トヨタのグローバル サプライヤー準備情報管理システム (GSPIMS) は、責任を持ってこの問題を会社に報告したセキュリティ研究者によって侵害されました。

GSPIMS は、自動車メーカーの Web アプリケーションであり、従業員とサプライヤーがリモートでログインして会社のグローバル サプライ チェーンを管理できるようにします。

EatonWorks という仮名で出版しているセキュリティ研究者は、トヨタのシステムに「バックドア」があり、電子メールを知っている限り、誰でも既存のユーザー アカウントにアクセスできることを発見しました。

テスト侵入で、研究者は何千もの機密文書、内部プロジェクト、サプライヤー情報などに自由にアクセスできることを発見しました。

この問題は 2022 年 11 月 3 日に責任を持ってトヨタに開示され、日本の自動車メーカーは 2022 年 11 月 23 日までに修正されたことを確認しました。

EatonWorks は、90 日間の開示プロセスが経過した後、本日、発見に関する詳細な記事を公開しました。

トヨタは、発見された脆弱性を責任を持って開示した研究者に報酬を与えませんでした。

違反トヨタ

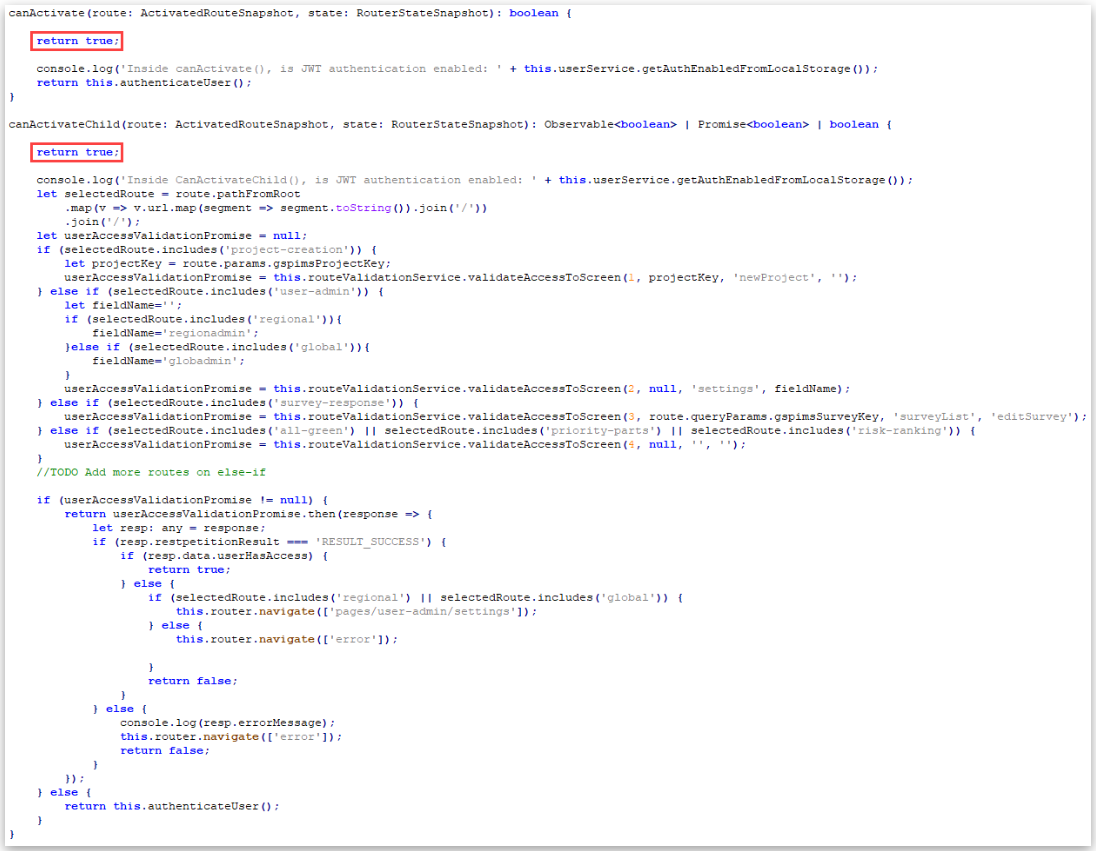

Toyota の GSPIMS アプリは、Angular JavaScript フレームワーク上に構築されており、特定のルートと関数を使用して、どのユーザーがどのページにアクセスできるかを決定しました。

研究者は、これらの関数の JavaScript を変更して「真」の値を返すようにすることで、アプリへのアクセスのロックを解除できることを発見しました。

ただし、アプリが読み込まれた時点で、研究者がアプリに対して認証されていなかったため、データは表示されませんでした。

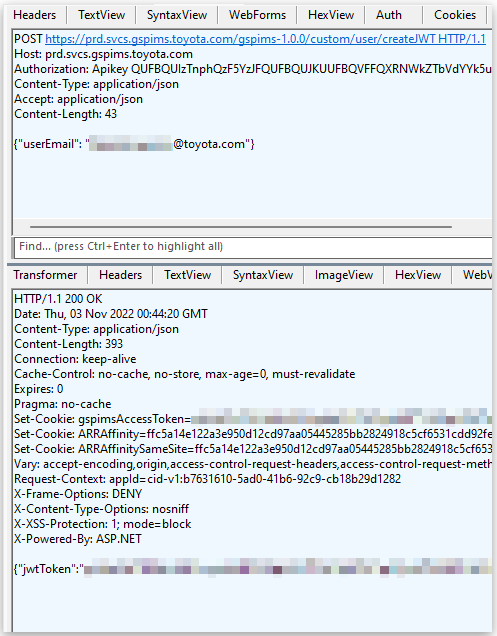

アナリストはすぐに、サービスがユーザーの電子メール アドレスに基づいてパスワードなしのログイン用の JSON Web トークン (JWT) を生成していることを発見しました。したがって、誰かがトヨタの従業員の有効な電子メール アドレスを推測できれば、有効な JWT を生成できます。

トヨタの従業員をグーグルで検索するか、LinkedIn で OSINT を実行するだけで、電子メール アドレスを見つけたり作成したりするだけで十分です。

そこから、EatonWorks は、システムの API にある情報漏えいの欠陥を悪用して、システム管理者アカウントにエスカレートしました。その後、研究者は、システム管理者の電子メール アドレスを見つけて使用することで、より特権的なアカウントに簡単に切り替えました。

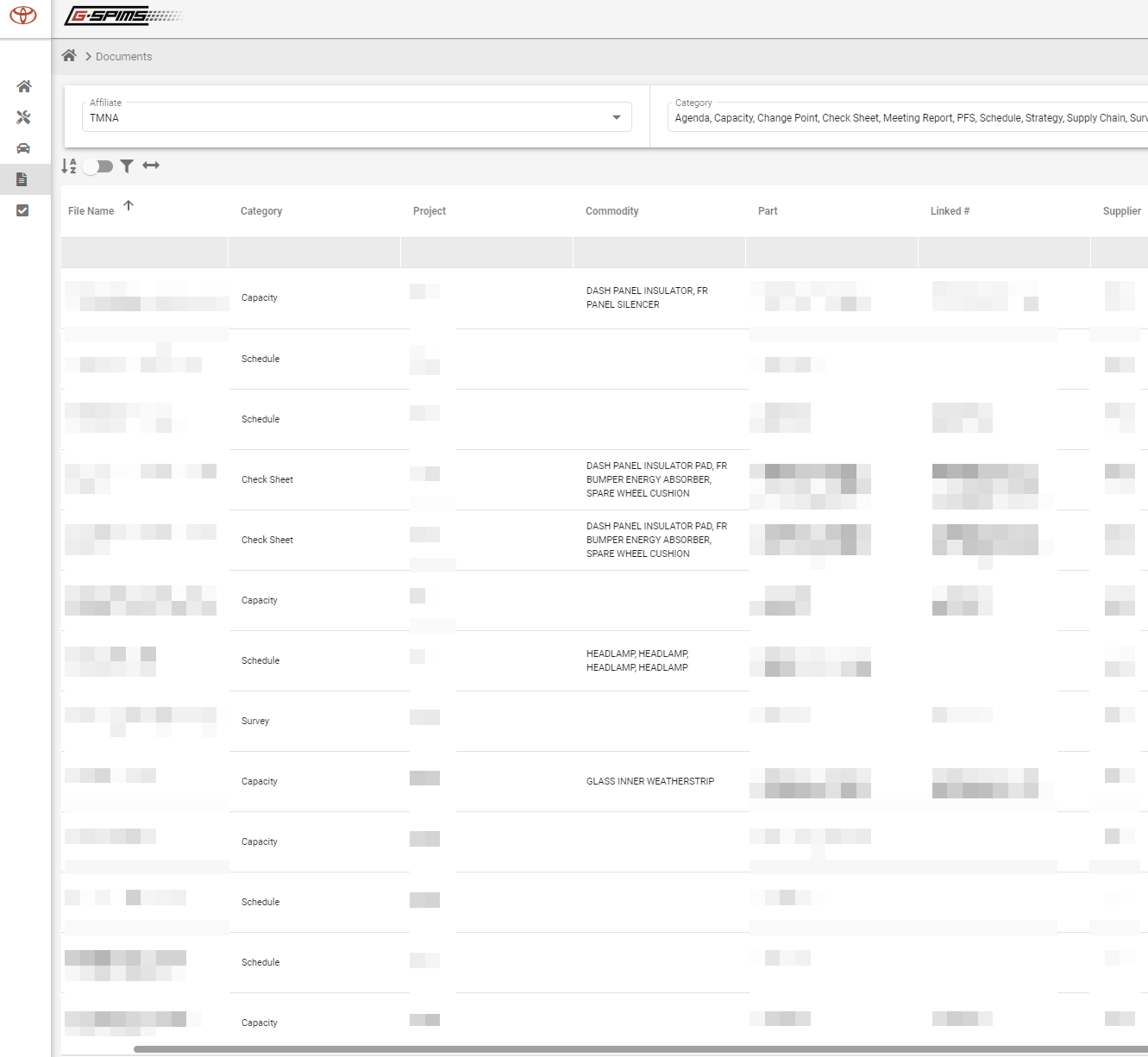

機密文書へのフルアクセス

GSPIMS のシステム管理者は、機密文書、プロジェクト スケジュール、サプライヤー ランキング、14,000 ユーザーのユーザー データなどの機密情報にアクセスできます。

それぞれについて、管理者はプロジェクト、タスク、および調査にアクセスし、ユーザーの詳細を変更し、データを変更または削除し、冗長なバックドア ユーザーを追加し、標的を絞ったフィッシング キャンペーンの土台を築くことができます。

この攻撃の最も厄介な側面は、悪意のあるアクターが密かにトヨタのシステムにアクセスし、何も変更せずにデータをコピーし、発見の可能性を非常に低く抑えた可能性があることです。

そのようなことがすでに起こっているかどうかを判断することは不可能ですが、大規模なトヨタのデータ漏洩は発生していないため、EatonWorks がログイン バイパスの欠陥を最初に発見したと考えられます。

この開示は、過去 1 年間に発見された一連の侵害、データ漏洩、およびその他の脆弱性の後に行われました。

2022 年 2 月、日本の自動車メーカーは、サプライヤーの 1 つである小島産業へのサイバー攻撃により、 自動車の生産活動を停止せざるを得なくなったと発表しました。

2022 年 10 月、ブランドの公式接続アプリである Toyota T-Connect を開発している請負業者が、顧客データを含む GitHub リポジトリを公開したままにした後、トヨタの顧客はデータ侵害に見舞われました。

2023 年 1 月、セキュリティ研究者は、所有者の詳細を公開する可能性がある、トヨタを含む複数の自動車メーカーに影響を与える複数の API セキュリティの欠陥の詳細を公開しました。

Comments