APT37 脅威グループは、新しい回避型の「M2RAT」マルウェアとステガノグラフィーを使用して、情報収集のために個人を標的にしています。

「RedEyes」または「ScarCruft」としても知られる APT37 は、国家の支援を受けていると考えられている北朝鮮のサイバー スパイ ハッキング グループです。

2022 年には、このハッキング グループがInternet Explorer のゼロデイを悪用し、標的のエンティティや個人に対してさまざまな種類のマルウェアを配布していることが確認されました。

たとえば、脅威アクターは「 Dolphin」という名前の新しいバージョンのモバイル バックドアで EU に拠点を置く組織を標的にし、「 Konni 」という名前のカスタム RAT (リモート アクセス トロイの木馬) を展開し、「Konni」という名前の高度にカスタマイズ可能なマルウェアで米国のジャーナリストを標的にしました。 ゴールドバックドア。

AhnLab Security Emergency Response Center (ASEC) が本日発表した新しいレポートで、研究者は、APT37 がコマンドとデータの抽出に共有メモリ セクションを使用し、ほとんど操作の痕跡を残さない「M2RAT」と呼ばれる新しいマルウェア株をどのように使用しているかを説明しています。感染したマシン。

フィッシングから始まる

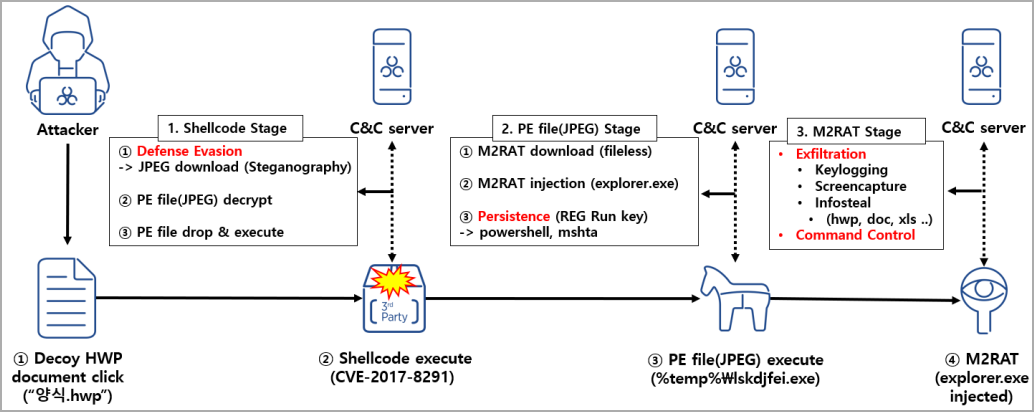

ASEC が観測した最近の攻撃は、ハッキング グループが悪意のある添付ファイルを含むフィッシング メールをターゲットに送信した 2023 年 1 月に始まりました。

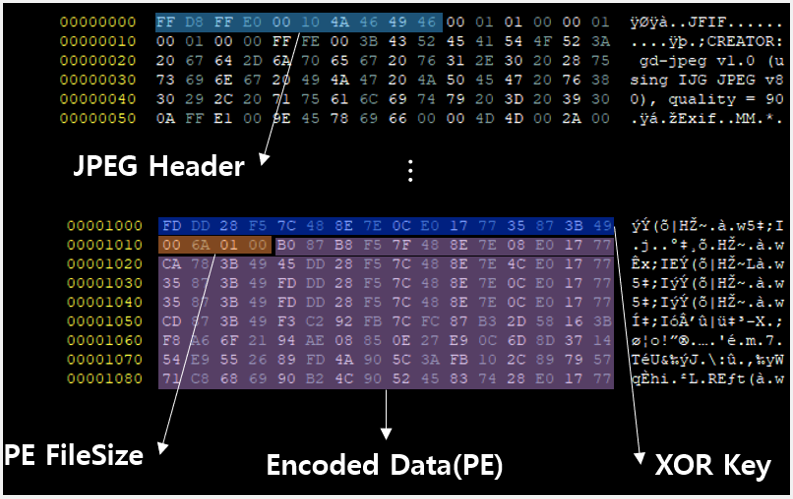

添付ファイルを開くと、韓国で一般的に使用されているハングル ワード プロセッサの古い EPS 脆弱性 ( CVE-2017-8291 ) のエクスプロイトがトリガーされます。このエクスプロイトは、被害者のコンピュータでシェルコードを実行させ、JPEG 画像内に保存された悪意のある実行ファイルをダウンロードして実行します。

この JPG 画像ファイルは、ステガノグラフィ (ファイル内にコードを隠す技術) を使用して、M2RAT 実行可能ファイル (「lskdjfei.exe」) を密かにシステムに導入し、「explorer.exe」に挿入します。

システム上で永続化するために、マルウェアは「cmd.exe」を介して PowerShell スクリプトを実行するコマンドとともに、「Run」レジストリ キーに新しい値 (「RyPO」) を追加します。この同じコマンドは、APT37 に関する2021 年の Kaspersky レポートでも見られました。

M2RAT は Windows と電話から盗みます

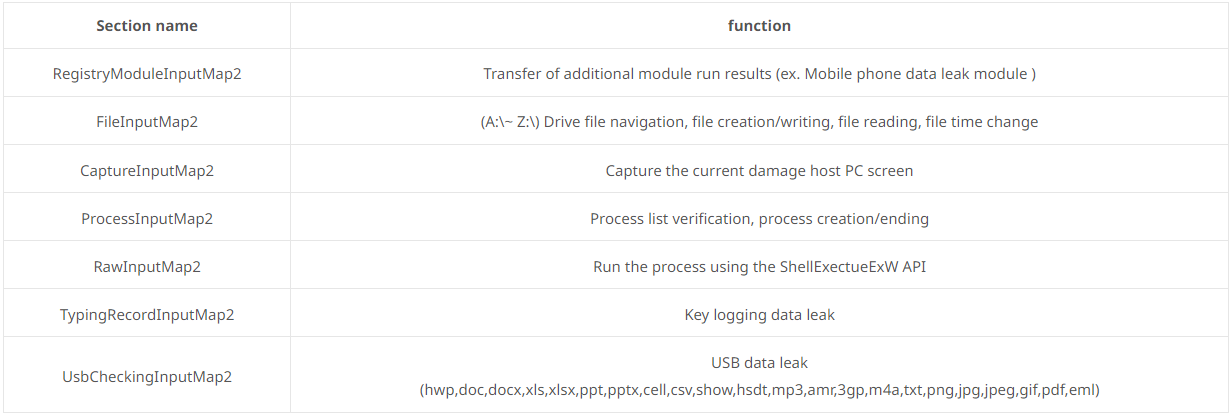

M2RAT バックドアは、キーロギング、データの盗難、コマンドの実行、およびデスクトップからのスクリーンショットの取得を実行する、基本的なリモート アクセス トロイの木馬として機能します。

スクリーンショット スナップ機能は定期的にアクティブ化され、特定のオペレーター コマンドを必要とせずに自律的に動作します。

このマルウェアは次のコマンドをサポートしています。これらのコマンドは、感染したデバイスから情報を収集し、攻撃者が確認できるように C2 サーバーに送り返します。

スマートフォンやタブレットなど、Windows コンピューターに接続されたポータブル デバイスをスキャンするこのマルウェアの機能は、特に興味深いものです。

ポータブル デバイスが検出されると、デバイスの内容をスキャンしてドキュメントと音声録音ファイルを探し、見つかった場合はそれらを PC にコピーして、攻撃者のサーバーに流出させます。

盗み出される前に、盗まれたデータはパスワードで保護された RAR アーカイブに圧縮され、ローカル コピーはメモリから消去されて痕跡がなくなります。

M2RAT のもう 1 つの興味深い機能は、共有メモリ セクションを使用して、コマンド アンド コントロール (C2) 通信、データの引き出し、および侵害されたシステムに保存せずに盗んだデータを C2 に直接転送することです。

上記の機能のためにホストのメモリ セクションを使用すると、C2 との交換が最小限に抑えられ、分析が難しくなります。セキュリティ研究者は感染したデバイスのメモリを分析して、マルウェアが使用するコマンドとデータを取得する必要があるからです。

結論として、APT37 は、検出と分析が困難な回避型マルウェアを使用してカスタム ツールセットを更新し続けています。

これは、ASEC が発見した最近のキャンペーンのように、大規模な組織の洗練された脅威検出ツールを持たない個人が標的である場合に特に当てはまります。

Comments