StrRAT および Ratty リモート アクセス トロイの木馬 (RAT) のオペレーターは、ポリグロット MSI/JAR および CAB/JAR ファイルを使用して、セキュリティ ツールからの検出を回避する新しいキャンペーンを実行しています。

このキャンペーンは、 Deep Instinctによって発見されました。Deep Instinct は、攻撃者がアンチウイルス エンジンによる検出を回避することに中程度の成功を収めていることを報告しています。これは、2 つの特定の RAT がどれだけ古く、十分に文書化されているかを考えると注目に値します。

Polyglot ファイルは、2 つ以上のファイル形式を組み合わせて、複数の異なるアプリケーションでエラーなく解釈および起動できるようにします。

脅威アクターは、ポリグロット ファイルを使用して、悪意のあるコードを隠し、セキュリティ ソリューションを混乱させ、保護を回避するために数年間使用してきました。

ごく最近、Outlook と Thunderbird のアカウントを標的とするStrelaStealer マルウェアでこの手法が採用されていることを報告しました。

Microsoft が署名ベースの検出システムを実装して問題に対処しようとしているにもかかわらず、この保護を回避する方法があるため、ポリグロット ファイルが悪意のある目的で使用され続けています。

RAT多言語キャンペーン

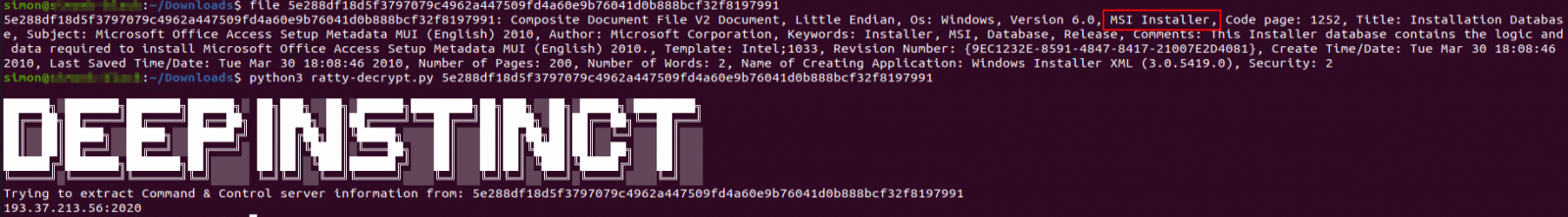

2018 年以降に採用された注目すべきケースの 1 つは、Deep Instinct が最新の RAT 配布キャンペーンで観察したことでもありますが、JAR と MSI 形式を 1 つのファイルに組み合わせたものです。

JAR ファイルは末尾のレコードによって識別されるアーカイブですが、MSI では、ファイル タイプ識別子はファイルの先頭にある「マジック ヘッダー」であるため、攻撃者は 2 つの形式を 1 つのファイルに簡単に組み合わせることができます。

このデュアル形式により、Windows で MSI として実行することも、Java ランタイムによって JAR ファイルとして実行することもできます。

JAR は実行可能ファイルではないため、ウイルス対策ツールによる精力的なチェックは行われません。残念ながら、これにより、悪意のあるコードを隠し、AV をだましてファイルの MSI 部分をスキャンさせることができます。

な

Deep Instinct は、同じ 2 つの RAT ファミリが関係する他のケースで、MSI ではなく CAB/JAR の組み合わせに気づきました。 CAB もまた、ファイル タイプを解釈するためのマジック ヘッダーを備えているため、JAR とポリグロットを組み合わせるのに適しています。

このキャンペーンで使用されるポリグロットは、Sendgrid および Cutt.ly や Rebrand.ly などの URL 短縮サービスによって拡散され、フェッチされた StrRAT および Ratty ペイロードは Discord に保存されます。

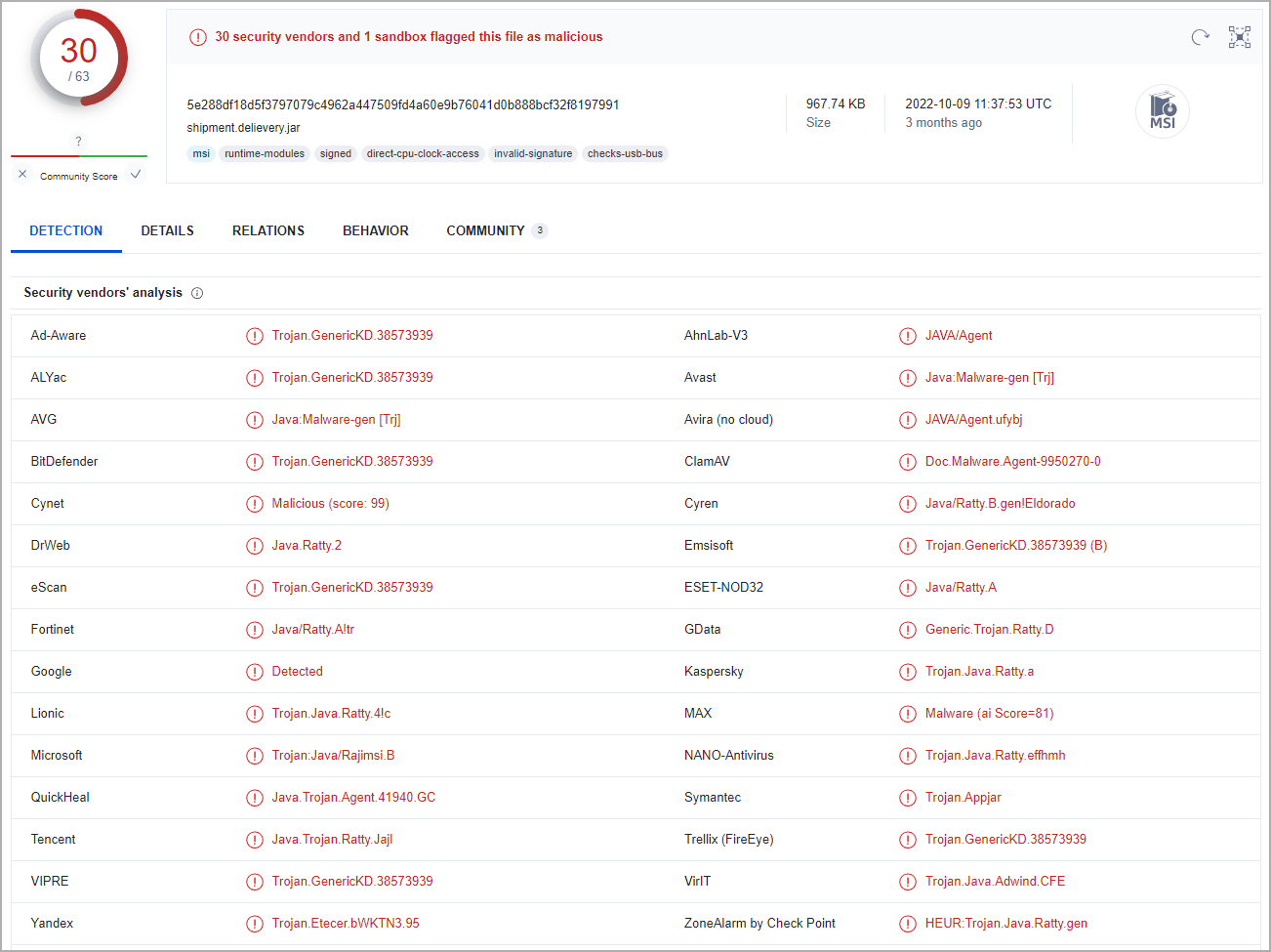

検出に関しては、CAB/JAR ポリグロットは Virus Total の 59 の AV エンジンから 6 つの陽性を返し、30 のセキュリティ ベンダーが MSI/JAR ポリグロットを識別しました。したがって、検出率は 10% から 50% の範囲になります。

Deep Instinct は、StrRAT と Ratty の両方で調査されたポリグロットの多くが同じ C2 アドレスを使用し、同じブルガリアのホスティング会社によってホストされていることを報告しています。

したがって、両方の系統が同じオペレーターによって実行される 1 つのキャンペーンで使用される可能性があります。

Comments