少なくとも 2017 年以降、産業生産および重要なインフラストラクチャ組織に影響を与えるランサムウェア インシデントの公開が大幅に増加しています。 WannaCry、LockerGoga、MegaCortex、Ryuk、Maze、そして現在は SNAKEHOSE (別名 Snake / Ekans) などの有名なランサムウェア ファミリは、さまざまな業界で数百万ドルの身代金と付随費用を犠牲にしています。これらの事件はまた、組織が商品やサービスを生産および提供することを可能にする物理的なプロセスに重大な混乱と遅延をもたらしました。

被害者と産業部門のランサムウェア配布活動の直接的な影響について多くの情報が共有されていますが、一般の議論は全体像を見落とし続けています。金融犯罪の攻撃者が日和見的なランサムウェア展開から侵害後のランサムウェア展開へと戦術を進化させるにつれて、生産チェーンをサポートするために不可欠なシステムを標的にすることを可能にする攻撃者の内部偵察が増加していることを観察しました。その結果、企業ネットワークの重要な資産に影響を与えたり、OT ネットワークのコンピューターに到達したりするランサムウェアの感染は、多くの場合、最終製品やサービスの供給が不十分または遅れるという同じ結果をもたらします。

産業部門のランサムウェア配布オペレーションの独自のニュアンスを真に理解するには、IT システムと OT システムの両方にわたるスキルセットと可視性の組み合わせが必要です。コンサルティング契約と脅威調査から得られた例を使用して、侵害後のランサムウェア運用への移行が、産業運用を混乱させる攻撃者の能力をどのように高めているかを説明します。

攻撃者が侵害後の展開に移行するにつれて、産業部門のランサムウェア配布はリスクを増大させます

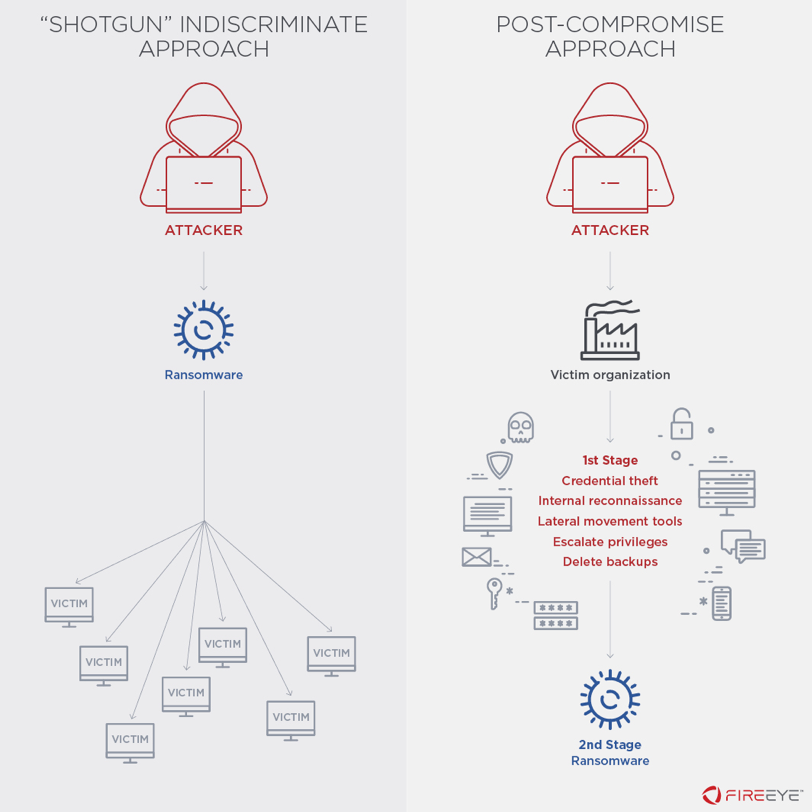

ランサムウェア攻撃に対する従来のアプローチは、主に「ショットガン」手法に依存しています。これは、マルウェアを無差別に拡散して、さまざまな被害者からのファイルやデータを暗号化するキャンペーンで構成されています。このモデルに従う攻撃者は、被害者に平均 500 ドルから 1,000 ドルを強要し、できるだけ多くの個人から支払いを受け取ることを望んでいます。このアプローチを採用した初期のランサムウェア キャンペーンは、多くの場合、OT セキュリティの範囲外と見なされていましたが、産業および重要なインフラストラクチャ組織全体を対象とした最近のキャンペーンは、より運用が複雑な侵害後のアプローチを採用する方向に進んでいます。

侵害後のランサムウェア インシデントでは、攻撃者は被害者の環境への最初のアクセスを取得するために広く配布されたマルウェアに依存することが多いですが、ネットワークに侵入すると、標的のネットワークを探索して重要なものを特定できるように、特権アクセスの取得に集中します。ランサムウェアを展開する前にシステム。このアプローチにより、攻撃者は、通常は既知のランサムウェアの兆候や動作を検出するのに十分なセキュリティ プロセスを無効にすることもできます。アクターは、重要なシステムに影響を与える可能性のあるより広いネットをキャストし、犠牲者に最大の苦痛を与えることで、最終段階の操作の規模と効果を拡大します。その結果、彼らは交渉を有利に進めることができ、多くの場合、より高額の身代金を要求する可能性があります。これは、一般に、被害者が支払う能力と、身代金を要求された資産自体の価値に見合ったものです。同様の活動に関する技術的な詳細を含む詳細については、 FIN6およびTEMP.MixMasterに関する最近のブログ投稿を参照してください。

ランサムウェアの日和見的な展開を伴う歴史的なインシデントは、多くの場合、個々のコンピューターに影響を与えることに限定されていました。これには、インターネットにアクセスできるか、セグメント化が不十分であるか、感染したポータブル メディアにさらされている OT 中間システムが含まれることがありました。 2017 年には、ワームのような機能を備えたワイパー マルウェアがリリースされ、ランサムウェアになりすまして組織を混乱させる、NotPetya や BadRabbit などのキャンペーンも観測されました。これらのタイプのキャンペーンは工業生産に脅威をもたらしますが、侵害後の展開の採用は、プロットに 3 つの大きなねじれを示します。

- 攻撃者は、特定の業界や組織を標的とするように攻撃を調整するため、高可用性を必要とする企業 (公益事業、病院、製造業など) と、身代金を支払う能力があると認識されている企業 (収益の高い企業など) が主な標的になります。これは、実稼働環境の収益化を含む、直接市場に出回る情報 (クレジット カード番号や顧客データなど) を処理する業界に対する金融犯罪アクターの標的が拡大していることを表しています。

- 脅威アクターは、ランサムウェアを展開する前に内部偵察を行い、標的ネットワーク全体を横方向に移動するため、標的の最も重要な資産に影響を与え、特権的な立場から交渉するための幅広い網を投げかけることができるようになりました.

- 最も重要なことは、過去に金融関係者がよく使用していた戦術、技法、および手順 (TTP) の多くが、過去の OT セキュリティ インシデントの攻撃ライフサイクルの初期および中間段階で高度なスキルを持つ攻撃者が採用したものと似ていることです。したがって、金融犯罪のアクターは、OT 仲介システムにピボットしてランサムウェアを展開し、業務をさらに混乱させる可能性があります。

組織的な金融犯罪アクターは、OT 資産を混乱させる能力を実証しました

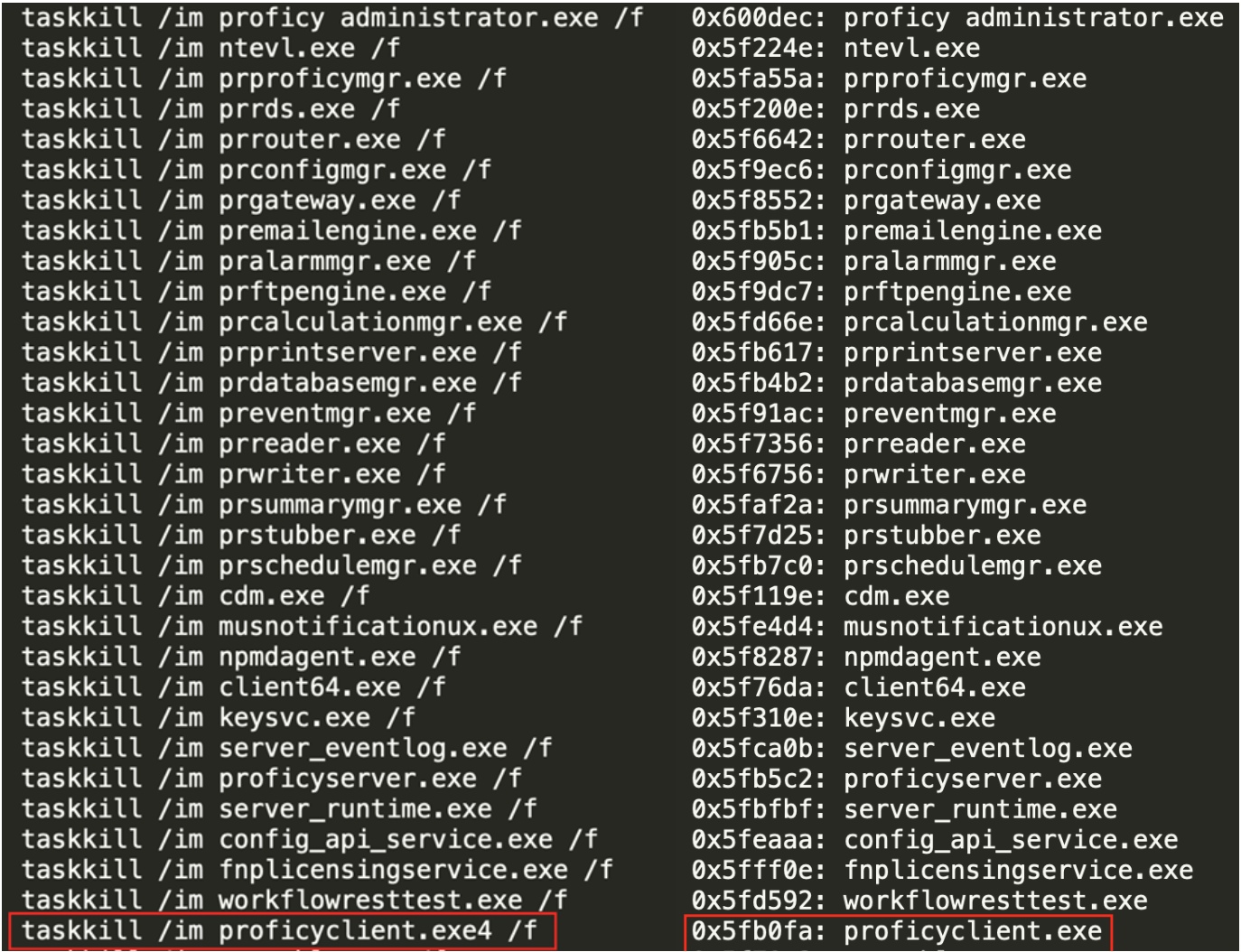

侵入後のランサムウェアの展開から金銭的利益を得る攻撃者の能力は、多くの要因に依存します。その 1 つは、被害者の組織の中心的な使命に最も関連するシステムを妨害する能力です。その結果、成熟したアクターは、IT およびビジネス プロセスのみから、物理プロセスを監視および制御する OT 資産にも徐々に選択肢を広げることが期待できます。これは、General Electric や Honeywell などのベンダーの産業用ソフトウェアを含む一連のプロセスを停止した後にのみペイロードを実行するように設計された、SNAKEHOSE などのランサムウェア ファミリで明らかです。一見したところ、SNAKEHOSE キル リストは、初期トリアージ用の自動化ツールで特定されたプロセスの数が比較的少ない (ただし OT 関連のプロセスの数は多い) ため、特に OT 環境に合わせて調整されているように見えました。しかし、プロセスを終了させていた関数からリストを手動で抽出した後、SNAKEHOSE が使用するキル リストは実際には 1,000 を超えるプロセスを対象としていることが判明しました。

実際、LockerGoga、MegaCortex、Maze など、他のランサムウェア ファミリのサンプルと一緒に展開された、非常によく似たプロセス キル リストを確認しました。驚くことではありませんが、これらのコード ファミリーはすべて、過去 2 年間、産業組織に影響を与えた注目を集めるインシデントに関連しています。私たちが特定した OT プロセスを含む最も初期のキル リストは、2019 年 1 月に LockerGoga とともに展開されたバッチ スクリプトでした。 SNAKEHOSE または MegaCortex のサンプル「proficyclient.exe4」には存在しません。 SNAKEHOSE と MegaCortex のサンプルにこのタイプミスがないことは、これらのマルウェア作成者の 1 人が最初に LockerGoga リストから OT プロセスをコピーしたときにエラーを特定して修正したこと、または LockerGoga 作成者がいくつかの理論上のプロセスを適切に組み込むことができなかったことを示している可能性があります。ダークウェブの投稿など、一般的な発信元。

どのランサムウェア ファミリが最初にキル リストで OT 関連のプロセスを採用したか、またはマルウェアの作成者がどこでリストを取得したかに関係なく、マルウェア ファミリ全体でこのリストが遍在しているように見えることは、リスト自体が実装された個々のマルウェア ファミリよりも注目に値することを示唆しています。それ。これらのリストで特定された OT プロセスは、ターゲット環境からの自動化されたプロセス収集の偶然の結果を表しているだけであり、OT に影響を与えるための的を絞った取り組みではないかもしれませんが、このリストの存在は、金融犯罪者に OT システムを混乱させる機会を提供します。さらに、金銭目的の攻撃者が引き続き産業部門の組織に影響を与え、OT に精通し、IT と OT システム間の依存関係を特定するにつれて、産業用ソフトウェアを実行している他のシステムや環境を混乱させる能力を開発し、潜在的に意図するようになると予想されます。製品と技術。

IT システムと OT システムの両方に展開されたランサムウェアは、工業生産に影響を与えています

攻撃者の侵害後の戦略と、産業部門の標的に対する意識の高まりの結果として、ランサムウェア インシデントは、マルウェアが IT に展開されたか OT に展開されたかに関係なく、産業生産に効果的な影響を与えました。企業ネットワーク内のサーバーやコンピューターからのデータを暗号化するランサムウェア インシデントは、OT ネットワークによって監視されている物理的な生産プロセスに直接的または間接的な混乱をもたらしました。これにより、最終製品またはサービスの供給が不十分または遅延し、ビジネス チャンスの損失、インシデント対応のコスト、規制上の罰金、風評被害、時には身代金の支払いという形での長期的な経済的損失が生じています。公益事業や公共サービスなどの特定の分野では、高可用性も社会福祉にとって重要です。

IT ネットワークの感染により工業生産に影響を与えるランサムウェアの最も有名な例は、2019 年 3 月に発生した Norsk Hydro のインシデントです。このインシデントでは、ビジネス プロセス管理システム (BPMS) が中断され、複数のサイトが自動化操作をシャットダウンすることを余儀なくされました。他の巻き添え被害の中でも特に、ランサムウェアは、生産チェーン全体でリソースを管理するために一般的に使用されている IT システム間の通信を中断しました。製品在庫などを含むこれらの情報の流れが中断されたため、従業員は 6,500 を超える在庫管理ユニットと 4,000 の棚を処理するために手動の代替手段を特定することを余儀なくされました。 FireEye Mandiant は、TrickBot が使用されて石油掘削装置メーカーに Ryuk ランサムウェアが展開された、少なくとも 1 件の同様のケースに対応しました。感染は企業ネットワークでのみ発生しましたが、最大のビジネスへの影響は、Oracle ERP ソフトウェアの中断によって企業が一時的にオフラインになり、生産に悪影響が及んだことが原因でした。

ランサムウェアは、OT ネットワーク内の IT ベースの資産 (ヒューマン マシン インターフェース (HMI)、監視制御およびデータ取得 (SCADA) ソフトウェア、エンジニアリング ワークステーションなど) に到達すると、同様の結果をもたらす可能性があります。この機器のほとんどは、さまざまな IT 脅威に対して脆弱な汎用ソフトウェアと標準オペレーティング システムに依存しています。 Mandiant Intelligence は、重要な情報源に基づいて、大規模なランサムウェア攻撃により産業施設が工場閉鎖に見舞われた少なくとも 1 件の事件を認識しています。施設のネットワークは不適切にセグメント化されていたため、マルウェアが企業ネットワークから OT ネットワークに拡散し、そこでサーバー、HMI、ワークステーション、およびバックアップが暗号化されました。施設はバックアップを取得するために複数のベンダーに連絡する必要がありましたが、その多くは数十年前のものであり、本番環境の完全な復元が遅れていました。

2020 年 2 月、Cybersecurity Infrastructure and Security Agency (CISA) はアラートAA20-049Aをリリースし、侵害後のランサムウェア インシデントが天然ガス圧縮施設の OT ネットワーク上の制御および通信資産にどのように影響したかを説明しました。 HMI、データ ヒストリアン、およびポーリング サーバーへの影響により、可用性が失われ、オペレーターの視界が失われました。これにより、2 日間にわたって意図的に操業を停止することになりました。

ランサムウェアの影響を軽減するには、IT と OT にわたる防御が必要です

ランサムウェアを展開する攻撃者は、有効性と犯罪ビジネス モデルの両方の点で急速に進歩しており、被害者に高い運用コストを課しています。すべての組織が、ランサムウェア攻撃に関連する安全性と産業上のリスクを評価することをお勧めします。これらの推奨事項は、ビジネス オペレーションに対する他の脅威 (クリプトマイニング マルウェアの感染など) に直面した場合の回復力の構築にも役立つことに注意してください。ケースごとに異なりますが、次の推奨事項を強調しています。

IT と OT の両方におけるカスタム サービスと実用的なインテリジェンスについては、FireEye Mandiant Consulting 、 Managed Defense 、およびThreat Intelligenceにお問い合わせください。

- テーブルトップおよび/または管理されたレッドチームの演習を実施して、ランサムウェアの脅威に対応する組織の現在のセキュリティ体制と能力を評価します。攻撃シナリオ (主に非運用環境) をシミュレートして、インシデント対応チームがそのような攻撃をどのように検出、分析、回復できるか (またはできないか) を理解します。エクササイズの結果に基づいて回復要件を再検討します。一般に、さまざまな脅威シナリオを繰り返し実践することで、実際のインシデントに対応する意識と能力が向上します。

- 運用、ビジネス プロセス、およびワークフローを確認して、継続的な産業運用を維持するために重要な資産を特定します。可能な限り、ダウンタイムに対する耐性が低い重要な資産に冗長性を導入します。冗長性の適切な量とタイプは組織ごとに異なり、リスク評価と費用便益分析によって決定できます。このような分析は、ビジネス プロセスの所有者が関与し、IT と OT の間で協力しなければ実行できないことに注意してください。

- ネットワークベースまたはホストベースのファイアウォールとその後の資産強化 (たとえば、SMB、RDP、WMI など、ランサムウェアが伝播のために通常使用するサービスの無効化) によって、プライマリ資産と冗長資産を論理的に分離します。不要なピアツーピアおよびリモート接続を無効にするポリシーを作成することに加えて、これらのサービスとプロトコルをホストする可能性のあるすべてのシステムを定期的に監査することをお勧めします。一般に、このようなアーキテクチャは、セキュリティ インシデントに対してより回復力があることに注意してください。

- 厳密なバックアップ プログラムを確立するときは、バックアップのセキュリティ (整合性) を確保するために特別な注意を払う必要があります。重要なバックアップは、オフラインにするか、少なくとも隔離されたネットワーク上に置く必要があります。

- 目標復旧時間に関して復旧計画を最適化します。回復期間中に必要な代替ワークフロー (手動を含む) を導入します。これは、重要な資産の冗長性が制限されているか、まったくない組織にとって特に重要です。バックアップから復元するときは、復元された資産と組織全体のインフラストラクチャを強化して、ランサムウェアの感染と伝播の再発を防ぎます。

- OT 境界保護デバイスの明確な所有権と管理を確立して、緊急の企業全体の変更が可能であることを確認します。効果的なネットワーク セグメンテーションは、封じ込め中およびアクティブな侵入中に維持する必要があります。

- 標準のオペレーティング システムとプロトコルを使用するネットワーク化されたワークステーションとサーバーとして定義される中間システムでの敵対者の侵入活動を探します。システムが物理プロセスを直接制御することはできませんが、攻撃者が存在する可能性ははるかに高くなります。

- 組織はそれぞれ異なり、独自の内部アーキテクチャとプロセス、利害関係者のニーズ、および顧客の期待を持っていることに注意してください。したがって、すべての推奨事項は、個々のインフラストラクチャのコンテキストで慎重に検討する必要があります。たとえば、ランサムウェアの拡散を軽減するには、適切なネットワーク セグメンテーションが強く推奨されます。ただし、予算が限られている組織は、ハードウェア ファイアウォールで分離する代わりに、冗長な資産の多様化、ホストベースのファイアウォール、および強化を活用することを決定する場合があります。

Comments