過去 1 年間、Microsoft の検出と対応チーム (DART) は、Microsoft の脅威インテリジェンス チームと共に、攻撃ベクトルとしてパスワード スプレーの使用が増加していることを観察してきました。この脅威は、技術とツールが常に変化する移動する標的であり、Microsoft は、この種の攻撃を検出して顧客を保護するための新しい方法を探し続けています。

このブログでは、パスワード スプレーとは何かを定義し、DART の調査手法とパスワード スプレー攻撃への対応方法について詳しく説明し、攻撃から保護するための推奨事項について概説します。

ID ベースの攻撃が突然人気を博したのはなぜですか?

以前は、攻撃者はコンピュータを攻撃して環境へのアクセスを取得することに重点を置いていました。ソフトウェアが異常なプログラムや脆弱性を検出する能力が向上するにつれて、顧客に対する攻撃は、ネットワークへの侵入よりも ID への侵入に急速に集中するようになっています。

ユーザー アカウントを保護するためのアプローチは善意で行われていますが、複雑なパスワード ポリシーや、安全であると認識されているネットワークからのリソースへのアクセスの制限などの分野に多額の投資が行われるため、多くの場合不完全です。これらの軽減策は必要なベスト プラクティスですが、信頼できるユーザーが侵害された場合、不正アクセスを防止する効果はありません。

これが、ID 攻撃が非常に一般的になった理由です。攻撃者がアカウントの資格情報を取得すると、ユーザーがアクセスできる機密リソースにアクセスでき、悪意のあるアクティビティが通常どおりに表示されます。これにより、繰り返されるサイクルの攻撃パターンが作成され、侵害された 1 つのアカウントがリソースへのアクセスにつながり、そこで追加の資格情報が収集され、さらにリソースへのアクセスが可能になります。

図 1. ID ベースの攻撃のライフサイクル。

パスワード スプレー攻撃の構造

パスワード スプレー攻撃から保護し、調査する方法を理解するには、それが何であるかを理解することが重要です。パスワード スプレー攻撃は、多数のユーザー名のリストを使用し、それらを一般的なパスワードと組み合わせて、できるだけ多くのユーザーの正しい組み合わせを「推測」しようとする認証攻撃です。これらは、攻撃者がユーザー辞書または単語リストを使用して少数のユーザー アカウントを攻撃しようとするブルート フォース攻撃とは異なります。

洗練されたパスワード スプレー技術には、次の性質が含まれます。

パスワード スプレーの方法:

- 低速で低速:断固たる脅威アクターにとっては、忍耐が鍵となります。最も洗練されたパスワード スプレーは、いくつかの個別の IP アドレスを使用して、限られた数の精選されたパスワード推測で同時に複数のアカウントを攻撃します。

- 可用性と再利用:新しい侵害が毎月公に発表されているため、ダーク Web に投稿された侵害された資格情報の量が急速に増加しています。攻撃者は、「クレデンシャル スタッフィング」とも呼ばれるこの戦術を利用して、サイト全体でパスワードとユーザー名を再利用する人々に依存しているため、簡単に侵入できます。

パスワード スプレー識別子:

- ユーザー エージェント:これは不変の変数ではなく、簡単に偽装できるため、真実を伝えるためにユーザー エージェント文字列に常に依存しないでください。とはいえ、パスワード スプレー中によく見られるユーザー エージェントの例は次のとおりです。

- BAV2ROPC / CBAinPROD / CBAinTAR: これらのユーザー エージェント文字列は、パスワード スプレー攻撃の一般的なツールであるレガシー認証を使用するクライアントからの接続を表します。

- Firefox/Chrome: REST API を使用したより高度なパスワード スプレーは、多くの場合、ヘッドレス ブラウザー (グラフィカル ユーザー インターフェイス (GUI) を持たないブラウザー) を使用して API エンドポイントを標的にします。

- Python requests パッケージ: これは、ユーザーの操作なしで Web サイトへの要求を生成するために使用できる自動化ライブラリです。

- ターゲット:パスワード スプレーは、多くの場合、セキュリティで保護されておらず、従来の認証プロトコルを使用するアプリケーションをターゲットにしています。これは、これらのプロトコルが豊富な監査証跡を提供せず、 多要素認証(MFA) 要件を適用できないという事実によるものです。最近では状況が多少変化しており、攻撃者は、多くの場合、より安全であると考えられている REST API を利用するアプリケーションを標的に切り替えるようになっています。一般的に標的とされるアプリケーションには次のものがあります。

- Exchange ActiveSync

- IMAP、POP3、SMTP 認証

- Exchange 自動検出

Microsoft は、パスワード スプレー攻撃への継続的な対処を支援するために、この 1 年間で新しく改善されたパスワード スプレー検出を実装しました。

ヘルプ!スプレーしました!

DART は、パスワード スプレー攻撃に慣れています。サイバーセキュリティ インシデントの調査に関して、私たちのチームの主な目標は、事実を明らかにし、それが私たちをどこに導くかを確認することです。各パスワード スプレー攻撃インシデントの開始時に、当社のチームが通常検討する質問の一部を以下に示します。

- 「パスワード スプレーは成功しましたか?」環境に不正アクセスの可能性があるかどうかを判断するため、これはおそらく最も重要な質問です。成功したと判断された場合、調査員はリストを下に進み、続行方法を理解するための追加情報を得ることができます。

- 「影響を受けるユーザーは?」パスワード スプレー攻撃の被害者となったユーザーを列挙することで、調査の方向性が変わる可能性があります。たとえば、影響を受けるユーザーのリストが特に標的にされている場合 (おそらく 1 つの部門または特定のプロジェクトのすべてのスタッフ メンバー)、攻撃者は彼らが探しているものを知っており、調査を行っていると想定できます。これにより、特定のユーザーが持つアクセス許可とアクセス権に基づいてアクション プランを適応させることができます。これをインシデントの「スコーピング」と呼びます。つまり、攻撃者がアクセスしたマシンとリソースを理解し、侵害されたユーザーの数を特定することです。この知識は、修復と、攻撃者が将来再び環境に侵入するのを防ぐのに役立ちます。

- 「管理者アカウントは侵害されましたか?」テナントに対する管理上の制御が失われると、状況が変わります。侵害されたテナントは、侵害されたユーザーとは非常に異なる状況であり、はるかに損害を与える可能性があるため、これは重要な区別です。

- 「どのような指標がありますか?」スプレーが実行された時間、標的のユーザー エージェントとエンドポイント、IP アドレス、およびその他の識別情報などの情報は、これが日和見攻撃者によって実行されたのか、それとも決定的な人間の敵によって実行されたのかを理解するのに役立ちます。また、脅威インテリジェンスを使用して、攻撃者が取った可能性のある次のステップと、侵害の全体的な範囲を特定できる可能性もあります。

当社のパスワード スプレー調査プレイブックには、パスワード スプレー攻撃の調査に関する詳細なガイダンスが含まれており、Microsoft Active Directory フェデレーション サービス (ADFS)、Microsoft のシングル サインオン (SSO) 向けソリューション、および Web ベース認証に関する情報を提供しています。

私はターゲットですか?

潜在的な侵害の範囲を正しく判断するには、パスワード スプレーのターゲットを理解することが重要です。最近、DART では、パスワード スプレー攻撃の標的となるクラウド管理者アカウントが増加していることを確認しているため、まず標的を理解することから始めてください。調査する初期リストとして以下のアクセス許可を持つユーザーを列挙し、分析の進行に合わせてユーザーを追加します。

- セキュリティ管理者

- Exchange サービス管理者

- グローバル管理者

- 条件付きアクセス管理者

- SharePoint 管理者

- ヘルプデスク管理者

- 請求管理者

- ユーザー管理者

- 認証管理者

- 会社の管理者

このような特権アカウントに加えて、知名度の高い ID (経営幹部など) や、機密データにアクセスできる ID もよく狙われます。幹部職のスタッフをポリシーの例外にするのは簡単ですが、実際には、これらのアカウントが最も標的にされています。構成に弱点が生じないように、民主的な方法で保護を適用してください。

不審なアクティビティを確認するにはどうすればよいですか?

徹底的なクラウド調査を実行するには、ログのエクスポートと PowerShell モジュールのインストールが不可欠であり、パスワード スプレー調査プレイブックで詳しく説明されていますが、迅速に洞察を得る方法は他にもあります。

マイクロソフト クラウド アプリのセキュリティ

Microsoft Cloud App Securityポータルは、疑わしいアクティビティを確認する最初の場所として最適です。 Cloud App Security を有効にしている場合は、次の手順に従って不審なアクティビティを確認してください。

- Cloud App Securityポータルに移動し、セキュリティ管理者の資格情報でサインインします。

- アラートに移動します。

- 最初の手順で列挙したユーザーをフィルター処理し、これらのユーザーに関連付けられているアラートを確認します。

図 2. パスワード スプレー攻撃の可能性に関連する Cloud App Security のサンプル アラート。

パスワード スプレー インシデントに関連する可能性のあるアラートを次に示します。

- 匿名 IP アドレスからのアクティビティ。

- まれな国からの活動。

- 疑わしい IP アドレスからのアクティビティ。

- ありえない旅行。

追加の Cloud App Security アラートについては、ドキュメントで説明しています。

ユーザー調査の優先度

対象のアカウントについて、 [ユーザーとアカウント] の下のアカウントに移動して、Cloud App Security の調査の優先度を確認します。調査の優先度スコアは、各ユーザーに関連するセキュリティ アラート、異常なアクティビティ、および潜在的なビジネスおよび資産への影響に基づいており、特定の各ユーザーを調査することがどれほど緊急であるかを評価するのに役立ちます。

- Cloud App Security ポータルに移動します。

- [調査] 、 [ユーザーとアカウント] の順に移動します。

- 関心のあるすべてのユーザーの調査の優先順位を確認し、必要に応じて関連するアクティビティを表示します。

図 3. Cloud App Security のユーザー ページに調査の優先度が表示されます。

Azure アクティブ ディレクトリ

Microsoft Azure Active Directory (Azure AD) は、動作分析アルゴリズムを検出ロジックにネイティブに組み込んでいるため、パスワード スプレー攻撃に関するアラートが既に存在する可能性があります。以下は、面倒なログ エクスポートを実行する前に、ポータル内でチェックすべきいくつかの場所です。これらのアラートからの侵害の痕跡 (IOC) を使用して、ユーザー、IP アドレス、時間範囲などをさらにピボットします。

個人情報保護

Identity Protectionは、認証イベントに関連する潜在的な危険な動作を識別するために設計された Azure AD のツールです。 Azure AD Premium P2 ライセンスを持つユーザーは、次の手順に従って、疑わしいアクティビティを確認できます。

- Microsoft Azure ポータルに移動します。

- 検索バーを使用してAzure ADを見つけます。

- 左側のブレードから [セキュリティ]を選択します。

- [危険なサインイン]および [危険なユーザー] の下のレポートで、リストから列挙したユーザーのレポートを確認します。

図 4. Azure AD は危険なサインインのリストを表示して、潜在的な危険な動作を特定できます。

ユーザー アクセスを取り消す

ID が危険にさらされていると見なされた場合は、アクセスを確実に取り消すための措置を直ちに講じる必要があります。これには、ユーザーのデバイスの無効化、パスワードのリセット、アカウントの無効化、および Azure AD でのトークンの取り消しが含まれる必要があります。

パスワード スプレーから保護するための推奨事項

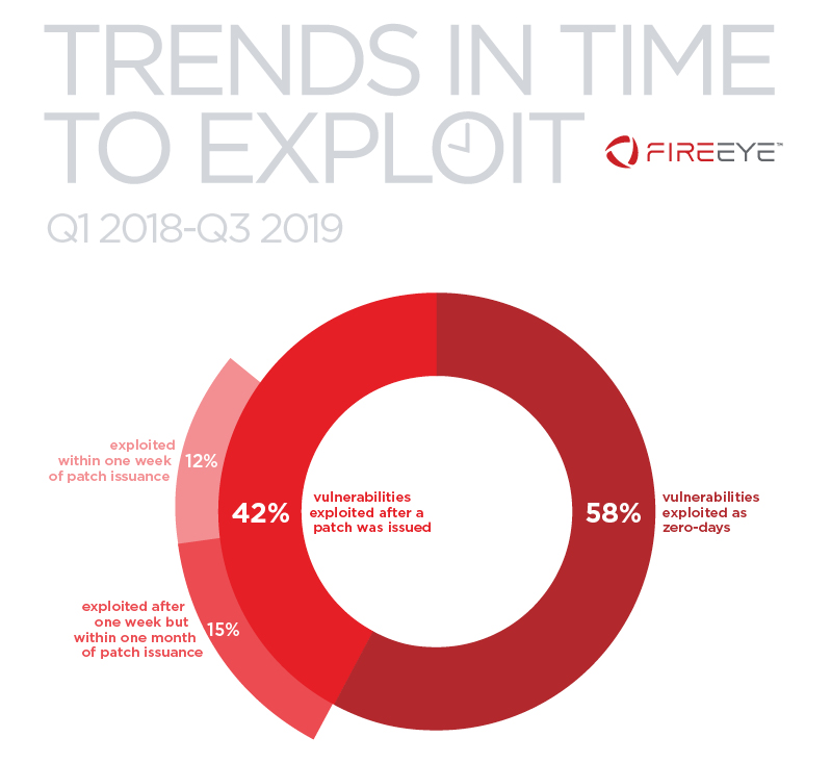

パスワード スプレーは気になるところですが、Digital Shadows のレポート「From Exposure to Takeover」による統計を見ると、世界中で 50 億を超える一意の資格情報のペアが販売されており、資格情報の新しいキャッシュが定期的に公開されています。 1この種のボリュームは、侵害が発生することを想定し、特定の組織でのユーザー名またはパスワードの侵害は避けられないことを考慮する必要があることを示しています.

これは、パスワードを完全に放棄する必要があるという意味ではありませんが、パスワード ポリシーのうさぎの穴と、複雑さ、長さ、および「正しいバッテリー ホース ステープル」に関する無限の可能性がある議論 (何について話しているのかわかりませんか? 見てください。 ゼロ トラストロジックを ID と認証に適用することを優先して、回避する必要があります。これには次のような分野が含まれます。

- MFA とレガシー認証:この推奨事項はおそらく以前に聞いたことがあるでしょう: レガシー認証を無効にし、すべてのユーザーに対して MFA を有効にすることは、ID インフラストラクチャを保護するための重要なステップであり、まだ実行されていない場合は優先する必要があります。

- パスワード ポリシーの再考:未来はパスワードのない世界です。アプリケーション間でパスワードを再利用したり、簡単に見つけられるパスワードを作成したりすることがあまりにも一般的になっているためです。 Microsoft Authenticator アプリ、 Windows Hello for Business 、 Fast Identity Online (FIDO) キーなどのパスワードレス認証方法は、認証イベントのユーザー エクスペリエンスとセキュリティ レベルの両方を向上させるのに役立ちます。パスワードを使用する必要がある場合は、組織に関連するキー フレーズや一般的に使用されるパスワードがパスワード ポリシーで許可されていないことを確認してください。大文字、小文字、数字、および記号を含む 8 文字のパスワード ポリシーを使用することは、今日のグラフィックス プロセッシング ユニット (GPU) 機能ではもはや安全ではありません。攻撃者は、これらの要素を使用して数時間でパスワードをクラックできます。 20 文字の短い文章はユーザーにとって覚えやすく、複雑な 8 文字のパスワードよりも安全です。

- MFA 登録:認証の成功につながるパスワード スプレーから保護する最も効果的な方法は、MFA を使用することです。ただし、ユーザーが MFA に対して有効になっていても、登録プロセスを完了しない場合、ユーザーは保護されないままになります。さらに悪いことに、攻撃者がサインインして MFA を要求された場合、彼らは自分自身の MFA の詳細を登録できます。 MFA が満たされている場合、認証イベントの疑いがはるかに少なくなるため、これは攻撃者にとって優れたカバーです。 DART は、ロケーションベースの MFA ポリシーの使用 (企業ネットワークの外部でのみ MFA を適用するなど) をお勧めしません。これは、この種の抜け穴の余地が残るためです。さらに、DART は、可能であれば、すべての有効なユーザーが MFA に登録できるように、顧客がMFA 登録ポリシーを設定することをお勧めします。

- メールボックス監査: このスクリプトを使用して、推奨されるメールボックス監査アクションが組織内のすべてのメールボックスで構成されていることを確認します。これにより、エクスプロイト後の監査が可能な限り堅牢になり、より効果的な調査が可能になります。

- 管理アカウント:これらは王国への鍵であり、 特別なレベルの保護が必要です。管理者アカウントがクラウド専用であり、Activity Directory から同期されていないことを確認してください。 MFA は常に適用する必要があり、緊急アクセス アカウントも作成する必要があります。

- ポリシーのギャップ: ID ポリシーとプロセスに弱点が存在しないようにすることが重要です。 DART は、わずかな設定ミスが脅威アクターのエントリ ポイントにつながる可能性があることを発見することがよくあります。このアイデアをさらに掘り下げてみましょう。

- 条件付きアクセス ポリシー:これらのポリシーは、複雑な環境にアクセス制御ロジックを適用するための優れた方法であり、顧客が組織を保護することと、スタッフが仕事を続けられるようにすることの間の綱渡りを支援します。複雑さにはリスクが伴います。前述のように、構成ミスは非常に一般的です。注意すべきいくつかの落とし穴:

- クラウド アプリ:実際の例を見てみましょう。 DART のお客様は、クラウド ID 違反を経験し、Office 365 クラウド アプリに適用された管理アカウント用の MFA ポリシーを導入していました。ただし、攻撃者は Azure Service Management API を使用して環境に接続していました。このクラウド アプリは MFA 条件付きアクセス ポリシーの範囲外であり、攻撃者は MFA を必要とせずに環境にアクセスできました。すべてのクラウド アプリをカバーし、MFA を適用して基本レベルの保護を提供する条件付きアクセス ポリシーを配置してください。

- 条件付きアクセス ポリシー:これらのポリシーは、複雑な環境にアクセス制御ロジックを適用するための優れた方法であり、顧客が組織を保護することと、スタッフが仕事を続けられるようにすることの間の綱渡りを支援します。複雑さにはリスクが伴います。前述のように、構成ミスは非常に一般的です。注意すべきいくつかの落とし穴:

図 5. Azure AD の条件付きアクセス ポリシー。

-

-

- ポリシーの例外:日常の運用中に、ビジネス機能を容易にするために製品構成に変更が加えられることがよくあります。この種の変更の典型的な例の 1 つは、アカウントがセキュリティ ポリシーから削除または除外されることです。これは注意が必要です。ポリシーの例外は、多くの場合、一時的な変更として開始されますが、何らかの理由で永続的なものになります。また、DART が機密性の高いアカウントや注目度の高いアカウントの例外を観察することも珍しくありません。サイバー犯罪者にとって理想的な標的となるタイプのアカウントです。プロセスと技術的なソリューションを使用して、これらのポリシーの例外が一時的で追跡されるようにします。それらを残す必要がある場合は、その特定のアカウントの攻撃対象領域を減らすために、いくつかの緩和制御を配置します。

-

侵害を想定

パスワード スプレー攻撃は、攻撃者にとって手間がかからず、価値が高いという完璧な組み合わせであり、最も安全な企業でさえ被害に遭う可能性があります。しかし、壊滅的な被害を防ぐことは絶望的な努力ではありません。状況の両面、攻撃に対する保護、および攻撃を調査して修復する機能を評価することで、パスワード スプレーの破壊に対してかなりの範囲をカバーすることができます。

DART は、これらの戦略を日常の調査に利用します。プロバイダーに関係なく、お客様にはパスワードレス テクノロジを採用し、MFA を有効にすることをお勧めします。攻撃者は環境に侵入するための新しい方法を継続的に模索している可能性が高いですが、侵害を想定することで、避けられない有害な被害から保護することができます.

もっと詳しく知る

DART についてもっと知りたいですか?過去のブログ投稿をお読みください。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

1露出から乗っ取りへ: アカウントの乗っ取りを可能にする 150 億の盗まれた資格情報、Digital Shadows Photon Research Team、Digital Shadows.

Comments