悪名高い北朝鮮のハッキング グループ「Lazarus」が、Bring Your Own Vulnerable Driver 攻撃で Dell ハードウェア ドライバを悪用する Windows ルートキットをインストールしているのが確認されました。

スピア フィッシング キャンペーンは 2021 年の秋に展開され、確認された標的にはオランダの航空宇宙専門家とベルギーの政治ジャーナリストが含まれていました。

本日キャンペーンに関するレポートを公開した ESET によると、主な目的はスパイ行為とデータの盗難でした。

BYOVD 攻撃のための Dell ドライバの悪用

このキャンペーンの EU を拠点とするターゲットには、今回は Amazon の偽の求人情報が電子メールで送信されました。これは、2022 年にハッカーが採用した典型的かつ一般的なソーシャル エンジニアリングの手口です。

これらのドキュメントを開くと、ハードコードされたアドレスからリモート テンプレートがダウンロードされ、続いてマルウェア ローダー、ドロッパー、カスタム バックドアなどに感染します。

ESET は、このキャンペーンで展開されたツールの中で最も興味深いのは、BYOVD (Bring Your Own Vulnerable Driver) 技術を悪用して Dell ハードウェア ドライバーの脆弱性を初めて悪用する新しい FudModule ルートキットであると報告しています。

「攻撃者によって配布された最も注目すべきツールは、正規の Dell ドライバーの CVE-2021-21551 脆弱性により、カーネル メモリを読み書きする機能を獲得したユーザー モード モジュールでした」と ESET は攻撃に関する新しいレポートで説明しています。 .

「これは、この脆弱性が実際に悪用された最初の記録です。」

「その後、攻撃者はカーネル メモリの書き込みアクセスを使用して、レジストリ、ファイル システム、プロセス作成、イベント トレースなどのアクションを監視するために Windows オペレーティング システムが提供する 7 つのメカニズムを無効にし、基本的に非常に一般的で堅牢な方法でセキュリティ ソリューションを盲目にしました。 “

Bring Your Own Vulnerable Driver (BYOVD) 攻撃は、脅威アクターが既知の脆弱性を含む正規の署名済みドライバーを Windows にロードする場合です。カーネル ドライバーが署名されているため、Windows はドライバーをオペレーティング システムにインストールできるようにします。

ただし、攻撃者はドライバーの脆弱性を悪用して、カーネル レベルの権限でコマンドを起動できるようになりました。

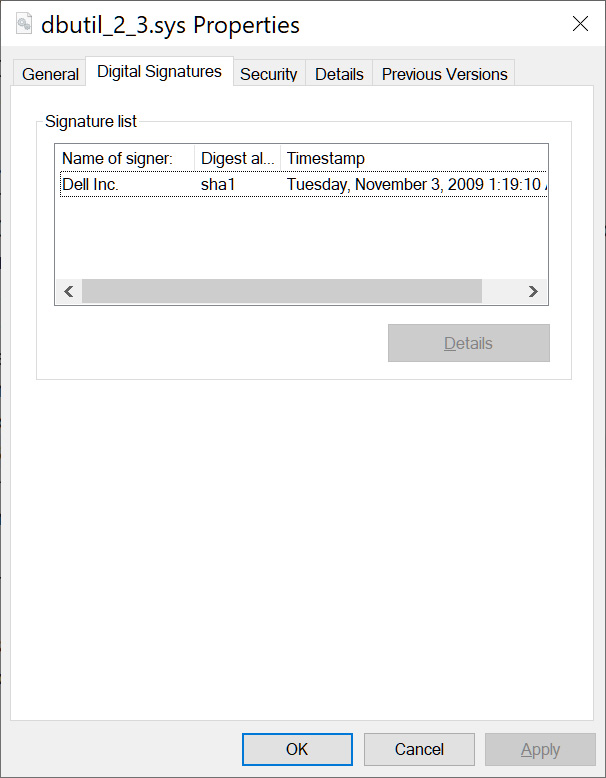

この攻撃では、Lazarus はDell ハードウェア ドライバー(「dbutil_2_3.sys」) の CVE-2021-21551 脆弱性を悪用していました。これは、コンピューター ベンダーが最終的にセキュリティ アップデートをプッシュするまでの 12 年間、悪用可能な 5 つの欠陥のセットに対応しています。それ。

ソース: BleepingComputer

2021 年 12 月、Rapid 7 の研究者は、Dell の不適切な修正により、 この特定のドライバーが BYOVD 攻撃の有力な候補となり、最近の署名付きバージョンでもカーネル コードの実行が可能になると警告しました。

Lazarus は、この悪用の可能性をすでに十分に認識しており、セキュリティ アナリストが公に警告を発するかなり前に、Dell ドライバを悪用していたようです。

「その後、攻撃者はカーネル メモリの書き込みアクセスを使用して、レジストリ、ファイル システム、プロセス作成、イベント トレースなどのアクションを監視するために Windows オペレーティング システムが提供する 7 つのメカニズムを無効にし、基本的に非常に一般的で堅牢な方法でセキュリティ ソリューションを盲目にしました。 」とESETのレポートを続けます。

Lazarus 攻撃の BYOVD の側面に関心がある方は、ESET が別途公開したこの 15 ページのテクニカル ペーパーで詳細を確認できます。

BLINDINGCAN とその他のツール

ESET は、グループがトレードマークのカスタム HTTP(S) バックドア「BLINDINGCAN」を展開したことを付け加えました。これは、 2020 年 8 月に米国の諜報機関によって最初に発見され、2021 年 10 月にカスペルスキーによって Lazarus によるものであるとされました。

ESET によってサンプリングされた「BLINDINGCAN」リモート アクセス トロイの木馬 (RAT) は、パラメーターの検証を実行する文書化されていないサーバー側のダッシュボードからの重要な支援を受けて実行されているようです。

バックドアは、ファイル アクション、コマンドの実行、C2 通信の設定、スクリーンショットの取得、プロセスの作成と終了、システム情報の抽出など、25 個のコマンドの広範なセットをサポートしています。

提示されたキャンペーンで展開されたその他のツールは、前述の FudModule Rootkit、安全なデータ抽出に使用される HTTP(S) アップローダ、および wolfSSL や FingerText などのさまざまなトロイの木馬化されたオープンソース アプリです。

オープンソース ツールのトロイの木馬化は、Lazarus が引き続き行っていることです。 昨日の Microsoft レポートでは、この手法が PuTTY、KiTTY、TightVNC、Sumatra PDF Reader、および muPDF/Subliminal Recording ソフトウェア インストーラーで使用されたと述べています。

Comments