多要素認証(MFA)の導入が進むにつれ、フィッシング業者は攻撃を続けるために、より洗練されたソリューション(特にリバース・プロキシ・ツール)を利用するようになっていることがわかりました。

多要素認証(MFA)が登場したのは、1986年、最初のRSAトークンが登場してからですが、最近ではコンシューマー向けにも広く普及しています。MFAデジタル認証システムを提供するDuo社が毎年発表する「State of the Auth Report」によると、2017年には28%に過ぎなかった2/多要素認証(2FA/MFA)を、2021年には78%の回答者が利用しているといいます。デュオやRSAのような多くの企業が、MFAをよりユビキタスでユーザーフレンドリーなものにしてきた一方で、攻撃者はMFAをターゲットにしたり、進化したフィッシングキットを使ってMFAをバイパスする方法を模索したりしています。

COVID-19パンデミックで、人々の働き方を大きく変え、自宅で仕事をすることが可能であり、場合によっては非常に効果的であることが証明されました

これにより、企業のセキュリティリスクが高まりましたが、その多くはMFAを使って従業員のアカウントを保護することで軽減しています。

Google社でさえ、最近段階的な自動登録プロセスを経て、すべてのGoogleアカウントに2ファクタ認証(2FA)を実施することを決定しました。

MFAでは、ユーザーがアカウントにアクセスする際に、パスワードとは別に第2の認証要素を提供する必要があります。この認証要素には、SMSや電子メールで送信されるワンタイムコード、トークン、または固有の暗号鍵などがあります。

この追加のステップは、アカウントの認証情報を盗むだけでは攻撃が成り立たないため、フィッシング攻撃者にとっては問題となります。

攻撃の進化

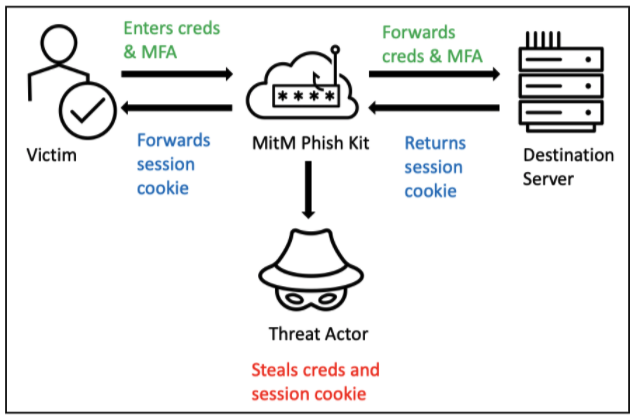

MFAの普及に伴い、フィッシング攻撃者は透過的なリバース・プロキシ・ソリューションを利用するようになり、この需要の高まりをカバーするために、リバース・プロキシを利用したフィッシング・キットが提供されています。

リバース・プロキシとは、インターネット・ユーザーとファイアウォール内のウェブ・サーバーの間に設置されるサーバーのことで、リバースプロキシは訪問者のリクエストを適切なサーバーに転送し、その結果のレスポンスを返送します。

これにより、ウェブサーバーは、自分自身をインターネット上で直接利用することなく、リクエストに応えることができます。

Proofpoint社が発表したレポートによると、人気サイトを模倣したログインWebページを作成するためのテンプレートを提供する新しいフィッシングツールが登場したとコメントしています。

これらの新しいツールは、MFAスナッチシステムを統合しており、攻撃者は通常はアカウントを保護するログイン認証情報やMFAコードを盗むことができます。

被害者がフィッシング・ページにログインすると、ツールはMFAを本物のオンライン・サービスに送信し、セッション・クッキーを傍受し、オプションで被害者に転送します。

これにより、被害者は実際のサイトにログインすることができ、攻撃がバレることはありません。その間に、アカウントへのアクセスに必要な認証情報とクッキーの両方が攻撃者によって盗まれます。

Proofpointでは、リバースプロキシシステムを利用した3種類のフィッシングツールを確認しています。1つはModlishkaを利用したもの、もう1つはMuraena/Decrobrowserを利用したもの、そしてEvilginx2を利用したものです。

Modlishkaは、プッシュ通知システムを採用した場合でも被害者のセッションを収穫することができます。

Necrobrowserは2019年にリリースされ、自動ログイン、パスワード変更、Google Workspaceの通知の無効化、メールのダンプ、SSHセッションキーの変更、GitHubからのリポジトリのダウンロードなどの追加機能を提供しています。

Evilginx2は、設定可能な「フィシュレット」という独自のシステムに依存しており、これにより攻撃者は好きなサイトを標的にすることができます。このツールには、いくつかのプリインストールされた「フィッシュレット」も用意されており、すぐに使い始めることができます。

セキュリティの盲点

これらのツールの存在とその影響についてはよく知られていますが、問題は解決されておらず、より多くのフィッシング攻撃者がこれらのツールを使用するようになると、MFAの安全性は低下します。

この問題に対処する方法の一つは、これらの攻撃に使用される中間者ページを特定することです。しかし、最近の調査結果によると、常にブロックリストに登録されているのは、そのうちの約半分に過ぎません。

リバースプロキシ攻撃に使用されるドメインやIPアドレスは常に更新されるため、ブロックリストの有効性が低下します。そのほとんどが24時間から72時間の間に更新されるという結果が出ています。

そのため、この問題に対処できる唯一の方法として、クライアント側のTLSフィンガープリントを追加することで、MITMリクエストの識別とフィルタリングに役立てることができるでしょう。

Comments