Emotetマルウェアは、過去に最も広く拡散したマルウェアと言われており、スパム攻撃や悪意のある添付ファイルを利用してマルウェアを配布していました。

注意!エモテットが復活!

Emotetはその後、感染したデバイスを使って他のスパム攻撃を行い、QakBot(Qbot)やTrickbotマルウェアなどの他のペイロードをインストールします。これらのペイロードは、その後Ryuk、Conti、ProLock、Egregorなどのランサムウェアを展開するための攻撃者への初期アクセスに使用されます。

2021年初には、EuropolとEurojustが連携した国際的な法執行活動により、Emotetのインフラが押収され、2人が逮捕されました。

ドイツの法執行機関は、このインフラを利用して2021年4月25日に感染したデバイスからマルウェアをアンインストールするEmotetモジュールを配信しました。

法執行機関によるテイクダウン後、Emotetが復活

Cryptolaemus、GData、Advanced Intelの研究者は、TrickBotマルウェアが感染したデバイスにEmotet用のローダーをダウンロードしているのを確認し始めました。

従来、EmotetはTrickBotをインストールしていましたが、現在、攻撃者は「Operation Reacharound」と呼ばれる方法で、TrickBotの既存のインフラを利用してEmotetボットネットを再構築しています。

Emotetの専門家でCryptolaemusの研究者であるJoseph Roosen氏は、Emotetボットネットがスパム活動を行った形跡は見られず、マルウェアを落とした悪意のある文書も見つかっていないと述べています。

このようにスパム活動が見られないのは、Emotetのインフラを一から再構築し、今後のスパム攻撃で被害者から新たな返信用チェーンメールを盗み出しているためと考えられます。

Emotetの研究グループであるCryptolaemusは、新しいEmotetローダーの分析を開始し、以前の亜種と比較して新たな変更点が含まれていると述べています。

今のところ、コマンド・バッファが変更されていることが確認できています。これまでの3-4コマンドから7コマンドになっています

ダウンロードしたバイナリに対して様々な実行オプションがあるようだ(dllだけではないので)

また、Advanced Intel社のVitali Kremez氏は、新しいEmotetドロッパーを分析し、マルウェア・ボットネットの再興によりランサムウェアの感染が急増するだろうと警告しています。

これは、コモディティローダーのエコシステムが不足していることを考えると、世界的に大規模なランサムウェアの運用を促進するEmotetマルウェアの活動の可能性を示す兆しと考えています。

また、Emotetのテイクダウンは、敵対者がマルウェアビルダーを入手し、それを復活させるバックエンドシステムを設定することを妨げなかったことを物語っています

現在のEmotetローダーDLLのコンパイルタイムスタンプは “6191769A (Sun Nov 14 20:50:34 2021) “となっている。

新しいEmotetボットネットからの防御

マルウェアを追跡する非営利団体Abuse.chは、新しいEmotetボットネットが利用するコマンド&コントロールサーバのリストを公開し、ネットワーク管理者が関連するIPアドレスをブロックすることを強く推奨しています。

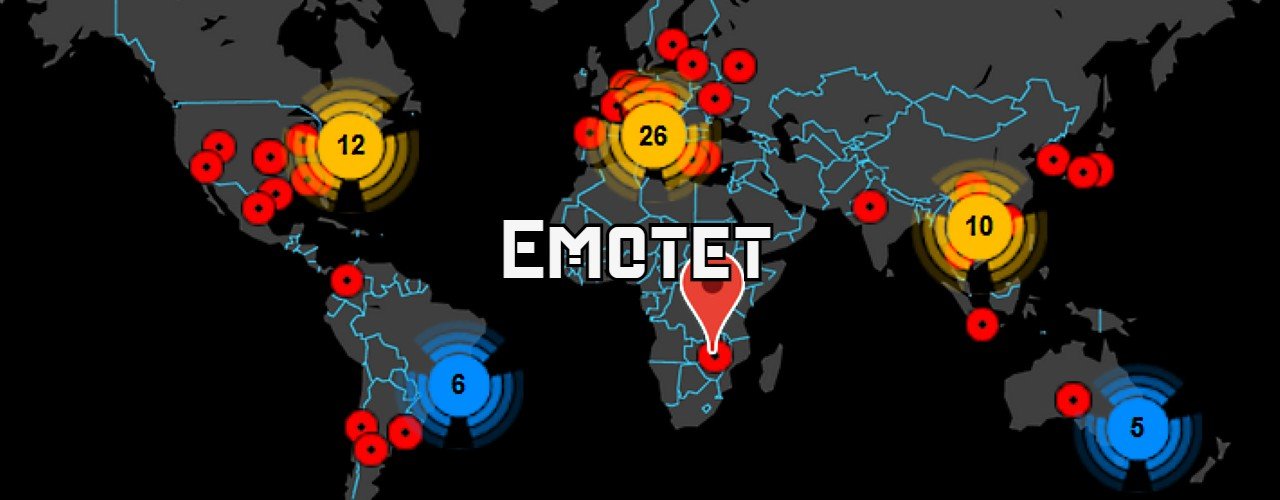

残念ながら、新しいEmotetのインフラストラクチャは急速に拡大しており、246台以上の感染したデバイスがすでにコマンド&コントロール・サーバとして機能しています。

ネットワーク管理者は、自分のデバイスが新しく生まれ変わったEmotetボットネットに採用されるのを防ぐために、関連するすべてのIPアドレスをブロックすることを強くお勧めします。

Comments