セキュリティ研究者は、リムーバブル USB デバイスに悪意のあるファイルを隠し、接続先の Windows ホストに感染する PlugX マルウェアの亜種を分析しました。

このマルウェアは、研究者が「新しい技術」と呼んでいるものを使用しており、これにより長期間検出されず、エアギャップ システムに拡散する可能性があります。

この PlugX 亜種のサンプルは、Palo Alto Network の Unit 42 チームによって、レッドチームの関与のために GootLoader とBrute Ratelのポストエクスプロイト ツールキットに依存する Black Basta ランサムウェア攻撃への対応中に発見されました。

同様のサンプルを探していると、Unit 42 は Virus Total で PlugX の亜種も発見しました。この亜種は、侵害されたシステムで機密文書を見つけ、それらを USB ドライブの隠しフォルダにコピーします。

USB ドライブで PlugX を非表示にする

PlugX は、少なくとも 2008 年から使用されている古いマルウェアで、当初は中国のハッカー グループのみによって使用されていました。一部のグループは、 暗号化されたペイロードをサイドロードするために、デジタル署名されたソフトウェアと共に使用し続けています。

しかし、時間が経つにつれて、 複数のアクターが攻撃に採用するほど広まり、その使用の帰属を非常に困難なタスクにしています。

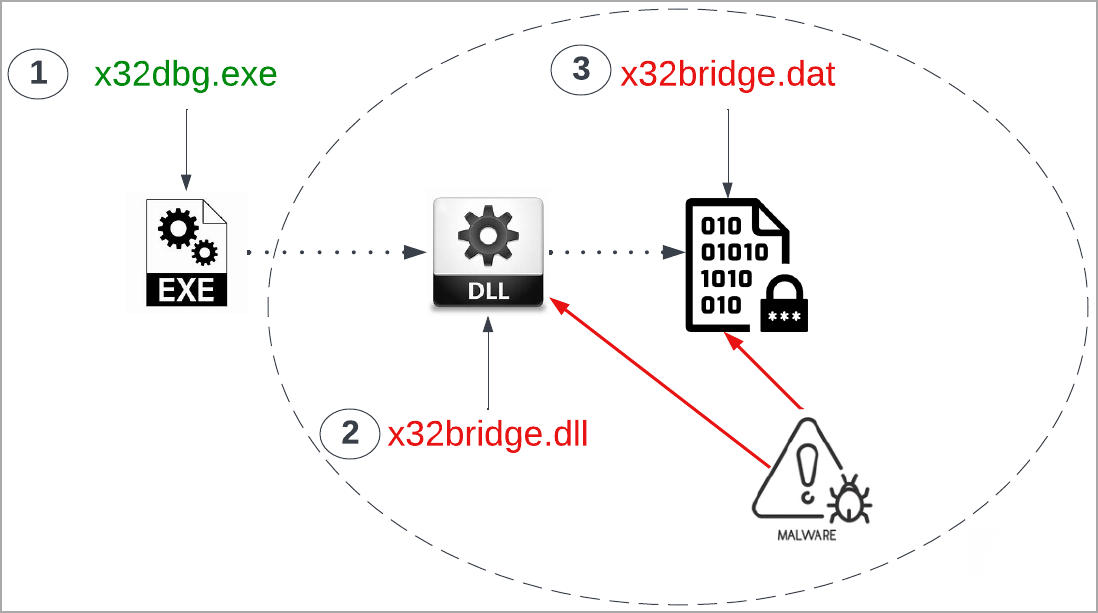

Unit 42 が観測した最近の攻撃では、攻撃者は「x64dbg.exe」という名前の Windows デバッグ ツールの 32 ビット バージョンと、PlugX ペイロード (x32bridge.ダット)。

この記事の執筆時点では、Virus Total スキャン プラットフォームのほとんどのアンチウイルス エンジンはファイルに悪意のあるフラグを付けておらず、検出率は 61 製品中わずか 9 でした。

PlugX マルウェアの最近のサンプルは、Virus Total のさらに少数のアンチウイルス エンジンで検出されています。昨年8 月に追加されたそのうちの 1 つは、現在、プラットフォーム上のわずか 3 つの製品によって脅威としてフラグが立てられています。明らかに、ライブ セキュリティ エージェントは、システム上のファイルによって生成された悪意のあるアクティビティを探す複数の検出テクノロジに依存しています。

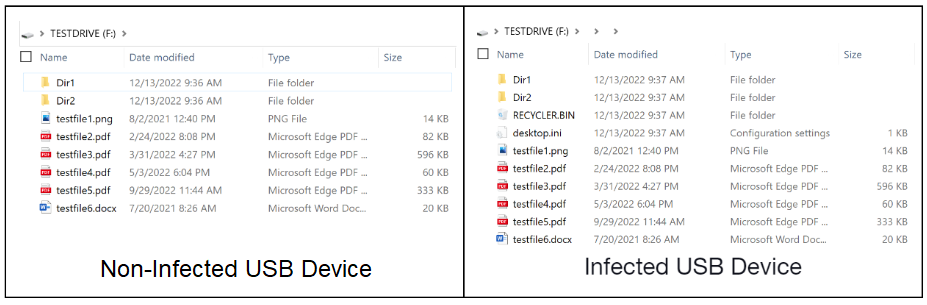

研究者は、発見された PlugX のバージョンは Unicode 文字を使用して、検出された USB ドライブに新しいディレクトリを作成し、Windows エクスプローラーやコマンド シェルから見えないようにしていると説明しています。これらのディレクトリは Linux では表示されますが、Windows システムでは隠されています。

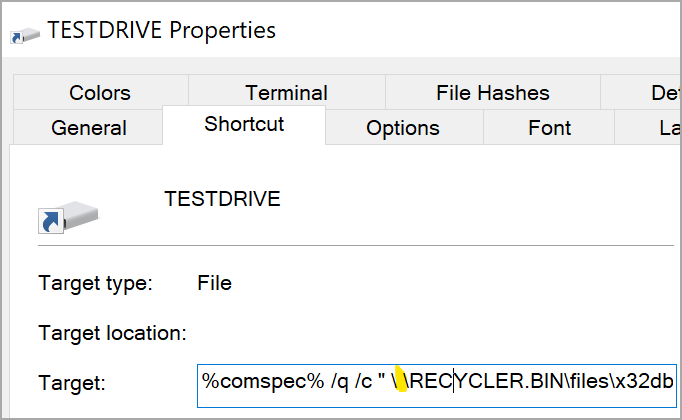

「隠しディレクトリからマルウェアのコードを実行するために、Windows ショートカット (.lnk) ファイルが USB デバイスのルート フォルダーに作成されます」と Unit 42 は言います。

「マルウェアへのショートカット パスには Unicode の空白文字が含まれています。これは改行を引き起こさないスペースですが、Windows エクスプローラーで表示した場合には表示されません」 – Palo Alto Networks Unit 42

マルウェアは、隠しディレクトリに「desktop.ini」ファイルを作成して、ルート フォルダにある LNK ファイル アイコンを指定し、それを USB ドライブとして表示して被害者を騙します。一方、「RECYCLER.BIN」サブディレクトリは、USB デバイス上のマルウェアのコピーをホストする偽装として機能します。

この手法は、2020 年後半にソフォスの研究者によって分析された古いバージョンの PlugXで見られましたが、レポートの焦点は、悪意のあるコードを実行する手段としての DLL サイドローディングにありました。

被害者が USB デバイスのルート フォルダにあるショートカット ファイルをクリックすると、cmd.exe を介して x32.exe が実行され、ホストが PlugX マルウェアに感染します。

同時に、新しい Explorer ウィンドウが開き、USB デバイス上のユーザーのファイルが表示され、すべてが正常に表示されます。

PlugX がデバイスに侵入した後、新しい USB デバイスを継続的に監視し、発見された時点で感染を試みます。

Unit 42 チームは調査中に、USB ドライブを標的とする PlugX マルウェアのドキュメントを盗む亜種も発見しましたが、これには、 da520e5という隠しディレクトリ内のフォルダに PDF および Microsoft Word ドキュメントをコピーする機能が追加されています。

攻撃者がこれらの「ローカルに流出した」ファイルを USB ドライブから取得する方法は不明ですが、物理的なアクセスが方法の 1 つかもしれません。

通常、PlugX は国家が支援する攻撃者と関連付けられていましたが、このマルウェアはアンダーグラウンド マーケットで購入でき、サイバー犯罪者も使用しています。

Unit 42 の研究者は、PlugX がエアギャップ ネットワークにジャンプする可能性があると述べています。

.png)

Comments