Play ランサムウェア グループは、.NET で 2 つのカスタム ツール、Grixba と VSS Copying Tool を開発しました。これらは、サイバー攻撃の有効性を向上させるために使用されます。

この 2 つのツールにより、攻撃者は侵害されたネットワーク内のユーザーとコンピューターを列挙し、セキュリティ、バックアップ、およびリモート管理ソフトウェアに関する情報を収集し、ボリューム シャドウ コピー サービス (VSS) からファイルを簡単にコピーしてロックされたファイルをバイパスすることができます。

シマンテックのセキュリティ研究者は、新しいツールを発見して分析し、レポートを公開する前にその発見を共有しました。

新しいカスタム ツール

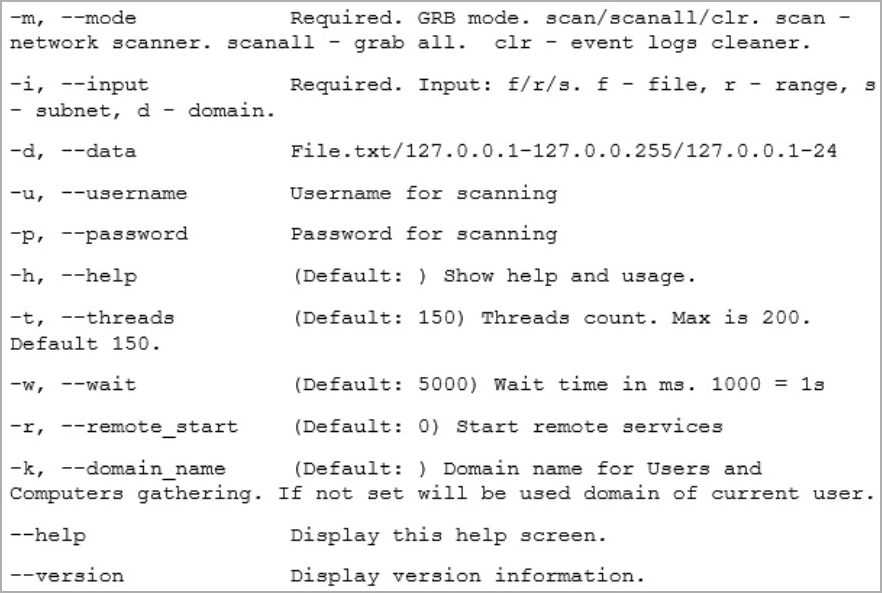

Grixba は、ドメイン内のユーザーとコンピューターを列挙するために使用されるネットワーク スキャンおよび情報盗用ツールです。また、WMI、WinRM、リモート レジストリ、およびリモート サービスを使用して、ネットワーク デバイスで実行されているソフトウェアを特定する「スキャン」モードもサポートしています。

スキャン機能を実行すると、Grixba はウイルス対策およびセキュリティ プログラム、EDR スイート、バックアップ ツール、およびリモート管理ツールをチェックします。また、スキャナーは一般的なオフィス アプリケーションと DirectX をチェックし、スキャン対象のコンピューターの種類を特定する可能性があります。

このツールは、収集されたすべてのデータを CSV ファイルに保存し、それらを ZIP アーカイブに圧縮してから、攻撃者の C2 サーバーに送り出し、攻撃の次のステップを計画する方法に関する重要な情報を提供します。

出典:シマンテック

Symantec in Play ランサムウェア攻撃で発見された 2 番目のカスタム ツールは VSS コピー ツールです。これにより、攻撃者はバンドルされたAlphaVSS .NET ライブラリを使用して API 呼び出しを介してボリューム シャドウ コピー サービス (VSS) と対話できます。

ボリューム シャドウ コピー サービスは、ユーザーが特定の時点でシステム スナップショットとデータのバックアップ コピーを作成し、データの損失やシステムの破損が発生した場合にそれらを復元できるようにする Windows の機能です。

VSS コピー ツールにより、Play ランサムウェアは、ファイルがアプリケーションによって使用されている場合でも、既存のシャドウ ボリューム コピーからファイルを盗むことができます。

シマンテックが分析した両ツールは、Costura .NET 開発ツールを使用して作成されました。Costura .NET 開発ツールは、依存関係を必要としないスタンドアロンの実行可能ファイルを構築できるため、侵害されたシステムへの展開が容易になります。

Play ランサムウェアによるカスタム ツールの使用は、悪名高い攻撃者が攻撃の有効性を高め、悪意のあるタスクをより効率的に実行することを目的としていることを示しています。

今年の初め以来、Play ランサムウェアは、カリフォルニア州オークランド市、 A10 Networks 、 Arnold Clark 、 Rackspaceなど、著名な被害者を何人も生み出しています。

Comments