Phorpiex は、恐喝キャンペーンや、リムーバブル USB ドライブやインスタント メッセージング アプリを介して拡散する旧式のワームを使用することで知られる永続的なボットネットであり、近年、回復力を高め、より危険なペイロードを配信するためにインフラストラクチャの多様化を開始しています。今日、Phorphiex ボットネットはボットの大規模なネットワークを維持し続けており、広範囲にわたる悪意のある活動を生み出しています。

これらの活動には、従来は恐喝やスパム行為が含まれていましたが、仮想通貨のマイニングを含むように拡大しています。 2018 年から、ボット インストーラーが Avaddon、Knot、BitRansomware (DSoftCrypt/ReadMe)、Nemty、GandCrab、Pony ランサムウェアなどのマルウェアを配布していることが確認され、データ流出活動とランサムウェア配信の増加も観察されました。

ボットの配布とインストールのためのボットネットの地理的ターゲットも拡大しました。以前のキャンペーンは日本をターゲットにしていましたが、最近の活動では、よりグローバルな分布へのシフトが見られました。

図 1. Phorpiex ボットネット アクティビティの世界的な分布

Phorpiex ボットネットは、単純で堅牢性に欠けるという評判があり、過去にセキュリティ研究者によって乗っ取られました。その戦術、技法、および手順 (TTP) は、2020 年初頭から 2021 年にかけてほとんど変更されておらず、一般的なコマンド、ファイル名、および実行パターンはほとんど変更されていません。コントロール (C2) アーキテクチャを従来のホスティングから遠ざけ、ブランド化された静的ドメインよりもドメイン生成アルゴリズム (DGA) ドメインを優先します。

この進化は、脅威の状況におけるボットネットの役割と、攻撃者が持続して効果を維持するための動機を特徴付けます。脅威のエコシステムは、侵害されたマシンの大規模で多様なネットワークを持つ古いボットネットに依存して、低コストでペイロードを配信します。また、古いボットネット アーキテクチャの多くは、主にスパム配信メカニズムとして分類されてきましたが、これらのインフラストラクチャは、新しいモジュラー配信メカニズムにとって重要です。

Phorpiex はまた、最も古いタイプの脅威の一部であるボットが、コンシューマー ユーザーに影響を与え続けていることを示していますが、特に、エンタープライズ ネットワークにますます深刻な脅威をもたらしています。伝統的に恐喝やスパムなどのリスクの低い活動に関連付けられているにもかかわらず、Phorpiex オペレーターがより影響力のあるマルウェアとアクションに移行するという決定は、完全に攻撃者の気まぐれです。

ボットネットと関連するインフラストラクチャ、ボットネット マルウェア、その活動とペイロード、およびそれらがどのように進化するかを理解することは、攻撃者の動機についての洞察を提供し、今日最も蔓延している脅威に対する永続的な保護を確保するのに役立ちます。 Microsoft では、これらの脅威に関する詳細な調査を継続して行っています。これらの専門家による調査は、Microsoft 365 Defender サービスとそれらが提供する保護を通知する大規模な脅威インテリジェンスに追加されます。 Microsoft 365 Defenderは、Phorpiex やその他のボットネットに関連するさまざまなマルウェア、電子メール、ネットワーク接続、および悪意のあるアクティビティに対して、調整されたクロスドメイン防御を提供します。

配信・展開・運用

Phorpiex の無秩序なボットネット活動は、次の 3 つの主要部分に分けることができます。

- ボット ローダーの配布: ボット ローダーは、他のマルウェア、フリーウェア、不要なプログラムによって読み込まれたり、既に感染したボットからのフィッシング メールによって配信されたりするなど、長年にわたってさまざまな手段で拡散されてきました。 Phorpiex は、インスタント メッセージングや USB ドライブだけでなく、生産性プラットフォーム経由でも拡散しています。

- ボットネットの送信: ボット ローダーは電子メールを介して拡散するだけでなく、通貨の生成にも使用されます。これは、恐喝やスパム キャンペーンのほか、さまざまな種類の金銭目的のマルウェアを介して行われます。

- マルウェア配信ボットネット: 近年、このボットネットは、ランサムウェア、暗号通貨マイナー、およびその他の種類のマルウェアをインストールすることが観察されており、Phorpiex オペレーターによる、またはサービスとしてのマルウェア スキームの一部として、ボットネットの活動が拡大していることを示しています。

2020 年 12 月から 2021 年 2 月にかけて、Phorpiex ボット ローダーは 160 か国で遭遇し、メキシコ、カザフスタン、ウズベキスタンが最も多くの遭遇を記録しました。

図 2. Phorpiex ボット ローダーとの遭遇が最も多い国

2020 年 12 月と 2021 年 1 月に、Phorpiex サーバーで Knot ランサムウェアの非武器化ステージングが確認されました。 2 月には、これらのサーバーでMondfoxia (別名 DiamondFox) などのコモディティ マルウェアも検出されました。これらの最近の開発は、アクティブな開発中の新しいローダーと収益化戦略を示しています。

Phorpiex ボットネットは、多種多様な感染経路と結果の組み合わせにより、一見無秩序に見えます。しかし、Phorpiex は長年にわたり、同様のドメイン、コマンド アンド コントロール (C2) メカニズム、およびソース コードを使用して、一貫した内部インフラストラクチャを維持してきました。

Phorpiex が使用する幅広い感染経路には、エンドポイント、ネットワーク、電子メール、およびアプリケーションで確実に保護を提供する統合されたセキュリティ アプローチが必要です。 Microsoft 365 Defenderの高度な脅威保護テクノロジは、これらの各ドメインで悪意のあるアクティビティを検出します。さらに、これらのクロスドメインの脅威データの相関関係により、追加の悪意のある活動が明らかになり、Microsoft 365 Defender が Phorpiex に対して調整された包括的な保護を提供できるようになります。

ボットの配布とインストール

Phorpiex は、Phorpiex ボット ローダーを配布することで、ボットに感染したコンピューターのネットワークを維持および拡張しています。 2020 年と 2021 年には、Phorpiex ボットが配信する .zip やその他のアーカイブ ファイルが添付された電子メール、ソフトウェア (写真編集ソフトウェア、スクリーンセーバー、メディア プレーヤーなど) の偽のダウンロード サイトからのダウンロード、または他のマルウェアも電子メールで配信されます。これらの複数のエントリ ポイントは、マルウェア エコノミーのモジュール性を示しています。

ただし、配布メカニズムに関係なく、ボットローダーはかなり均一な方法で動作します。インストール中およびインストール後に異なる目標を達成するために、3 つの異なるタイプの C2 を使用します。

- Phorpiex マルウェア インプラントのダウンロード

- Phorpiex インプラントと新しいエクスプロイト モジュールへのアップデートのダウンロード

- C2 インフラストラクチャにチェックインして、暗号通貨を配信したり、データを返したりする

マルウェア インプラントは、最初はtrik[.]ws (歴史的に) などのサイトからダウンロードされますが、最近では、マルウェア ホスティング リポジトリであるworm[.]wsからダウンロードされます。また、 185[.]215[.]113[.]10や185[.]215[.]113[.]8など、より専用の IP ベースの C2 および配信サイトの使用への移行も見られます。 Phorpiex の注目すべき動作は、<domain>.com/1、<domain>.com/2、<domain>.com/3 などの URL パスを使用して、通常は 1 ~ 10 の番号が付けられたモジュールをダウンロードすることです。必要な数の追加コンポーネント。これらのダウンロードは標準の Web トラフィックを介して行われないため、悪意のあるダウンロードを防ぐためにネットワーク レベルの保護が必要です。ごく最近の開発では、ほとんどの Phorpiex ボット ローダー マルウェアがブランド化された C2 ドメインを放棄し、IP または DGA ドメインの使用に完全に移行したことがわかりました。ただし、これまでと同様に、オペレーターは、DGA ドメインが解決される可能性のあるすべてのサイトを登録することを怠っていました。

ダウンロードして実行すると、インプラントはWIPMANIA.comなどの正当な外部サイトに接続して IP 情報を取得しようとします。その後のチェックイン時にこれを繰り返し、ハードコーディングされた C2 サーバーへの接続を開始します。これらのチェックイン中に、インプラントはデバイスの地域設定をチェックし、ウクライナなどの望ましくない地域で動作している場合は終了します。好まれる地域には、東アジアの国々と英語圏の国が含まれます。

ローダー モジュールと更新プログラムは、攻撃者が所有するさまざまなドメインから取得されます。これらのドメイン名は通常、TLDR、TSRV、または THAUS の第 2 レベル ドメイン (2LD) で始まり、.WS、.TOP、.RU、.CO、.TO、.SU などの非正統的な TLD の組み合わせで終わります。 、.CC、および.IO。他の研究者が指摘しているように、TSRV と TLDR は「Trik Server」または「Trik Loader」を参照している可能性があります。これは、マルウェアの内部の多くが Trik を独自の名前として使用しているためです。

これらの攻撃者が所有するドメインへの通常の接続は感染中も継続され、数か月間感染していたデバイスは新しいローダー バージョンと機能を受け取ります。 C2 からダウンロードされたモジュールには、追加のマルウェア、ランサムウェア、暗号通貨マイニング機能、ワーム機能、および Phorpiex メーリング ボットネット機能が含まれている可能性があります。ボットがメーリングや仮想通貨マイニングに参加するのは最も一般的です。これらは、ランサムウェア以外のイニシアチブでオペレーターの収益を促進しているように見えるからです。

また、ボットは持続性を確立し、セキュリティ制御を無効にしようとします。これには、レジストリ キーを変更してファイアウォールとウイルス対策のポップアップまたは機能を無効にする、プロキシとブラウザーの設定を上書きする、ローダーと実行可能ファイルを起動時に実行するように設定する、これらの実行可能ファイルを許可されたアプリケーション リストに追加することが含まれます。変更されたキーのサンプルを以下に示します。ローダーのバージョンごとにマイナーな変更があります。

- FirewallPolicyStandardProfileAuthorizedApplicationsList

- MicrosoftWindowsCurrentVersionRunWindows サービスのホスト プロセス

- MicrosoftSecurity CenterAntiVirusOverride

- MicrosoftSecurity CenterAntiVirusDisableNotify

- MicrosoftSecurity CenterFirewallOverride

- MicrosoftSecurity CenterFirewallDisableNotify

- MicrosoftWindowsCurrentVersionInternet SettingsConnectionsSavedLegacySettings

- MicrosoftSecurity CenterUpdatesOverride

- MicrosoftSecurity CenterUpdatesDisableNotify

- MicrosoftWindows NTCurrentVersionSystemRestore

- MicrosoftWindows DefenderReal-Time ProtectionDisableBehaviorMonitoring

- MicrosoftWindows Defenderリアルタイム保護DisableOnAccessProtection

- MicrosoftWindows Defenderリアルタイム保護DisableScanOnRealtimeEnable

Microsoft Defender for Endpoint で改ざん防止を有効にすると、ボットが Microsoft Defender サービスに関連する変更を行うことができなくなります。 Microsoft Defender for Endpoint は、脅威のクリーンアップと修復中にボットによって行われた変更 (ある場合) を自動的にクリーンアップします。セキュリティ運用チームは、 高度な検索機能を使用して、これらおよび類似の変更を見つけることができます。管理者は、「ローカル ポリシー マージ」を無効にして、ローカル ファイアウォール ポリシーがグループ ポリシーに対して有効になるのを防ぐこともできます。

ボット ローダーが更新されると、新しいファイル、ランダム化されたファイル パス、マスカレードされたシステム ファイルを反映するようにキーの値が変更されます。以下の例は、SVCHOST から LSASS への変更を示しています。

キー名: HKEY_CURRENT_USER[ID]SoftwareMicrosoftWindowsCurrentVersionRun

古い値: C:46621146296svchost.exe

新しい値: C:197205241657lsass.exe

さまざまな間隔で、ボット インプラントはファイルのリストを収集し、攻撃者がリースした外部 IP アドレスにそのデータを盗み出します。その多くは C2 としても機能します。追加のマルウェアがインストールされると、プルはインプラント自体から開始されます。マルウェアは、新しいキャンペーンの前に Phorpiex オペレーターのサーバー上で、またはワーム[.]wsなどの共有サイト上でステージングされます。

ボットは定期的に、多くの場合毎週、場合によっては毎日チェックインします。これは、ボットがインストールするさまざまなモジュールからの結果 (コイン マイニングの預金やスパム活動など) をアップロードするために行われます。

エンドポイント保護プラットフォーム (EPP) およびエンドポイントの検出と応答 (EDR) 機能を介してボット マルウェアを検出してブロックすることに加えて、Microsoft Defender for Endpoint のネットワーク保護は、攻撃者が制御するサーバーへの接続、システム ファイルの模倣、およびインプラントと追加のペイロードをダウンロードします。

リモートドライブによる自己拡散

Phorpiex が主に USB 経由で拡散する際の、よりユニークで簡単に特定できる動作の 1 つは、接続されているすべてのリモート ドライブに対して定期的に行われるチェックを伴います。次にボットは、これらのドライブに一連の隠しフォルダをアンダースコア (例: “__”) で作成し、レジストリ属性を変更して、これらがユーザーに見えないようにします。次に、ボットはすべてのファイル構成をコピーし、悪意のあるDriveMgr.exeI 、ローダーのコピー、および開くとマルウェアを実行する .lnk ファイルを含めます。この活動は 2019 年以降、ほぼ一貫して行われています。この機能は、ボット インプラント ベースを拡張するためのバックアップ方法を提供する自己拡散メカニズムを提供します。この Phorpiex ワーム活動と一致するコマンドは次のとおりです。

- ShellExECutE=__DriveMgr.exe

- “cmd.exe” /c start __ & __DriveMgr.exe & exit

Microsoft Defender for Endpoint は、USB の脅威に対する複数層の保護を提供します。これには、リムーバブル ドライブのリアルタイム スキャンと、USB から実行される信頼されていない未署名のプロセスをブロックするための攻撃面の削減ルールが含まれます。 Microsoft Defender for Endpoint を使用すると、組織はリムーバブル ドライブを監視および制御することもできます。たとえば、詳細な構成に基づいて USB を許可またはブロックしたり、USB アクティビティを監視したりできます。

メーリング ボットネットとしての Phorpiex

数年間、Phorpiex は感染したマシンを使用して、大規模な電子メール キャンペーンを通じて恐喝、マルウェア、フィッシング、およびその他のコンテンツを配信していました。これらの電子メールは、ルアー、件名、言語、および受信者の大規模なセットにまたがっていますが、Phorpiex ボットネットから送信された電子メールを識別することができる主要な特徴のセットがあります。

- 偽装された送信者ドメイン、送信者ユーザー名、送信者表示名

- 4桁の乱数の送信者ドメイン

- さまざまな数字を含む一般的な名前を使用した送信者のユーザー名

- 単数形の名前、身長と体重、監視に言及する被験者またはルアー

- メッセージの本文で、出会い系サービスや身代金を要求する内容に言及していることが多い

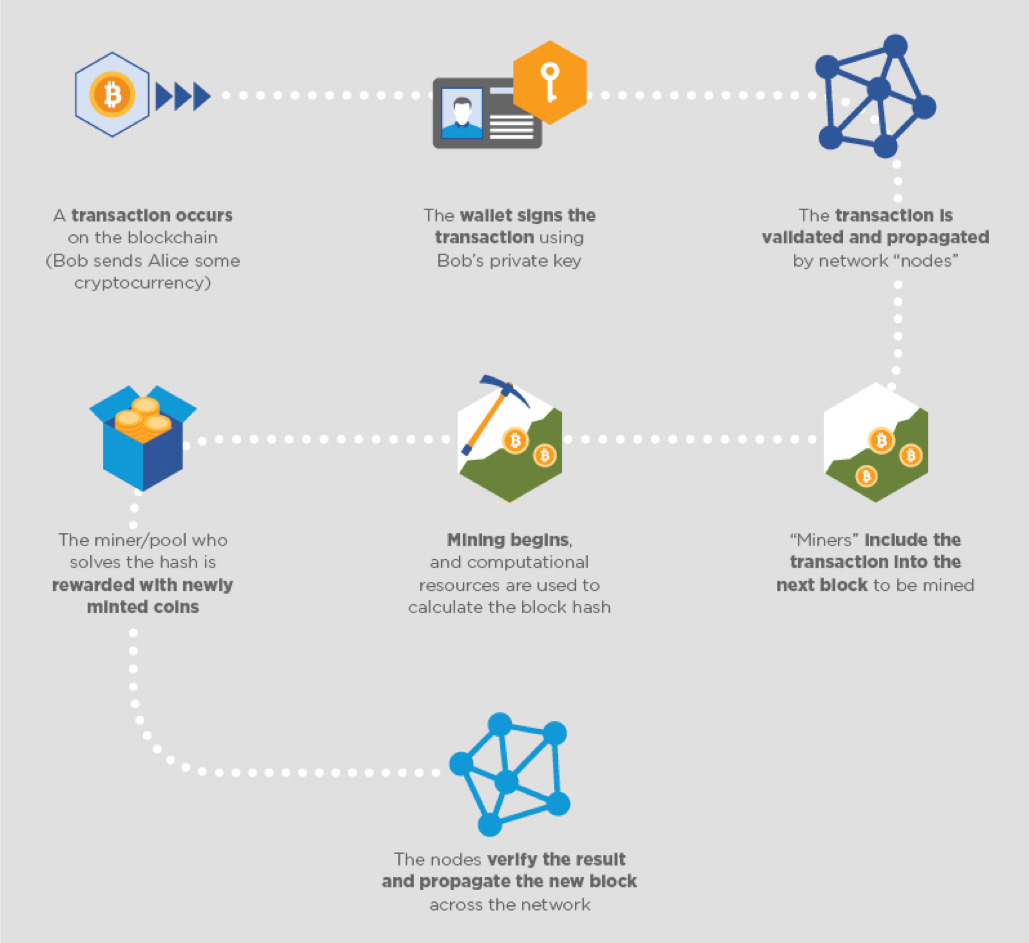

- ビットコイン、DASH、イーサリアム、またはその他の暗号通貨ウォレットの存在

- ZIP ファイル、または JPG ファイルや写真タイプなどの画像であると称するその他のファイル タイプ

これらのパターンには、受信者の違法な写真やビデオを持っていることを言及する消費者恐喝メールでより一般的に使用される文言が含まれます。これらは、ボット インストーラーやランサムウェアやその他のマルウェアを配布するために使用されるのと同じルアーでもあります。メッセージには、公開されているリストから収集された個人の古いパスワードが含まれていることがよくあります。これは、メールが企業環境で受信されたか自宅で受信されたかに関係なく、攻撃者が信頼性を高めるために使用する方法です.

Microsoft Defender for Office 365 は、Phorpiex ボットネットによって送信された悪意のある電子メールを検出します。これらには、Phorpiex ローダー自体であるか他のマルウェアであるかにかかわらず、恐喝やフィッシング メール、およびマルウェアを含むメッセージが含まれます。 Office 365 ユーザー向けの Microsoft Defender AI と機械学習により、ユーザーとドメインのなりすましを検出します。これは、電子メールの脅威に対する包括的な可視性と、このような詳細な調査によって通知されます。

スパムおよび恐喝キャンペーン

Phorpiex は、「セクストーション」としても知られる、違法な画像または動画ベースの恐喝フィッシングおよびスパム キャンペーンでよく知られています。これらのキャンペーンは、さまざまな地域と言語をターゲットにしています。これは、ボット配布活動とは異なる一連のターゲットです。これらは通常、マルウェアを直接配信しません。彼らは、すでにデバイスを侵害しており、受信者に関する有害な資料にアクセスできると主張することで、オペレーターの収益を集めることを目的としています。

セクストーション キャンペーンは近年非常に人気があり、通常は被害者からの暗号通貨での支払いが必要です。私たちは、Phorpiex オペレーターが主にビットコインとダッシュによる支払いを要求しているのを観察しました。 2021 年 2 月下旬に英語を話すユーザーをターゲットにしたキャンペーンから得られたそのような暗号通貨の利益量の例を以下に示します。件名は「あなたのアカウントからの支払い」です。

Phorpiex によって運営されている恐喝ウォレットのパブリック モニターがいくつかあり、特定の週にボットネットの運営者が多数のウォレットを実行しているのを確認しています。以下の例では、オペレーターがユーザーに 950 ドルを要求し、10 日間で 13,000 ドルを超えました。

図 3. 2021 年 2 月下旬のスパム恐喝キャンペーンで使用された単一のウォレットからの暗号通貨の利益量。BitInfoChartsのデータ。

2020 年末から 2021 年初頭にかけて、Zoom などの電話会議アプリケーションのセキュリティ脆弱性に対する懸念を悪用するこの恐喝スキームも確認されました。メッセージは、オペレーターが恐喝資料を取得できるのは脆弱性であると主張していました。

図 4. 2020 年後半の恐喝電子メールのルアーの例

図 5. 2021 年初頭の韓国語恐喝メールの例

上記の例に加えて、Phorpiex は多くの場合、ビジネス メール詐欺を介して配布され、リンクや URL は含まれていません。これにより、組織が導入している可能性のある多くの自動検出機能が妨げられます。

フィッシング、マルウェア、ランサムウェア キャンペーン

Phorpiex を利用したフィッシング キャンペーンやボット インプラントのインストールは、標準的な恐喝やスパムだけでなく、二次的なマルウェアも配信します。電子メールの拡散を含む戦術は同じで、添付ファイルまたはリンクのみが異なります。悪意のある Office ドキュメントに関連するマルウェアは、ボット インプラントの配布やランサムウェアの直接配布に散在しており、これらは多くの場合 .ZIP 添付ファイルに含まれています。

2019 年以降、Phorpiex からのマルウェアを含む電子メールの多くは、同じルアー、件名、添付ファイル名を使用しています。電子メールは、件名にランダムに生成された女性の名前を使用するか、恥ずかしいまたは不適切に取得された写真を参照し、恐喝を含むか、ランサムウェアを配信します。ソーシャル エンジニアリングのルアーの一部として、マルウェアの添付ファイルは .jpg ファイルまたはその他のファイル タイプになりすまし、.zip または .js ファイルとして表示されます。

図 6. 女優の画像になりすました悪意のある ZIP 添付ファイルを含む電子メールのおとりの例

2020 年の夏から秋にかけて、BitRansomware と Avaddon を配信するアーカイブ ファイルを使用して、多くの新しい Phorpiex 感染が広がり始めました。 Avaddon は 2020 年の半ばから後半にかけて広がり始めたばかりであり、その配布はその開始以来、Phorpiex と密接に結びついているようです。

2020 年 8 月には、ランサムウェアの増加に対応して、デバイスにインストールされたボット インプラントの数も増加しました。この時点で、Phorpiex によって実行されたランサムウェアのほとんどのインスタンスは、ボット インプラント自体を介して運ばれました。

マルウェア配信ボットネットとしての Phorpiex

Phorpiex はメール ボットネットとして機能するだけでなく、暗号通貨マイニング マルウェアやランサムウェアなど、他のマルウェアも配信するように進化しています。

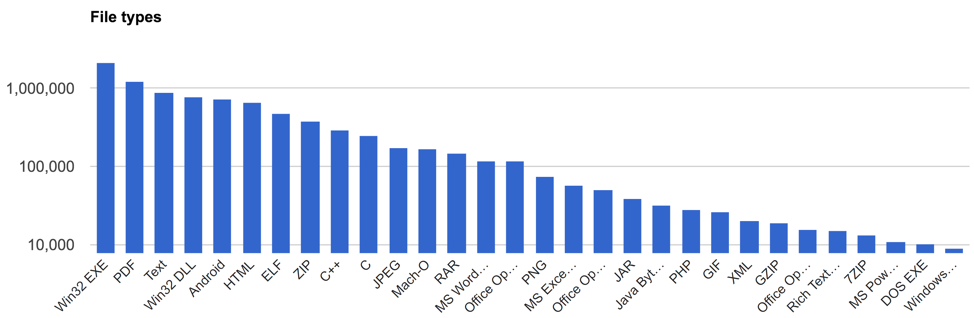

暗号通貨マイニング マルウェア

2019 年、Phorpiex は XMRIG マイナーを利用してホストを Monero で収益化することを開始しました。このモジュールは、感染時にほぼすべてのボットのインストールに含まれており、主にポート 5555 を介して通信します。この動作は他のマルウェアと組み合わされている可能性がありますが、この例では、Phorpiex の残りの部分によって使用されるマスカレードされたシステム プロセスに関連付けられています。インプラント (つまり、 SVCHOST.exeまたはLSASS.exe )。

マイナーは、 WINSYSDRV.exeを装ったモジュールとしてダウンロードされ、その構成をローカルに保存し、定期的にチェックします。マイナーは、正当なプロセスに挿入された追加のマスカレード システム プロセスからこれを行い、その構成を読み取ってマイニングします。

WINSYSDRV.exeファイルは、サンドボックスを回避することを目的とした長い待機時間で PING が先行する一連の重くネストされたプロセスを定期的に開始します。このコマンドを以下に示します。

cmd.exe /C ping [内部 IP] -n 8 -w 3000 > Nul & Del /f /q “C:ProgramDataPnQssBdbShwinsysdrv.exe” & “C:Users[ユーザー]AppDataLocal Tempwinsysdrv.exe」

以前のバージョンでは、このコマンドは、正当ではあるがハイジャックされたWUAPP.exeプロセスを利用していました。最近、パスを読み取るために使用されるNOTEPAD.exeを確認しました。これは、 C:ProgramData[RandomString]cfgの亜種です。

- “C:WindowsSystem32wuapp.exe” -c “C:ProgramDataADwXcSSGvYcfgi” (2019-2020)

- “C:WindowsSystem32wuapp.exe” -c “C:ProgramDataPnQssBdbShcfgi” (2020)

- “notepad.exe” -c “C:ProgramDataPnQssBdbShcfgi” (2020-2021)

- “notepad.exe” -c “C:ProgramDataPnQssBdbShcfg” (2020-2021)

Monero のマイニングに加えて、ボット ローダーのバージョンはビットコイン ウォレットにもアップロードされます。 SVCHOST.exeまたはLSASS.exeになりすました Phorpiex ローダーによってドロップされたダウンストリーム実行可能ファイルを介して、これらのアドレスをスクレイピングすることができました。以下は、特定のサンプルに埋め込まれた、2020 年 9 月から 11 月まで有効だったウォレット アドレスの残高の例です。

図 7. 2020 年 9 月から 11 月にかけて感染したマシンに投下されたマイナーで使用された単一のウォレットからの暗号通貨の利益. BitInfoChartsのデータ.

2021 年 2 月には、感染したインプラントが追加の Etherium マイナーもダウンロードしました。これらのマイナーはスケジュールされたタスクを作成し、「WindowsUpdate」というラベルが付いていますが、毎分マイナーを実行します。マイナーは、 ethermine.orgマイニング プールでのマイニングに使用するグラフィック カードやその他のリソースを検索します。タスク作成の例を次に示します。

schtasks /create /sc 分 /mo 1 /tn WindowsUpdate /tr %TEMP%System.exe

Microsoft は、ローダーのインストールに伴う暗号通貨クリッピング機能を備えた Phorpiex の亜種も確認しています。このような場合、マルウェアはクリップボードの値をチェックして、有効な暗号通貨ウォレット ID を探します。見つかった場合は、ハードコードされた独自の値を設定します。この方法により、攻撃者は、新しいソフトウェアを導入したり、古いインスタンスを削除したりすることなく、既存のマイニング インストールまたは以前のマルウェアから利益を得ることができます。

Microsoft Defender for Endpoint は、暗号通貨マイニング マルウェアとコイン マイニング アクティビティ全般を検出してブロックします。この検出機能を引き続き強化するために、Microsoft は最近 Intel Threat Detection Technology (TDT) を Microsoft Defender for Endpoint に統合しました。これにより、エンドポイントの検出と応答機能がシリコンベースの脅威検出を使用して、コイン マイニング マルウェアからより適切に保護できるようになりました。

ランサムウェア

Phorpiex は、長年にわたって複数のランサムウェア ファミリと関連付けられてきました。 Phorpiex は、これらのオペレーターのインフラストラクチャを使用して他のグループに代わってランサムウェアを配布するか、ランサムウェア自体をホストします。後者は、Avaddon や Knot などのコモディティ キットの場合により一般的です。

2021 年 2 月の時点で、Avaddon は活発に開発されていました。 Phorpiex ローダー自体と同様に、Avaddon は実行前にロシアまたはウクライナの言語と地域のチェックを実行して、優先される地域のみがターゲットにされていることを確認します。

最初の Avaddon 実行可能ファイルは TEMP フォルダーにあり、通常、暗号化されたファイルのファイル拡張子として一連のランダムな文字を使用します。バックアップを削除してドライブを暗号化する前に、特定のレジストリ キーが「0」に設定されているかどうかを確認し、そうでない場合は値を変更して、UAC が無効になっていることを検証します。

- REGISTRYMACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemEnableLUA = “0”

- REGISTRYMACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemConsentPromptBehaviorAdmin = “0”

- REGISTRYMACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemEnableLinkedConnections = “1”

必要な特権レベルを達成した後、暗号化は通常、横移動なしで個々のマシンで行われますが、これはオペレーターの収益化戦略に基づいて変更される可能性があります。ほとんどのランサムウェアと同様に、バックアップを削除する手順は次のコマンドで実行されます。

- cmd /c wmic.exe SHADOWCOPY /nointeractive

- cmd /c wbadmin DELETE SYSTEMSTATEBACKUP

- cmd /c wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

- cmd /c bcdedit.exe /set {デフォルト} recoveryenabled いいえ

- cmd /c bcdedit.exe /set {デフォルト} bootstatuspolicy ignoreallfailures

- cmd /c vssadmin.exe 影を削除 /All /Quiet

Microsoft Defender for Endpoint は、ランサムウェアを検出してブロックします。また、暗号化とバックアップの削除動作に関する次のアラートを検出して生成し、セキュリティ運用チームに通知を送信して、環境でのランサムウェア アクティビティに即座に対応できるようにします。

- ファイル システムで検出されたランサムウェアの動作

- ファイルのバックアップが削除されました

Avaddon ランサムウェアの外部コマンドと動作は、2020 年 6 月から 7 月に導入されて以来、ほとんど変わっていません。これには、システム ファイルTaskhost.exeになりすます傾向が含まれます。 700 ドルに相当するビットコインでの身代金を要求する Avaddon は、現在も活動を続けており、Phorpiex によって、動作に大きな違いがない新しいボット ローダーを使用して積極的に配布されています。 Microsoft Defender for Endpoint は、これらの新しいキャンペーンに対して永続的な保護を提供し続けます。

他のランサムウェアは最近ではあまり一般的ではありませんが、2020 年 12 月に、非武器化バージョンの Knot ランサムウェアが Phorpiex が運営するサーバーにステージングされました。これはテスト バージョンであった可能性があるため、まだ感染していないようです。このランサムウェアは、Phorpiex ローダー自体と高度な類似性を共有しており、改善されたバージョンはまだ確認されていません。アバドンと同様に、ノットは通常、350 ドルに相当する比較的少額のビットコインを要求します。身代金メモでは通常、ウォレットへのビットコインの支払いが必要ですが、その月には支払いが行われていないようです。

図 8. 2021 年初頭の Knot ランサムウェア サンプルに接続された単一のウォレットからの暗号通貨の利益量。提示価格の支払いがないことを示しています。 BitInfoChartsからのデータ。

ボットネットおよび関連する活動に対する防御

ボットネットはマルウェア エコノミーの大きな部分を占めており、Phorpiex の回復力が示すように、絶えず変化する脅威環境に適応するように進化しています。分析、監視、さらには法執行機関やその他のパートナーと協力してボットネットを排除してきた長年の経験から、攻撃者がボットネットの混乱によって残された穴を埋めようとするにつれて、代替インフラストラクチャが台頭してきていることがわかります。通常、これらの動きの結果として新しいインフラストラクチャが生まれますが、Phorpiex の場合、確立されたボットネットが適応して乗っ取ります。

Phorpiex に関するこの詳細な調査で詳しく説明したように、ボットネットに関連するさまざまな悪意のある活動は、さまざまな攻撃ベクトル、複数の拡散メカニズム、および攻撃者が変更できるさまざまなペイロードのセットなど、組織が今日直面しているさまざまな脅威を表しています。意のままに。これらの脅威に対抗するために、組織はドメイン間の可視性と協調的な防御を提供するセキュリティ ソリューションを必要としています。

Microsoft 365 Defenderは、Microsoft 365 セキュリティ ポートフォリオの機能とシグナルを活用して、エンドポイント、電子メールとデータ、ID、クラウド アプリからの脅威データを関連付けて、脅威に対する包括的な保護を提供します。 Microsoft Defender for Endpointは、マルウェア、その他の悪意のあるアーティファクト、ボットネット アクティビティに関連する悪意のある動作、および暗号通貨マイナーやランサムウェアなどのセカンダリ ペイロードの展開を検出してブロックします。攻撃面の縮小、改ざん防止、リムーバブル メディアのセキュリティ制御などの機能は、これらの攻撃を防ぎ、一般的な脅威に対してネットワークを強化するのに役立ちます。 Microsoft Defender for Office 365は、Phorpiex ボットネットのメール操作によって生成された電子メール内の悪意のある添付ファイルと URL を検出します。

業界をリードする当社の可視性は、脅威の自動防止、検出、および修復を強化する AI および機械学習テクノロジに加えて、攻撃のハンティング、分析、および解決のために防御側が利用できる豊富な調査ツール セットを提供します。最近一般提供された統合された Microsoft 365 Defender セキュリティ センターには機能が統合されているため、防御者はすべてのエンドポイント、電子メール、製品間の調査、構成、修復を 1 つのポータルで管理できます。

このような詳細な調査を通じて、ボットネットがどのように動作し進化するかを理解することで、現在および将来の脅威に対する防御を提供し続ける能力がさらに強化されます。 Microsoft 365 Defender が自動化されたクロスドメイン セキュリティと組み込みの AI で攻撃を阻止する方法について説明します。

Microsoft 365 Defender 脅威インテリジェンス チーム

高度な狩猟

Phorpiex ボットネットは、電子メール配信後に非常に多様なペイロードと配信方法を使用しました。提供されている高度なハンティング クエリを使用して、Phorpiex や同様の脅威に関連するアクティビティを明らかにすることができます。

Phorpiex 可変コマンド アンド コントロール接続

ボット インプラントのインストール時、およびボット インプラントの更新のために定期的に Phorpiex によって使用された一連の登録済みおよび未登録の配信およびインストール ドメインを探します。これらのネットワーク接続は、多くの場合、DriveMgr プロセスまたは後で偽造されたシステム プロセスの 1 つによって開始されます。正規表現は、cc11、cc22 などの Phorpiex コンポーネントのダウンロードに関連する現在知られているすべての URL パスに基づいて、スコープを制限し、他のクエリで使用するために含まれていました。特定の環境でクエリが遅い場合、または幅広い DriveMgr.exe ネットワーク接続からより多くの結果を収集する場合は、Regex および RemoteUrl ステートメントを削除できます。 クエリを実行します。

DeviceNetworkEvents

| where InitiatingProcessFileName == "DriveMgr.exe"

| where RemoteUrl has ("api.wipmania.com") or

RemoteUrl matches regex "/(([a-z]{2}[0-6]{2})|([0-6]{2}[a-z]{2})|([0-6]{1,2})|(pepwn|t|m|r|s|p|consensus.z))(.exe)?"

Phorpiex ボット DriveMgr 文字列を埋め込む

リムーバブル ドライブを介した自己複製のために、Phorpiex ボット インプラントで使用される一連の永続的な文字列を探します。このインプラントは、多くの場合、リムーバブル ドライブを検索し、ローダーをコピーするための非表示の空のフォルダーを作成します。これにより、Phorpiex はリムーバブル ドライブまたは接続されたストレージを介して自己増殖する方法を提供し、ドライブのユーザーには見えないように見えます。これは他の名前のワームで再利用されることもありますが、特に C2 アクティビティを伴う場合、Phorpiex で最も一般的です。 クエリを実行します。

DeviceProcessEvents

| where InitiatingProcessFileName == "cmd.exe"

| where InitiatingProcessCommandLine has "DriveMgr.exe & exit"

Phorpiex マスカレード システム プロセス ネットワーク アクティビティ

13 ~ 15 桁の長さのランダム アルゴリズムを介して作成されたフォルダーから実行されている、正当ではなく、システム プロセスの実行可能ファイル名のパターンを探します。このパターンは時間の経過とともにわずかに変更されていますが、これは 2021 年 5 月現在の反復です。変更される可能性が最も高い部分は、サービス名とランダム パターンの長さ、および明示的に偽造されたプロセス名です。 クエリを実行します。

let FakeProcesses =

pack_array("lsass.exe","svchost.exe","audiodg.exe","wininet.exe","winmanager.exe","smss.exe","sedsvc.exe",

"csrss.exe","winmanager.exe","dllhost.exe","drivemgr.exe","winsysdrv.exe","winsvcs.exe","notepad.exe");

DeviceNetworkEvents

| where InitiatingProcessFileName in (FakeProcesses)

| where InitiatingProcessFolderPath matches regex "\[d]{13,15}"

指標

非 DGA ドメイン

| tsrv1[.]com | tsrv1[.]ws | tsrv2[.]トップ |

| tsrv3[.]ru | tsrv4[.]ws | tsrv5[.]トップ |

| tldrbox[.]com | tldrbox[.]トップ | tldrbox[.]ws |

| tldrhaus[.]トップ | tldrnet[.]トップ | tldrzone[.]com |

| tldrzone[.]トップ | tsrv2[.]ws | tsrv3[.]ws |

| thaus[.]ws | ワーム[.]ws | [.]に |

| gotsomefile[.]トップ | feedmefile[.]トップ | gotsomefile[.]トップ |

| xmrupdtemall[.]トップ | ビタミン[.]トップ | w4tw4tw4tw4t4[.]jo |

DGA ドメインのサンプル

| aiiiafrzruueedur[.]ru | afeifieuuufufufuf[.]su | ssofhoseuegsgrfnj[.]su |

| uoaeogahduadhug[.]su | aeiziaezieidiebg[.]su | osheoufhusheoghuesd[.]ru |

| plpanaifheaighai[.]su | rzhsudhugugfugugsh[.]co | ndrxbezrsdgsergdfs[.]co |

| bfagzzezgaegzgfaih[.]co | aegohaohuoruitieh[.]co | gaoehuoaoefhuhfugh[.]co |

| gaghpaheiafhjefijh[.]co | gaohrhurhuhruhfsdh[.]co | eaeuafhuaegfugeudh[.]co |

| befaheaiudeuhughgh[.]co | aefofhhfouahugr[.]ws | ウルスロフソルフウド[.]io |

| afaeigaifgsgrhhafd[.]io | eaougheofhuaez[.]トップ | seuufhehfuughem[.]トップ |

| seuufhehfuughek[.]ws | feauhuedughuurk[.]ws | eafueudzefverrgk[.]ws |

| eafuebdbedbedggk[.]ws | efeuafubeubaefur[.]ws | eafuebdbedbedggr[.]ws |

| gaueudbuwdbuguur[.]ws | okdoekeoehghaoer[.]ws | eafueudzefverrgr[.]ws |

| ゲオゴエハグゲ[.]ス | zrziqezrizrizzf[.]su | efaejfojegohgut[.]su |

| zzruuuoooshfrohu[.]su | osheoufhusheoghuesd[.]ru | ouhfuosuoosrhfzr[.]su |

| rubbfibididhiei[.]ru | koekfoaejfoefok[.]ru | aeguaheoufuhfhu[.]ru |

| gahaejehgaefgz[.]ru | ploeuahfuugeug[.]ru | efniaenfinefing[.]ru |

| あなたはそれらを聞くでしょう[.]ru | geafneiefiefnin[.]ru | loeofaihefihfhg[.]ru |

| awwararuhuedhf[.]ru | aefiaefidjidghh[.]ru | lpiauefhuheufhg[.]ru |

| アエアアゲゲゲア[.]る | mnennaihfihegi[.]ru | avdbawudhafiehf[.]ru |

| efaejfojegohgut[.]ru | ゲオゴエハグゲ[.]ル | zrziqezrizrizzf[.]ru |

| aoekfoaefoahfoh[.]ru | ebufaehfahefheh[.]ru | rohgorugsorhugih[.]ru |

| unokaoeojoejfghr[.]ru | aeifaeifhutuhuhusr[.]su | ウルスロフソルフゥル[.]ス |

| rzhsudhugugfugugsr[.]su | bfagzzezgaegzgfair[.]su | eaeuafhuaegfugeudr[.]su |

| aeufuaehfiuehfuhfr[.]su | daedagheauehfuuhfr[.]su | aeoughaoheguaoehdr[.]su |

| eguaheoghoughahsr[.]su | huaeokaefoaeguaehr[.]su | afaeigaifgsgrhhafr[.]su |

| afaigaeigieufuifir[.]su | geauhouefheuutiiir[.]su | gaoheeuofhefefhutr[.]su |

| gaouehaehfoaeajrsr[.]su | gaohrhurhuhruhfsdr[.]su | gaghpaheiafhjefijr[.]su |

| gaoehuoaoefhuhfugr[.]su | aegohaohuoritiier[.]su | befaheaiudeuhughgr[.]su |

| ウルスロフソルフーズ[.]io | aeifaeifhutuhuhus[.]io | rzhsudhugugfugugsz[.]io |

| bfagzzezgaegzgfaiz[.]io | eaeuafhuaegfugeudz[.]io | aeufuaehfiuehfuhfz[.]io |

| daedagheauehfuuhfz[.]io | aeoughaoheguaoehdz[.]io | eguaheoghoughahsz[.]io |

| huaeokaefoaeguaehz[.]io | afeigaifgsgrhhafz[.]io | afaigaeigieufuifiz[.]io |

| geauhouefheutiiiz[.]io | gaoheeuofhefefhutz[.]io | gaouehaehfoaeajrsz[.]io |

| gaohrhurhuhruhfsdz[.]io | gaghpaheiafhjefijz[.]io | gaoehuoaoefhuhfugz[.]io |

| aegohaohuoruitiez[.]io | befaheaiudeuhughgz[.]io | ウルスロフソルフフフ[.]cc |

| アイファイフツフフス[.]cc | rzhsudhugugfugugsu[.]cc | bfagzzezgaegzgfaiu[.]cc |

| eaeuafhuaegfugeudu[.]cc | aeufuaehfiuehfuhfu[.]cc | daedagheauehfuuhfu[.]cc |

| aeoughaoheguaoehdu[.]cc | eguaheoghoughahsu[.]cc | huaeokaefoaeguaehu[.]cc |

| afeigaifgsgrhhafu[.]cc | affaiaiieigieufuifiu[.]cc | geauhouefheuutiiiu[.]cc |

| gaoheeuofhefefhutu[.]cc | ガウエヘフォアエイジャース[.]cc | gaohrhurhuhruhfsdu[.]cc |

| gaghpaheiafhjefiju[.]cc | gaoehuoaoefhuhfugu[.]cc | aegohaohuoritieu[.]cc |

| ベファヘイウドゥフグ[.]cc | ウルスロフソルフール[.]コ | aeifaeifhutuhuhusl[.]co |

| rzhsudhugugfugugsl[.]co | bfagzzezgaegzgfail[.]co | eaeuafhuaegfugeudl[.]co |

| aeufuaehfiuehfuhfl[.]co | daedagheauehfuuhfl[.]co | aeoughaoheguaoehdl[.]co |

| eguaheoghoughahsl[.]co | huaeokaefoaeguaehl[.]co | afaeigaifgsgrhhafl[.]co |

| afaigaeigieufuifil[.]co | geauhouefheuutiiil[.]co | gaoheeuofhefefhutl[.]co |

| gaouehaehfoaeajrsl[.]co | gaohrhurhuhruhfsdl[.]co | gaghpaheiafhjefijl[.]co |

| gaoehuoaoefhuhfugl[.]co | aegohaorutiiel[.]co | befaheaiudeuhughgl[.]co |

| ウルスロフソルフーム[.]と | aeifaeifhutuhuhusm[.]to | rzhsudhugugfugugsm[.]to |

| bfagzzezgaegzgfaim[.]to | eaeuafhuaegfugeudm[.]to | aeufuaehfiuehfuhfm[.]to |

| daedagheauehfuuhfm[.]to | aeoughaoheguaoehdm[.]to | eguaheoghoughahsm[.]to |

| huaeokaefoaeguaehm[.]to | afeigaifgsgrhhafm[.]to | afaigaeigieuufifim[.]to |

| geauhouefheuutiiim[.]to | ガオヘウオフフェフフツム[.]と | gaouehaehfoaeajrsm[.]と |

| gaohrhurhuhruhfsdm[.]to | gaghpaheiafhjefijm[.]to | gaoehuoaoefhuhfugm[.]と |

| aegohaohuoritiem[.]と | befaheaiudeuhughgm[.]と | sefuhsuifishffo[.]ru |

| sefuhsuifishfy[.]in | セイアメフィアイガエフォ[.]る | seuufhehfuugheg[.]to |

| seuufhehfueugheh[.]ws | seuufhehfuughek[.]ws | seuufhehfuughem[.]トップ |

| seuufhehfuughet[.]to | sisfiusnrsruisfo[.]ru | sisfiusnrsruisy[.]in |

| sndiuenidniueifo[.]ru | soijodneoiauoefo[.]ru | wduufbaueebffgh[.]ws |

IPアドレス

| 185[.]215[.]113[.]10 | 185[.]215[.]113[.]8 | 45[.]182[.]189[.]251 |

| 185[.]215[.]113[.]93 | 45[.]66[.]156[.]175 | 45[.]66[.]156[.]176 |

| 154[.]35[.]175[.]225 | 62[.]210[.]177[.]189 | 130[.]185[.]250[.]214 |

| 213[.]32[.]71[.]116 | 51[.]15[.]42[.]19 |

Comments