Kiddowares の Android 向け「ペアレンタル コントロール – キッズ プレイス」アプリは複数の脆弱性の影響を受けており、攻撃者が保護されたデバイスに任意のファイルをアップロードしたり、ユーザーの資格情報を盗んだり、子供が親に気付かれずに制限を回避したりできる可能性があります。

Kids Place アプリは、Google Play で 500 万ダウンロードされているペアレント コントロール スイートで、監視と位置情報機能、インターネット アクセスと購入制限、使用時間管理、有害なコンテンツのブロック、リモート デバイス アクセスなどを提供します。

SEC Consultの研究者は、Kids Place アプリのバージョン 3.8.49 以前には、ユーザーの安全とプライバシーに影響を与える可能性のある 5 つの欠陥に対して脆弱であることを発見しました。

セキュリティ上の問題は次の 5 つです。

- ユーザー登録およびログイン操作により、パスワードのソルトされていない MD5 ハッシュが返されますが、これは傍受されて簡単に復号化できます。 MD5 ハッシュは、最新のコンピューターを使用すると総当たり攻撃が行われる可能性があるため、暗号的に安全とはみなされなくなりました。

- 子のデバイスのカスタマイズ可能な名前を操作して、親 Web ダッシュボードで XSS ペイロードをトリガーできます。子供または攻撃者は、悪意のあるスクリプトを挿入して親のダッシュボードで実行し、不正アクセスを達成する可能性があります。この問題には識別子 CVE-2023-29079 が付けられています。

- Web ダッシュボード内のすべてのリクエストは、クロスサイト リクエスト フォージェリ (CSRF) 攻撃に対して脆弱です。この攻撃には、ブラウザの履歴から取得できるデバイス ID の知識が必要です。この問題には識別子 CVE-2023-29078 が付けられています。

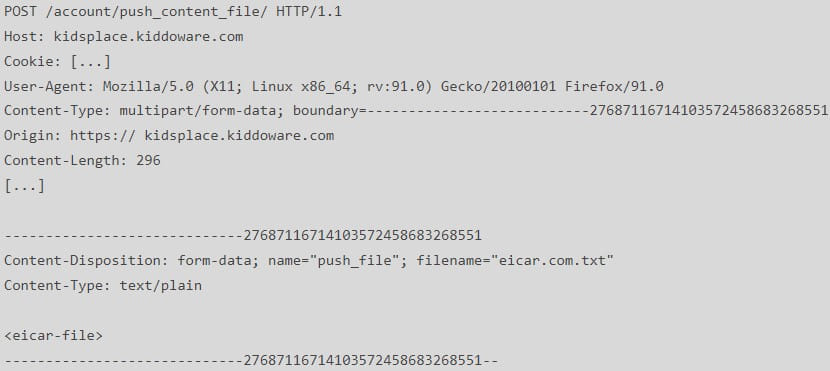

- 攻撃者は、本来は親が子供のデバイスに最大 10 MB のファイルを送信することを目的としたアプリのダッシュボード機能を悪用し、任意のファイルを AWS S3 バケットにアップロードする可能性があります。このプロセスによりダウンロード URL が生成され、それが子供のデバイスに送信されます。アップロードされたファイルに対してウイルス対策スキャンは行われないため、ファイルにはマルウェアが含まれている可能性があります。

- アプリのユーザー (子供) は、保護者による使用制限を回避するために、すべての使用制限を一時的に解除できます。 CVE-2023-28153 として追跡されるこの欠陥を悪用しても、親への通知は生成されないため、ダッシュボードで手動チェックが実行されない限り気付かれません。

SEC Consult のレポートには、上記の問題を悪用するための概念実証リクエストや段階的な手順が含まれており、これにより、脅威アクターが古いバージョンのアプリの脆弱性を悪用したり、子供が制限を回避したりすることが容易になります。

したがって、アプリの安全なバージョン (3.8.50 以降) に更新することが不可欠です。

アナリストは、2022 年 11 月 23 日に Kids Place 3.8.45 のテスト中に欠陥を発見し、ベンダーの Kiddoware に報告しました。

ベンダーは最終的に、2023 年 2 月 14 日にリリースされたバージョン 3.8.50 ですべての問題に対処しました。

アプリユーザーは、Google Play ストアを開いてアカウントアイコンをタップし、[アプリとデバイスの管理] を選択して、[アップデートを確認] をタップすることで最新バージョンに更新できます。

または、アプリのアイコンを長押しして、 「アプリ情報」 → 「アプリの詳細」 → 「アップデート」を選択します。

Comments