オンラインで公開されている 60,000 台を超える Microsoft Exchange サーバーには、CVE-2022-41082 リモート コード実行 (RCE) 脆弱性に対するパッチがまだ適用されていません。これは、ProxyNotShell エクスプロイトの標的となる 2 つのセキュリティ欠陥の 1 つです。

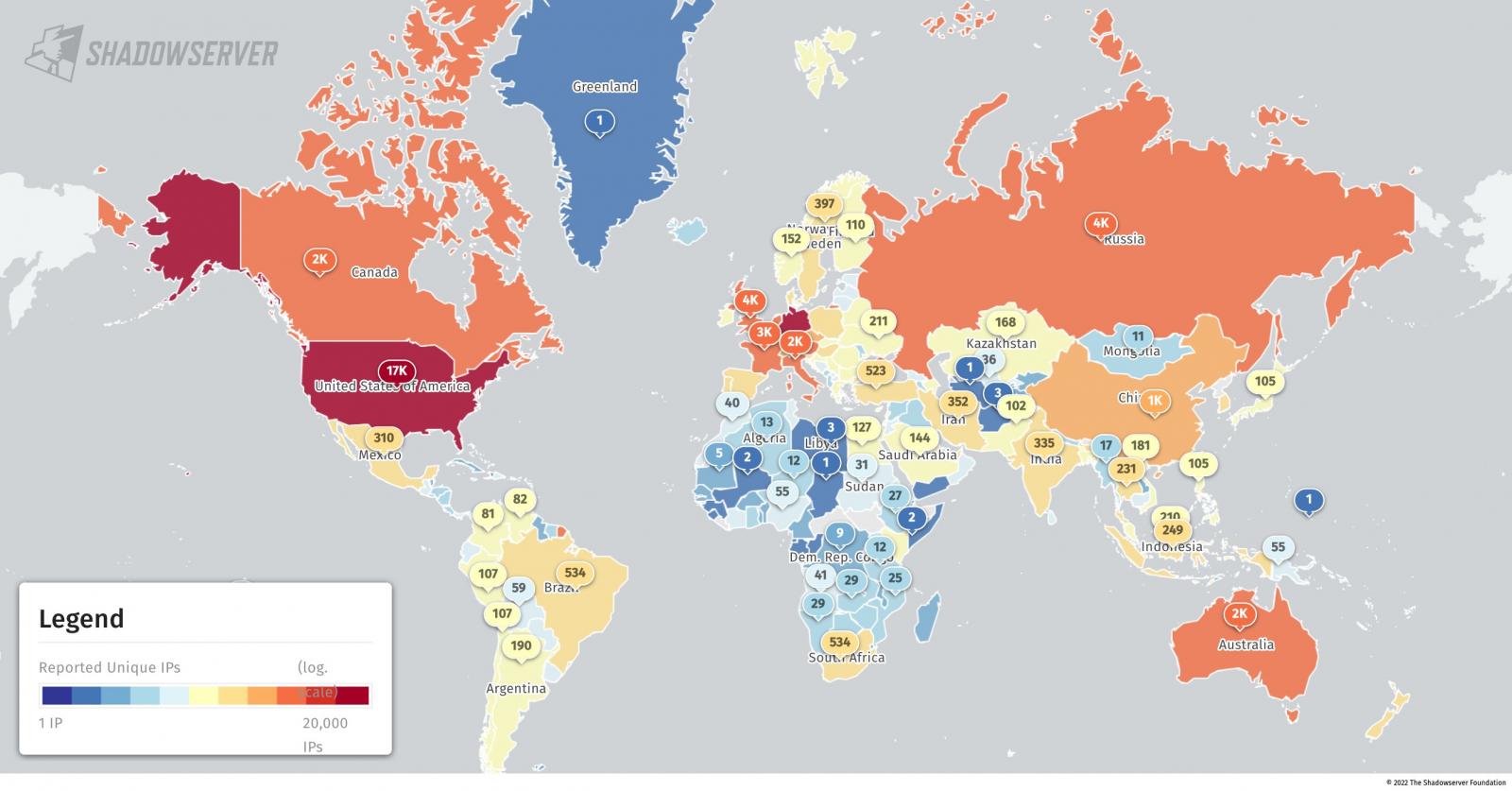

インターネット セキュリティの向上を専門とする非営利団体、Shadowserver Foundation のセキュリティ研究者による最近のツイートによると、バージョン情報 (サーバーの x_owa_version ヘッダー) によると、約 70,000 台の Microsoft Exchange サーバーが ProxyNotShell 攻撃に対して脆弱であることが判明しました。

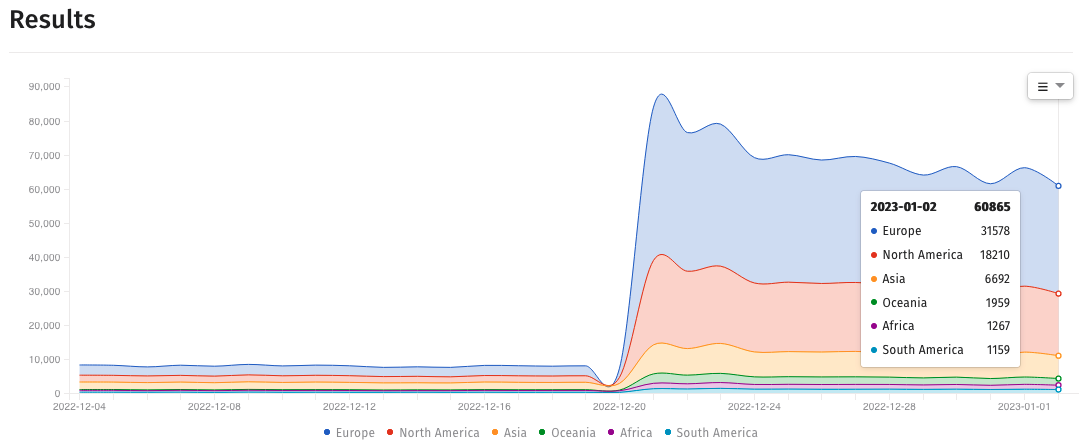

しかし、月曜日に公開された新しいデータは、脆弱な Exchange サーバーの数が 12 月中旬の 83,946 インスタンスから 1 月 2 日に検出された 60,865 インスタンスに減少したことを示しています。

CVE-2022-41082およびCVE- 2022-41040 として追跡され、まとめて ProxyNotShell として知られるこれら 2 つのセキュリティ バグは、Exchange Server 2013、2016、および 2019 に影響します。

悪用に成功すると、攻撃者は権限を昇格させ、侵害されたサーバーで任意のコードまたはリモート コードを実行できるようになります。

ProxyNotShell 攻撃は、少なくとも 2022 年 9 月以降、実際に検出されていますが、Microsoft は2022 年 11 月の月例パッチ中に脆弱性に対処するためのセキュリティ更新プログラムをリリースしました。

脅威インテリジェンス企業の GreyNoise は、9 月 30 日以降進行中の ProxyNotShell エクスプロイトを追跡しており、 ProxyNotShell スキャン アクティビティに関する情報と、攻撃に関連する IP アドレスのリストを提供しています。

何千人もが ProxyShell および ProxyLogon 攻撃にさらされています

Exchange サーバーを攻撃から保護するには、Microsoft が 11 月にリリースした ProxyNotShell パッチを適用する必要があります。

同社は緩和策も提供しましたが、これらは攻撃者によってバイパスされる可能性があるため、完全にパッチが適用されたサーバーのみが侵害から保護されます.

先月報告されたように、Play ランサムウェア攻撃者は現在、新しいエクスプロイト チェーンを使用して、 ProxyNotShell URL 書き換え緩和策をバイパスし、Outlook Web Access (OWA) を介して脆弱なサーバーでリモート コード実行を取得しています。

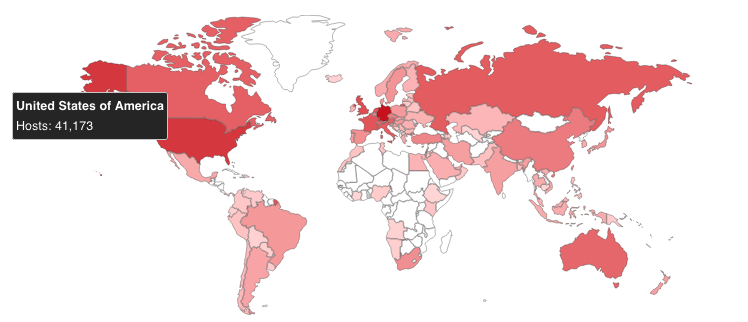

さらに悪いことに、 Shodan の検索では、多数の Exchange サーバーがオンラインで公開されていることが明らかになり、2021 年に最も悪用された脆弱性の上位となった ProxyShell および ProxyLogon の脆弱性に対するパッチが適用されていない数千台の Exchange サーバーが発見されました。

Checkmarks と呼ばれるカスタムの自動攻撃プラットフォームを開発し、 Exchange サーバーを侵害するように設計された、金銭目的の FIN7 サイバー犯罪グループによって実証されたように、Exchange サーバーは貴重な標的です。

このプラットフォームを発見した脅威インテリジェンス会社 Prodaft によると、このプラットフォームは、CVE-2021-34473、CVE-2021-34523、CVE-2021-31207 など、さまざまな Microsoft Exchange リモート コード実行および特権昇格の脆弱性をスキャンして悪用します。

FIN7 の新しいプラットフォームは、180 万を超えるターゲットをスキャンした後、主に米国にある 8,147 社 (16.7%) に侵入するためにすでに使用されています。

Comments