研究者が OPERA1ER と呼ぶ脅威グループは、市販のハッキング ツールを使用して、アフリカの銀行や通信サービス プロバイダーから少なくとも 1,100 万ドルを盗みました。

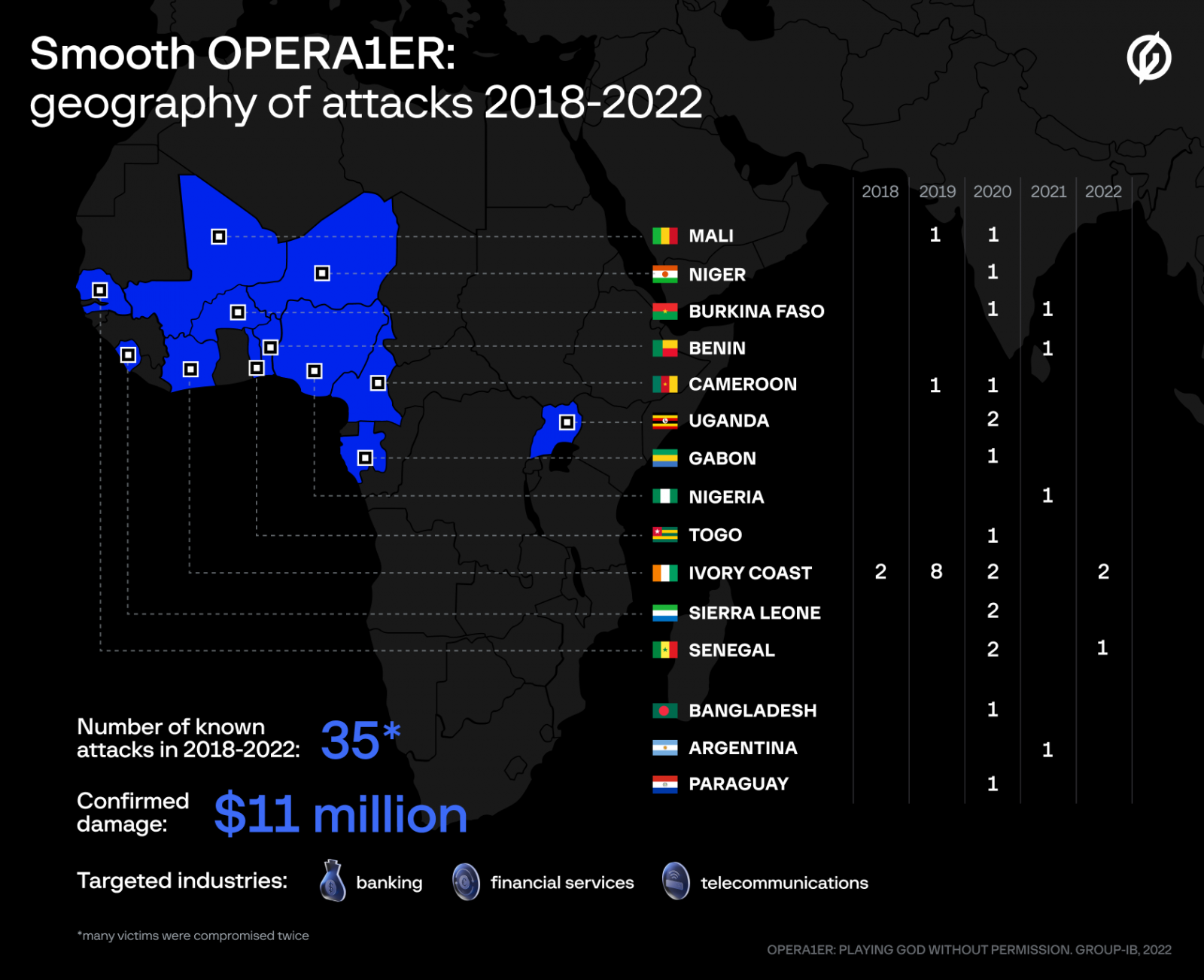

2018 年から 2022 年の間に、ハッカーは 35 件以上の攻撃を開始し、そのうちの約 3 分の 1 が 2020 年に実行されました。

Orange の CERT-CC 部門と協力している Group-IB のアナリストは、2019 年から OPERA1ER を追跡しており、グループが昨年、技術、戦術、および手順 (TTP) を変更したことに気付きました。

サイバーセキュリティ会社は、脅威グループの足跡を失うことを懸念して、グループが再浮上して最新のレポートを公開するのを待ち、今年Group-IB は、ハッカーが再び活動していることを確認しました。

OPERA1ER 攻撃の詳細

このハッカー グループは、アフリカから活動していると思われるフランス語を話すメンバーで構成されています。アフリカの企業を標的にする以外に、ギャングはアルゼンチン、パラグアイ、バングラデシュの組織も攻撃しました。

OPERA1ER は、オープンソース ツール、コモディティ マルウェア、および Metasploit や Cobalt Strike などのフレームワークに依存して、企業のサーバーを侵害します。

彼らは、請求書や郵便配達通知などの人気のあるトピックを利用したスピア フィッシング メールを通じて最初のアクセスを取得します。

メールには、Netwire、bitrat、venomRAT、AgentTesla、Remcos、Neutrino、BlackNET、Venom RAT などの第 1 段階のマルウェアを配信する添付ファイルが含まれています。 Group-IB はまた、ハッカーがパスワード スニファーとダンパーを配布したとも述べています。

研究者によると、OPERA1ER は侵害されたネットワーク内で 3 ~ 12 か月間過ごすこともあり、同じ企業を 2 回攻撃することもあります。

研究者は、被害者のネットワークにアクセスした後、ハッカーはインフラストラクチャを他のターゲットへのピボット ポイントとして使用する可能性があると述べています。

Group-IB は、攻撃者がフランス語で書かれた「高品質」のスピア フィッシング メールを作成していると述べています。ほとんどの場合、メッセージは政府の税務署または西アフリカ諸国中央銀行 (BCEAO) の雇用エージェントになりすます。

.png)

出典: Group-IB

OPERA1ER は、盗んだ資格情報を使用して電子メール アカウントにアクセスし、ラテラル フィッシングを実行し、内部文書を調べて送金手順と保護メカニズムを理解し、最終的な現金化ステップを慎重に計画します。

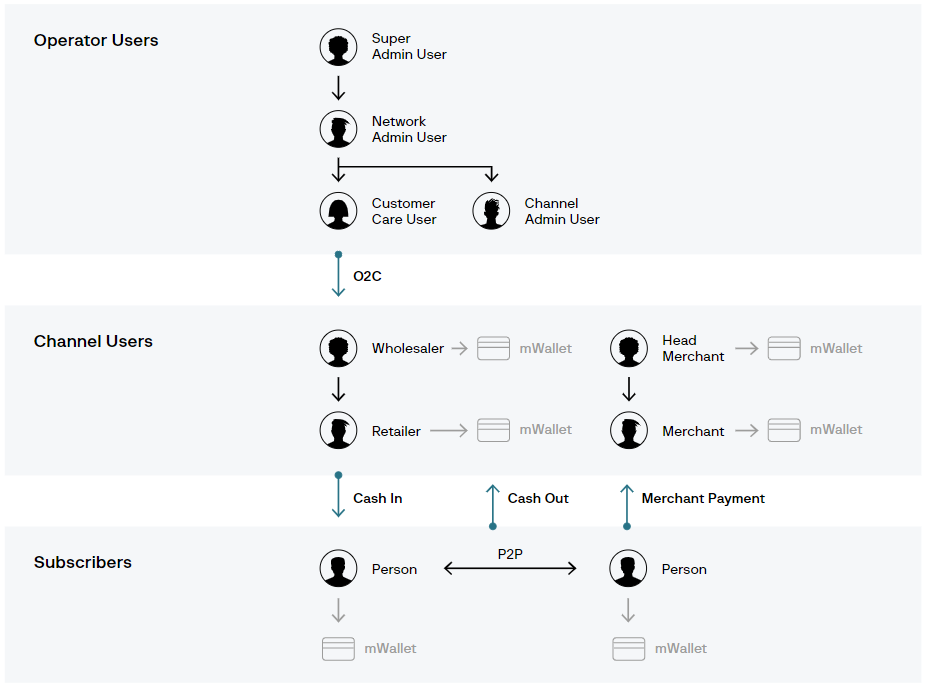

ハッカーは、多額のお金を管理し、盗んだ認証情報を使用して、その資金をチャネル ユーザー アカウントに送金し、最終的には彼らの管理下にあるサブスクライバー アカウントに移動させたオペレーター アカウントを標的にしました。

Group-IB は今日のレポートで、ギャングが ATM のネットワークを介して現金を引き出していると説明しています。

「研究者が調査したあるケースでは、OPERA1ER に雇われたマネーミュールによって制御される 400 を超える加入者アカウントのネットワークを使用して、盗まれた資金を現金化することができました。ほとんどの場合、ATM を介して一晩で行われました」 – Group-IB

通常、現金化イベントは、侵害された組織が状況に間に合うように対応する可能性を最小限に抑えるために、休日または週末に行われました。

被害を受けた銀行では、OPERA1ER は、金融取引のすべての詳細を通信する SWIFT メッセージング インターフェイス ソフトウェアを標的にし、バイパスする必要のある不正防止システムに関する重要な情報を吸い上げました。

侵害の痕跡 (IoC) の完全なリストと、OPERA1ER に起因する攻撃の技術的な詳細については、Group-IB が75 ページのテクニカル レポートを公開しています。

Comments