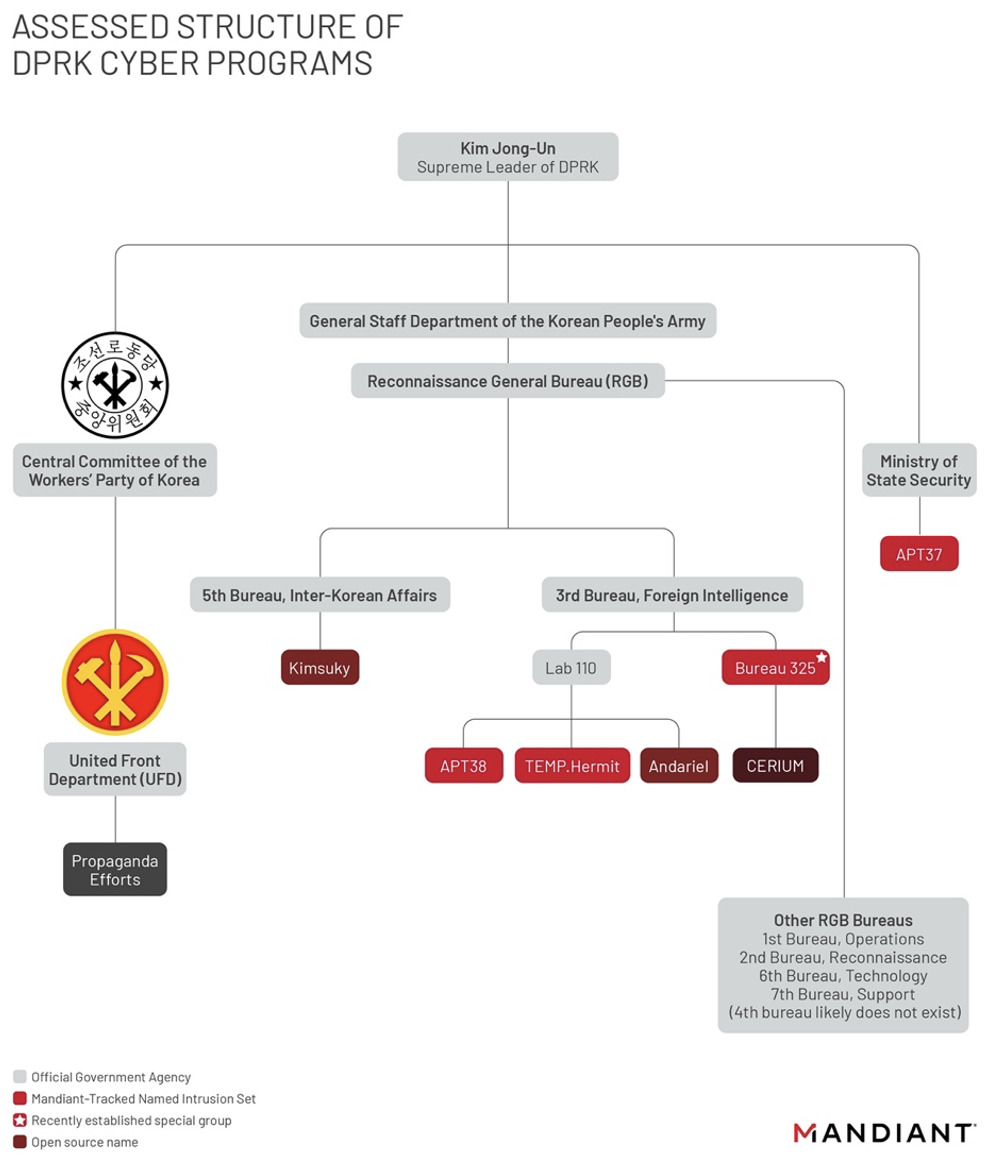

Mandiant は、北朝鮮のサイバー能力が、長期的および当面の政治的および国家安全保障上の優先事項と、財政上の目標の両方をサポートしていると考えています。我々は、スパイ活動、破壊工作、金融犯罪を含む北朝鮮のサイバー作戦のほとんどが、主に偵察総局内の要素によって行われていると評価している。一方、国家安全保障省と統一戦線部の任務は、北朝鮮のサイバー プログラムで限られた役割を果たしているようです。オープンソースのレポートでは、多くの場合、 Lazarus Groupのタイトルが多数の北朝鮮のサイバー オペレーターを指す包括的な用語として使用されますが、この秘密主義の隠遁国家内のさまざまな機関と、それらがどのように進化し続け、リソースを共有しているかを理解することは、組織がこれらのタイプから積極的に防御するのに役立ちます。脅威の。 Mandiant は、北朝鮮の諜報機関には、国のニーズに基づいてサイバー部隊を編成する柔軟性と回復力があると判断している。さらに、インフラストラクチャ、マルウェア、戦術、手法、および手順の重複は、サイバー オペレーション間でリソースが共有されていることを示しています。

図 1 は、さまざまな OSINT、標的パターン、マルウェアの使用、脱北者の報告から導き出された、評価されたサイバー組織図であり、北朝鮮のサイバー ランク内で起こっていると思われる変化に光を当てています。

統一戦線部

UFDは、朝鮮労働党中央委員会が後援する組織です。有名な「サイバー アクター」に対応しない可能性のある運営グループで構成されていますが、この組織の全体的な取り組みは、韓国をターゲットにした政権寄りのプロパガンダを広めることに集中しており、地政学的な主要なライバルを弱体化させる可能性があります。 UFDは通常、「サイバートロールの軍隊」を含むオンライン情報操作を活用して、ウェブフォーラムで親北朝鮮の政治的物語を宣伝したり、南の隣人を対象としたビラやラジオ放送などの従来のプロパガンダ活動を促進したりします.

2 年間で、これらの「サイバー トロール」は韓国のユーザー アカウントをオンラインで乗っ取り、韓国で政権のメッセージを増幅させようとして、推定 68,000 件のプロパガンダ アイテムをウェブ フォーラムやさまざまなコメント セクションに投稿したとされています。この組織の最終目標は、韓国内に親北朝鮮グループを設立することです

国家安全保障省

MSS は、DRPK の主要な防諜サービスであり、政府の自律的な部分として機能し、主に国内の防諜活動と海外の防諜活動を担当しています。 APT37 のこれまでのキャンペーンは、外国の合弁事業のパートナーを標的としたものであり、脱北者、脱北者支援機関、および人道支援団体に対する脅威活動と同様に、APT37 の活動は MSS のアジェンダと一致している可能性が最も高いことを示しています。

- APT37の評価された主な任務は、北朝鮮の戦略的な軍事的、政治的、および経済的利益を支援するための秘密の情報収集です。この攻撃者による最近の重要な活動の欠如は、「Kimsuky」攻撃者セット内のユニットからの同様の標的の増加と一致しており、北朝鮮のサイバー リーダーシップ内でのシフトまたは統合を示している可能性があります。

偵察総局: 概要

RGBは、北朝鮮の主要な対外情報機関であり、情報収集と秘密作戦を担当しています。以下の 6 つの局で構成されていると考えられています。

- 第1局: 作戦

- 第2局: 偵察

- 第3局: 外国情報局

- 第5局:南北問題

- 第6局:技術

- 第7局:サポート

特に、「4」という数字は タブーと見なされているため、第 4 局は存在しない可能性があります。

サイバー活動は組織全体の活動の一部ですが、第3局 (外国情報) と第5 局 (南北問題)は、北朝鮮のサイバー プログラムの「肉とジャガイモ」を保持しているようです。

偵察総局:第3局

Lab 110…Lazarus Group Umbrella の焦点

TEMP.Hermit、APT38、および Andariel はLab 110の配下にある可能性があります。 Lab 110 は、北朝鮮の主要なハッキング ユニットとして知られる「 Bureau 121 」の拡張および再編成されたバージョンである可能性があります。 Lab 110 には、「Lazarus Group」として公に報告されている組織と最も密接に連携しているいくつかの要素が含まれています。オープンソースのレポートでは、Lazarus Group のタイトルを包括的な用語として使用することが多く、個別に追跡する多数のクラスターを指します。 TEMP.Hermit はLazarus Groupの報告と一致することが最も多いですが、多くの場合、研究者やオープン ソースは、これら 3 つのアクター セットすべて、場合によっては北朝鮮の APT すべてを単に「 Lazarus Group 」とまとめています。

- Lab 110は、歴史的に中国北東部などに拠点を置くフロント企業によって運営されてきました。以前に特定された前線には、大連のChosun Expo Joint Ventureと瀋陽のChosun Baeksul Trading Companyが含まれます。

- TEMP.Hermitは、少なくとも 2013 年から活動しているアクターです。それ以降の彼らの活動は、北朝鮮の利益のために戦略的情報を収集しようとする平壌の取り組みを表しています。この攻撃者は、世界中の政府、防衛、電気通信、および金融機関を標的にしており、「 Lazarus Group 」という用語は、この一連の活動を指すことが最も多いです。

- APT38は、重大な金銭的侵害と金融機関に対する破壊的なマルウェアの使用で知られる北朝鮮が後援する金銭目的のグループです。このグループは、世界中の複数の国で一度に数百万ドルを盗むために、銀行間資金転送システムを標的とする巧妙な侵害に起因しています。

- APT38 に関連し、主に金融活動に焦点を当てている可能性が高いサブグループは、オープン ソースでは「 CryptoCore 」または「Dangerous Password」と呼ばれています。

- Andarielは、外国企業、政府機関、金融サービス インフラストラクチャ、民間企業、企業、および防衛産業に事業を集中させています。このグループはまた、この攻撃者によるシグネチャ マルウェアアクティビティで観察されたように、政府の追加の収入源としてサイバー犯罪を行っている可能性があります。しかし、軍人および政府要員を標的にすることが主な焦点のようです。

- ビューロー 325は、コロナウイルス (COVID-19) のパンデミックに対応して RGB の構造が変化した可能性が高い 2021 年 1 月に公式に発表されました。新しいユニットは、主に COVID-19 の研究および製造組織に対する情報収集活動を行っているようです。脱北者の報告によると、2021 年 1 月には部隊は完全には機能していなかった。時間の経過とともに、取り組みの共有と「 COVID -19 以外」のタイプの活動が観察されました。これは、この攻撃者が脱北者の報告で述べられているマイルストーンに近づいている可能性があることを示しています。この新しく形成されたビューロー 325 は、DPRK COVID-19 に焦点を当てたユニットを収容し、「CERIUM」としてオープンソースで追跡される活動に対応しています。 TEMP.Hermit や Kimsuky など、以前に追跡されたいくつかのクラスターの個人も、DPRK 指導部からの優先度の高い作戦に対応するために 325 局に徴兵されたと思われます。

- 時間の経過とともに、この組織が「厳密に COVID-19」の取り組みから、亡命者、国防、政府、ブロガー、メディア、暗号通貨サービス、金融機関を標的とする活動に移行するのを目にするようになりました。この責任の増加は、グループが北朝鮮の上級指導者の信頼を急速に獲得し、おそらく卓越性を獲得したことを示しています。防御側は、今後もさらに多くのキャンペーンでビューロー 325 のフィンガープリントを目にすることになります。

偵察総局:第5局

UFD のサイバー要素が朝鮮半島の問題に関する関心を共有し、APT37 とターゲットの重複を共有していることを示す重複があります。ただし、これらの追加要素は、第 5 局の全体的な任務を補足するものと思われます。

- Kimsukyは、北朝鮮の利益に影響を与える地政学的イベントや交渉に関する戦略的情報を収集するためにターゲットを絞ったキャンペーンを実施する、OSINT と混同されることが多い俳優です。この攻撃者は主に、米国と韓国の組織を標的にしています。これには、防衛とセキュリティ、特に核セキュリティと不拡散政策に関する専門知識を持つ、政府、軍、製造、学術、シンクタンク組織で働く個人が含まれます。この脅威アクターの活動には、特に韓国の学術、製造、および国家安全保障産業からの財務、個人、および顧客データの収集が含まれます。最も可能性の高い理由は、サイバー スパイ活動のためのさらなるインフラストラクチャを設定すること、フィッシング キャンペーンのためにペルソナを利用すること、または個人情報の盗難や詐欺を実行することです。

結論

国のスパイ活動は、政権の差し迫った懸念と優先事項を反映していると考えられており、現在、仮想通貨強盗による財源の獲得、メディア、ニュース、政治団体の標的化、外交関係と核情報に関する情報、およびかつて急増した COVID-19 ワクチン研究の窃盗はわずかに減少しました。これらのキャンペーンで収集された情報は、ワクチン、制裁を回避するための緩和策、国の武器プログラムへの資金提供など、内部のアイテムや戦略を開発または作成するために使用される可能性があります。これらのグループが活動する範囲を決定し、活動を合理化するために、追加情報が引き続き収集されます。北朝鮮の指導部が残した意図的な霧を透視し、物理的なユニットに合わせた標的パターンを特定できることで、これらのサイバー オペレーターに対する積極的な防御が可能になります。この取り組みは、外の世界にはほとんど知られていない国にとって重要であり、サイバー作戦で補完された亡命者の報告が役立つ.

参照: https://www.mandiant.com/resources/blog/mapping-dprk-groups-to-government

Comments