北朝鮮の新しいハッキング グループが、過去 5 年間、米国、欧州、日本、韓国の政府機関、学者、シンク タンクを標的にしていることが明らかになりました。

適度に洗練された脅威アクターは「APT43」として追跡されており、スパイ活動や金銭目的のサイバー犯罪活動に関与し、その活動に資金を提供していると見られています。

APT43 の活動を初めて明らかにした Mandiant のアナリストは、脅威アクターが国家の支援を受けており、その作戦目標を北朝鮮政府の地政学的目的と一致させていると確信を持って評価しています。

「より具体的には、Mandiant は、APT43 が北朝鮮の主要な対外諜報機関である北朝鮮偵察総局 (RGB) に起因するものであると、ある程度の自信を持って評価しています」と、Mandiant の新しいレポートは説明しています。

研究者は 2018 年後半から APT43 を追跡してきましたが、脅威グループに関するより具体的な詳細を明らかにしたのは今だけです。

APT43スパイ活動

APT43 は、そのスパイ活動に突然焦点を移していることが観察されています。これは、より広範な戦略計画の指示に従って、標的に対する命令を受けている兆候です。

長年にわたり、韓国、米国、欧州、および日本の政府機関、外交機関、シンクタンク組織、朝鮮半島問題を専門とする教授を雇用している大学、およびその他の重要な組織を標的にしてきました。

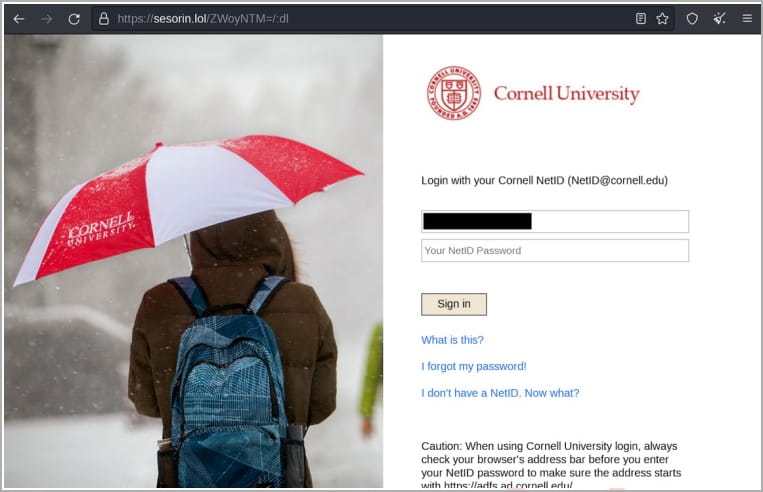

APT43 は、偽またはなりすましのペルソナからのスピア フィッシング メールを使用してターゲットにアプローチし、正当なエンティティになりすました Web サイトに送信します。ただし、これらの Web サイトには偽のログイン ページが含まれており、被害者は騙されてアカウント資格情報を入力させられます。

これらの認証情報を盗んだ APT43 は、標的としてログインし、自ら情報収集を実行します。また、被害者の連絡先を使用して、フィッシング活動を他のマークに進めます。

「このグループは主に、米軍と政府、防衛産業基地 (DIB) 内で開発および保管されている情報、および核セキュリティ政策と核不拡散に焦点を当てた米国に本拠を置く学界とシンクタンクによって開発された研究とセキュリティ政策に関心があります」と説明しています。マンディアントレポート。

「APT43は、韓国内の同様の産業、特にグローバルおよび地域の政策に焦点を当てた非営利組織や大学、および北朝鮮への輸出が制限されている商品に関する情報を提供できる製造業などの企業に関心を示しています。 .”

このような商品の例としては、武器、輸送車両、機械、燃料、金属などがあります。

独自の運営資金

APT43 は、国の資金とは独立して活動するほとんどの北朝鮮の脅威グループと同様の戦略を採用しています。代わりに、彼らは財政主導のサイバー作戦を通じて活動を維持することが期待されています。

Mandiant は、APT43 が暗号通貨のローンを取得しようとしている中国のユーザーを標的とする悪意のある Android アプリを使用し、代わりにデジタル資産を攻撃者に失うことを確認しています。

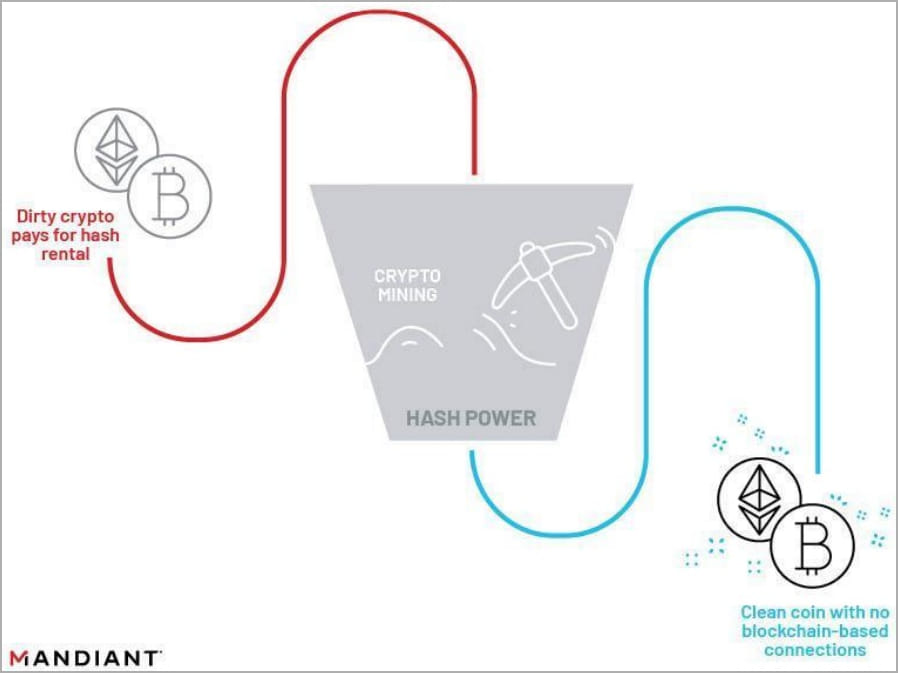

APT43 によって盗まれた暗号通貨は、多くのエイリアス、アドレス、および支払い方法を使用して、ハッシュ レンタルおよびクラウド マイニング サービスを通じてロンダリングされます。

ハッシュ レンタルにより、顧客は仮想通貨マイニング用の計算能力をレンタルできます。これは仮想通貨で支払うことができます。 Mandiant は、APT43 がこれらのサービスを使用して、盗まれた暗号通貨をロンダリングし、悪意のある操作を追跡できないようにしていると述べています。

Mandiant は、グループが PayPal、American Express カード、Bitcoin でハードウェアとインフラストラクチャの支払いを行っていることを確認したと報告しています。

マルウェアと韓国語の重複

Mandiant は、過去に他の研究者が APT43 の活動を発見したと報告していますが、それは通常、Kimsuky または Thalium によるものでした。

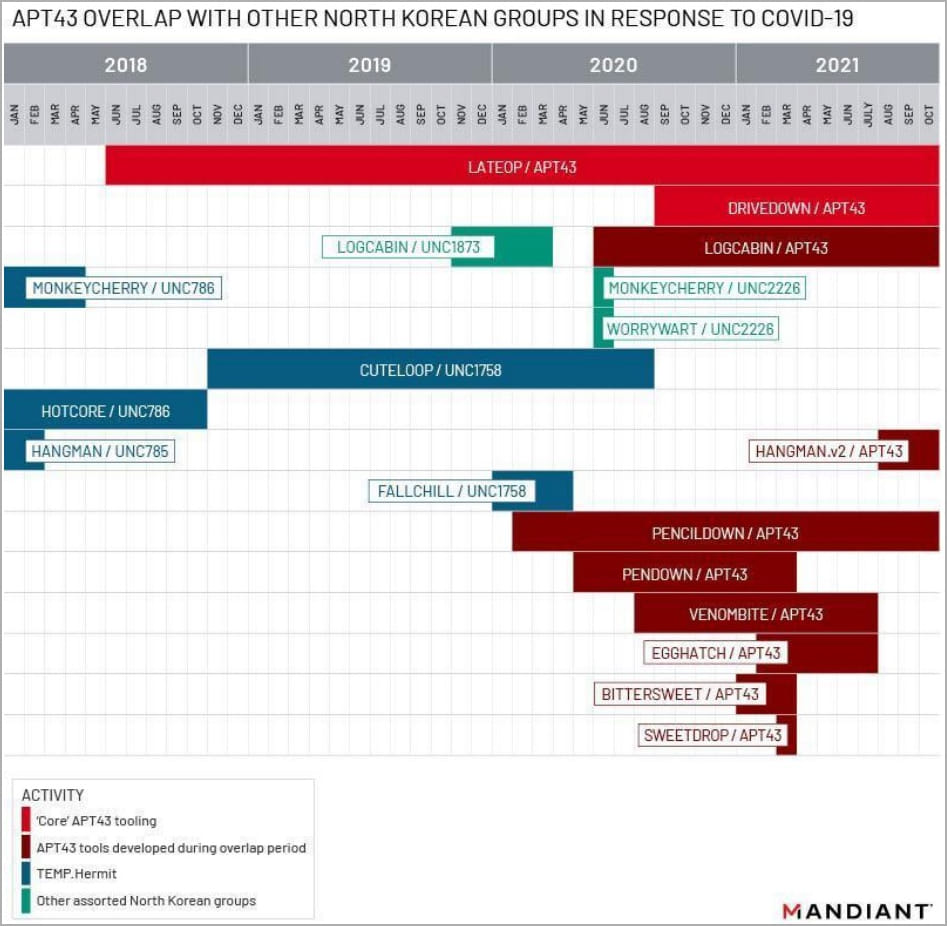

また、APT43 は、COVID-19 のパンデミック時に、Lazarus ハッキング グループも使用するマルウェアを利用していることが確認されていますが、この重複は短命でした。

別の例では、脅威グループは、APT38 に接続されている可能性が高い UNC1069 脅威アクターに関連付けられている「Lonejogger」暗号盗用ツールを使用しました。

APT43 には、「Pencildown」、「Pendown」、「Venombite」、「Egghatch」ダウンローダー、「Logcabin」、「Lateop」(「BabyShark」)ツールなど、他の攻撃者が採用していない独自のカスタム マルウェア セットもあります。 、および「ハングマン」バックドア。

これらとは別に、この脅威グループは、「gh0st RAT」、「QuasarRAT」、「Amadey」などの公開ツールも展開しています。

Mandiant は、北朝鮮が国家の優先事項を変更しない限り、APT43 は非常に活発な脅威グループであり続けると予想しています。

Comments