「Zombinder」と呼ばれるダークネット プラットフォームを使用すると、攻撃者は正規の Android アプリにマルウェアを関連付けることができます。これにより、被害者は元のアプリの機能を完全に利用しながら感染し、疑いを回避できます。

この新しいプラットフォームは、複数のマルウェア ファミリを配布する悪意のある Windows および Android キャンペーンを発見したサイバーセキュリティ会社の Threat Fabric によって発見されました。

このキャンペーンは、Wi-Fi 認証ポータルになりすまして、さまざまなマルウェア ファミリをプッシュするおとりとしてユーザーがインターネット ポイントにアクセスできるようにしていると思われます。その後、このサイトは、アプリケーションの Windows バージョンまたはアドウェア バージョンのいずれかをダウンロードするようにユーザーに促しますが、これは実際にはマルウェアです。

Threat Fabric の報告によると、この作戦では何千人もの被害者が出ており、エルビウム スティーラーの感染だけで 1,300 台の異なるコンピューターからデータが盗まれました。

Android用ゾンビダー

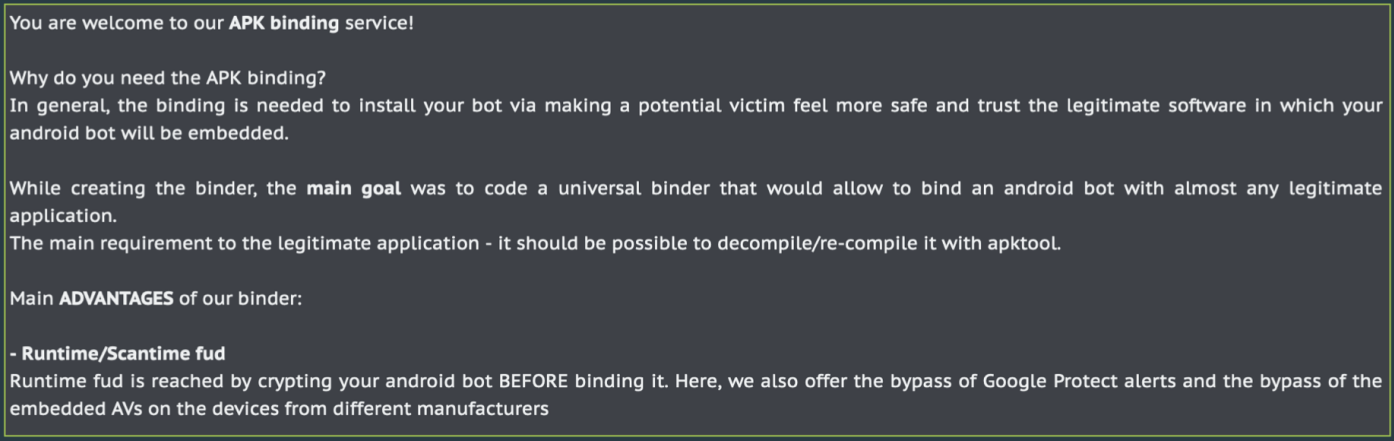

このキャンペーンの興味深い側面は、研究者が「Zombinder」と名付けたダークネット サービスで、正規の Android アプリケーションにマルウェアの悪意のある APK バインディングを提供します。

Zombinder は、APK ファイルのマルウェア パッカーとして 2022 年 3 月にリリースされました。Threat Fabric によると、現在、サイバー犯罪コミュニティで人気が高まっています。

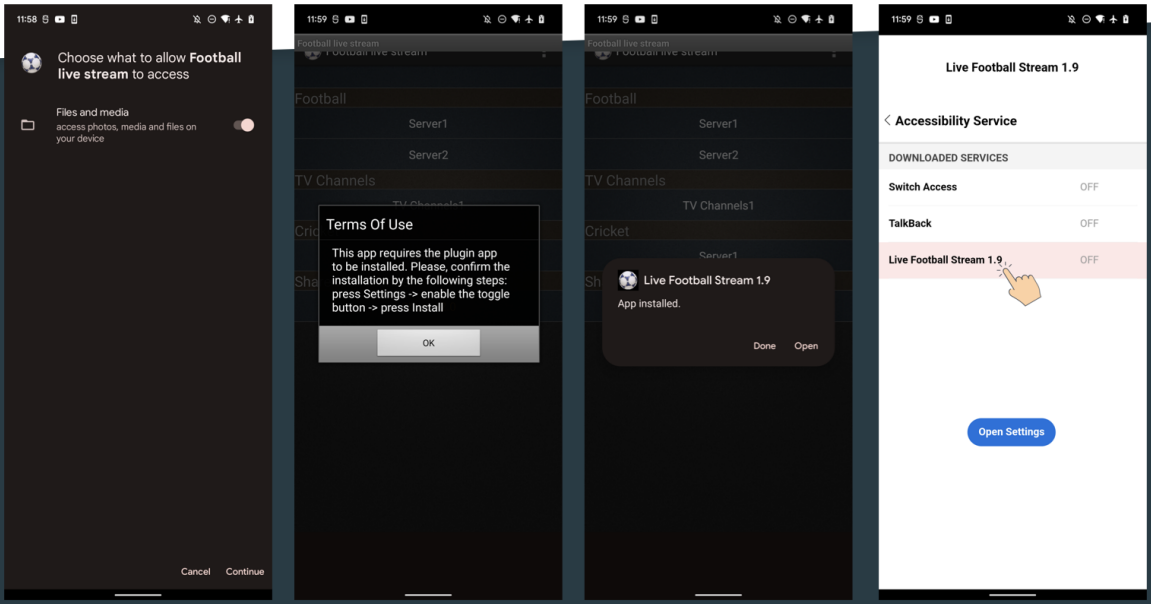

このキャンペーンで使用されている APK はさまざまで、アナリストは、偽のライブ フットボール ストリーミング アプリと、修正されたバージョンの Instagram アプリを見たと報告しています。

これらのアプリは、正規のソフトウェアの機能が削除されていないため、期待どおりに機能します。代わりに、Zombinder はそのコードにマルウェア ローダーを追加します。

ローダーは検出を回避するために難読化されているため、ユーザーがアプリを起動すると、ローダーはプラグインをインストールするプロンプトを表示します。プロンプトが受け入れられると、ローダーは悪意のあるペイロードをインストールし、バックグラウンドで起動します。

Zombinder サービス プロバイダーは、それで作成された悪意のあるアプリ バンドルは実行時に検出されず、ターゲット デバイスで実行されている Google プロテクト アラートまたは AV をバイパスできると主張しています。

このキャンペーンは、キーロギング、オーバーレイ攻撃、Gmail からの電子メールの盗用、2FA コードの傍受、および暗号ウォレット シード フレーズの盗用を実行できる Android 用のErmacペイロードを投下します。

Windows マルウェア

Wi-Fi 認証 Web サイトの訪問者が [Windows 用のダウンロード] ボタンをクリックすると、代わりに Windows マルウェアがダウンロードされます。

Threat Fabric で見られる例には、 Erbium スティーラー、 Laplas クリッパー、 Aurora 情報スティーラーなどがあります。

これらはすべて、現在開発が活発に行われている危険で高度な機能を備えたマルウェアで、月額数百ドルでサイバー犯罪者に貸し出されています。

これらのマルウェア系統の機能には重複があることを考えると、攻撃者はさまざまなツールを試して、自分に最適なものを見つけようとしているようです。

コモディティ マルウェアは非常に簡単にアクセスできるようになったため、攻撃者はツールをすばやく交換し、投資を増やすだけでポートフォリオを拡張できます。

Threat Fabric によると、同じランディング ページからさまざまな種類のトロイの木馬が配信されていることから、1 つのサードパーティ マルウェア配信サービスが複数の攻撃者にサービスを提供していることを示している可能性があります。

Comments