Stealc と呼ばれる新しい情報スティーラーがダーク Web で出現し、Vidar、Raccoon、Mars、Redline などの同種のマルウェアとの類似性と、盗み機能の積極的な宣伝により注目を集めています。

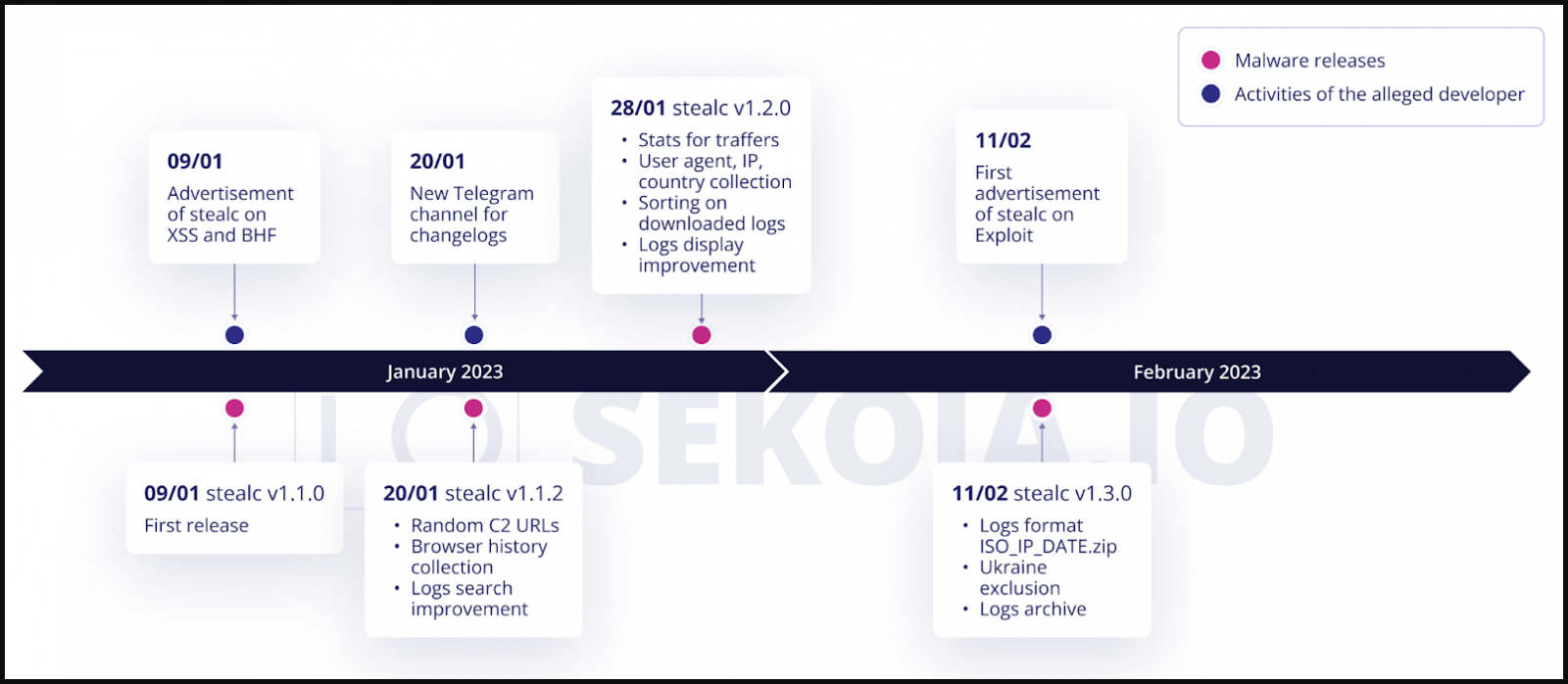

サイバー脅威インテリジェンス企業 SEKOIA のセキュリティ研究者は、1 月にこの新しい株を発見し、2 月初旬に勢いを増し始めたことに気付きました。

販売のための新しいスティーラー

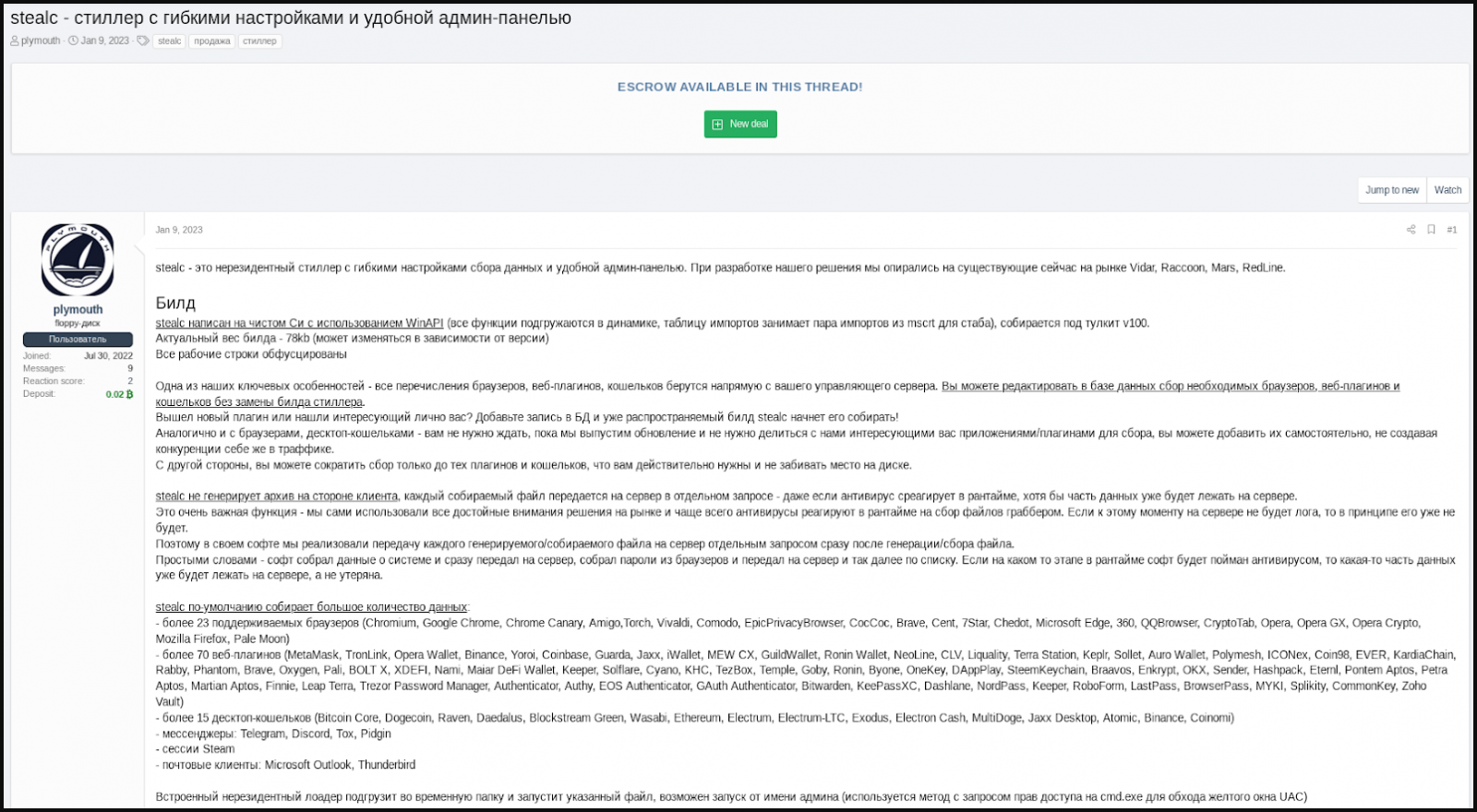

Stealc は、「Plymouth」と呼ばれるユーザーによってハッキング フォーラムで宣伝されています。Plymouth は、マルウェアを広範なデータ盗用機能と使いやすい管理パネルを備えたマルウェアの一部として提示しました。

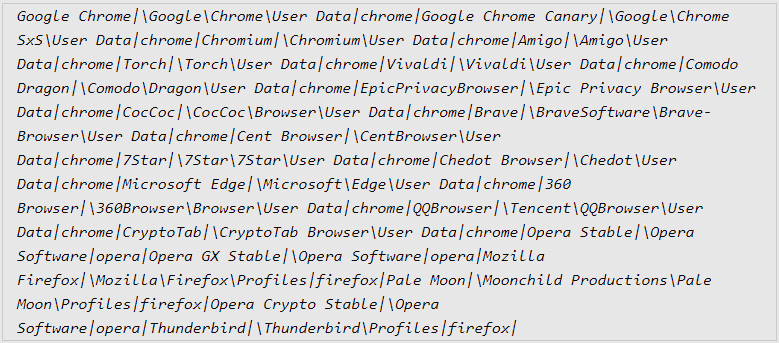

広告主によると、Web ブラウザーのデータ、拡張機能、暗号通貨のウォレットを標的とする典型的なものとは別に、Stealc にはカスタマイズ可能なファイル グラバーがあり、オペレーターが盗もうとするファイルの種類を標的にするように設定できます。

最初の投稿の後、Plymouth は他のハッキング フォーラムや非公開の Telegram チャネルでマルウェアの宣伝を開始し、潜在的な顧客にテスト サンプルを提供しました。

販売者はまた、2023 年 2 月 11 日にリリースされた最新バージョンの v1.3.0 である Stealc の新しいバージョンの変更ログを公開する専用の Telegram チャネルを設定しました。マルウェアは活発に開発されており、新しいバージョンが毎週チャネルに表示されます。

Plymouth 氏はまた、Stealc はゼロから開発されたのではなく、Vidar、Raccoon、Mars、および Redline スティーラーに依存していると述べました。

Stealc と Vidar、Raccoon、Mars のインフォスティーラーの間で研究者が発見した共通点の 1 つは、機密データの窃取を支援するために、すべて正規のサードパーティ DLL (sqlite3.dll、nss3.dll など) をダウンロードすることです。

本日のレポートで、SEKOIA の研究者は、分析したサンプルの 1 つのコマンド アンド コントロール (C2) 通信が、Vidar および Raccoon の情報窃取型のものと類似していることを指摘しています。

研究者は、Stealc の 40 を超える C2 サーバーと数十のサンプルを発見しました。これは、新しいマルウェアがサイバー犯罪者コミュニティの関心を集めていることを示しています。

この人気は、管理パネルにアクセスできる顧客が新しいスティーラー サンプルを生成できるという事実によって説明される可能性があります。これにより、マルウェアがより多くのユーザーに漏洩する可能性が高くなります。

貧弱なビジネス モデルにもかかわらず、SEKOIA は Stealc が技術の低いサイバー犯罪者によって採用される可能性があるため、重大な脅威であると考えています。

Stealcの機能

Stealc は 1 月の最初のリリース以来、C2 URL をランダム化するシステム、より優れたログ (盗まれたファイル) の検索と並べ替えシステム、ウクライナの被害者の除外など、新機能を追加しています。

セコイアが採取したサンプルを分析することで確認できた特徴は次のとおりです。

- わずか 80KB の軽量ビルド

- 正規のサードパーティ DLL の使用

- C で記述され、Windows API 関数を悪用

- ほとんどの文字列は RC4 と base64 で難読化されています

- マルウェアは、盗んだデータを自動的に抽出します

- 22 の Web ブラウザ、75 のプラグイン、25 のデスクトップ ウォレットをターゲットにしています。

SEKOIA の現在のレポートには、リバース エンジニアリング Stealc から得られたすべてのデータが含まれているわけではありませんが、その実行の主な手順の概要が示されています。

展開されると、マルウェアは文字列の難読化を解除し、アンチ分析チェックを実行して、仮想環境やサンドボックスで実行されないようにします。

次に、WinAPI 関数を動的にロードして C2 サーバーとの通信を開始し、最初のメッセージで被害者のハードウェア識別子とビルド名を送信し、応答として構成を受信します。

次に Stealc は、標的のブラウザ、拡張機能、アプリからデータを収集し、アクティブな場合はカスタム ファイル グラバーを実行し、最終的にすべてを C2 に流出させます。この手順が完了すると、マルウェアは自分自身とダウンロードした DLL ファイルを侵入先のホストから削除して、感染の痕跡を消去します。

Stealc の機能と対象となるアプリの完全なリストについては、SEKOIA のレポートの付録 1セクションをご覧ください。

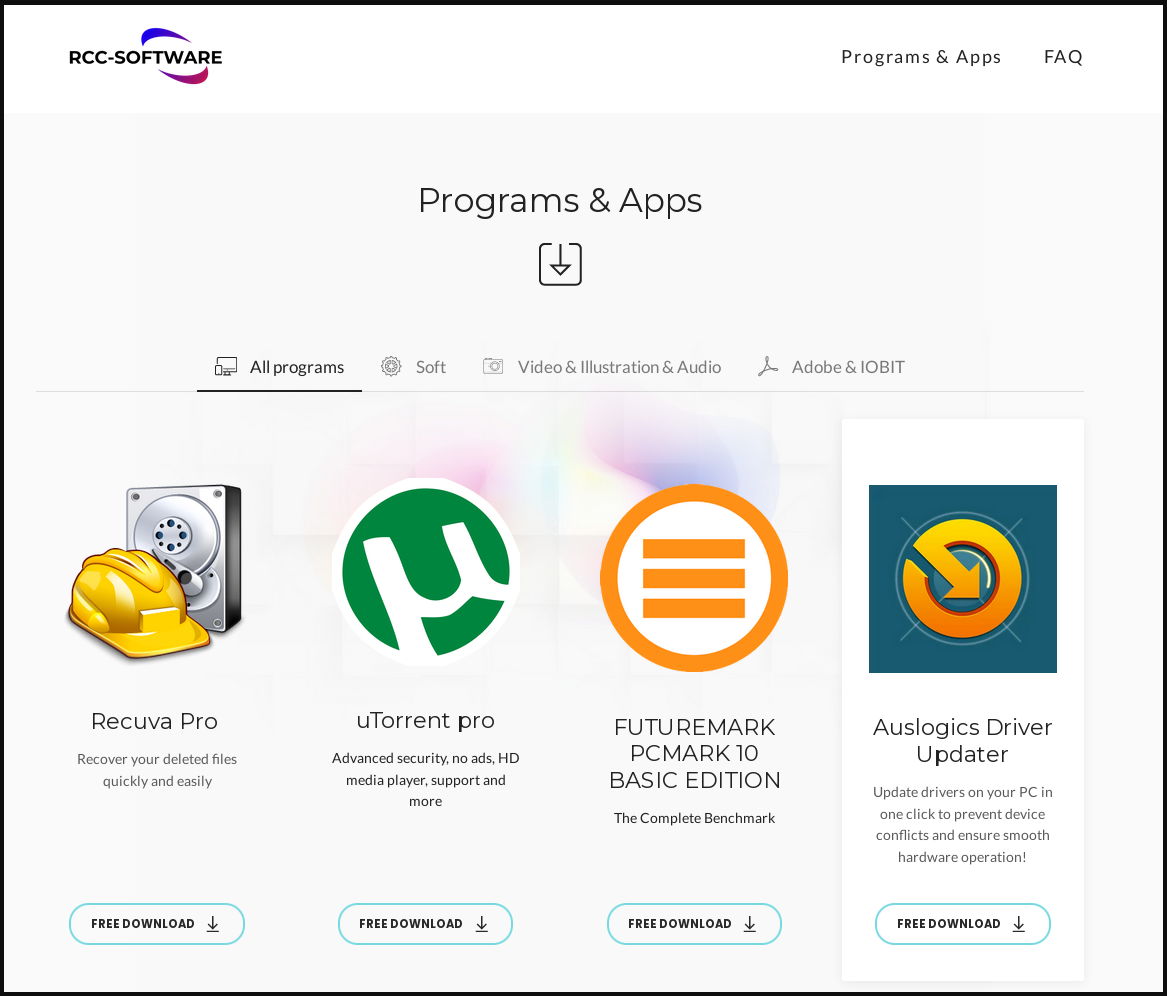

研究者が観察した配布方法の 1 つは、クラックされたソフトウェアのインストール方法とダウンロード Web サイトへのリンクを説明する YouTube ビデオを介したものです。

研究者は、ソフトウェアのダウンロードに Stealc 情報窃盗プログラムが埋め込まれていると述べています。インストーラーが実行されると、マルウェアはルーチンを開始し、サーバーと通信します。

SEKOIA は、企業がデジタル資産を防御するために使用できる侵害の指標と、復号化ルーチン、特定の文字列、および動作に基づいてマルウェアを検出するためのYARAおよびSuricataルールを共有しています。

観測された配布方法を考慮すると、ユーザーは海賊版ソフトウェアのインストールを避け、公式の開発者の Web サイトからのみ製品をダウンロードすることをお勧めします。

Comments