現在進行中のマルウェア キャンペーンは、YouTube と Facebook のユーザーを標的とし、ソーシャル メディア アカウントを乗っ取り、デバイスを使用して暗号通貨をマイニングする新しい情報スティーラーでコンピューターを感染させます。

Bitdefender の Advanced Threat Control (ATC) チームのセキュリティ研究者がこの新しいマルウェアを発見し、検出を回避するためにDLL サイドローディングを多用していることから、S1deload Stealer と名付けました。

「2022 年 7 月から 12 月の間に、Bitdefender 製品は、このマルウェアに感染した 600 人を超えるユニーク ユーザーを検出しました」と、Bitdefender の研究者である Dávid Ács 氏は述べています。

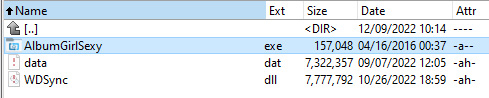

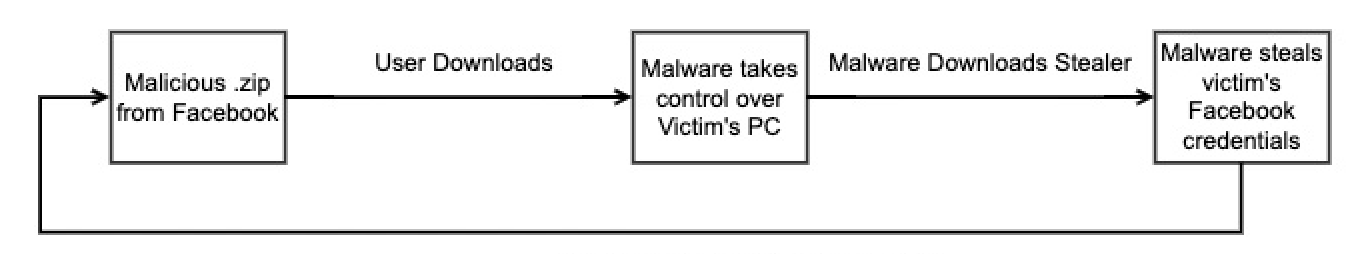

被害者は、アダルト テーマのアーカイブ (AlbumGirlSexy.zip、HDSexyGirl.zip、SexyGirlAlbum.zip など) をプッシュする FaceBook ページのソーシャル エンジニアリングとコメントを使用して、だまされて自分自身を感染させます。

ユーザーがリンクされたアーカイブの 1 つをダウンロードすると、代わりに、有効な Western Digital デジタル署名で署名された実行可能ファイルと、最終的なペイロードを含む悪意のある DLL (WDSync.dll) を取得します。

S1deload Stealer は、被害者のデバイスにインストールされると、コマンド アンド コントロール (C2) サーバーに接続した後、いくつかのタスクのいずれかを実行するようにオペレーターから指示される可能性があります。

Bitdefender が発見したように、追加のコンポーネントをダウンロードして実行できます。これには、バックグラウンドで実行され、人間の行動をエミュレートして YouTube 動画や Facebook 投稿の視聴回数を人為的に増やすヘッドレス Chrome Web ブラウザーが含まれます。

他のシステムでは、被害者のブラウザとログイン データ SQLite データベースから保存された資格情報と Cookie を復号化して盗み出すスティーラー、または BEAM 暗号通貨をマイニングするクリプトジャッカーを展開することもできます。

Facebook アカウントを盗むことができた場合、マルウェアは Facebook Graph API を利用して、被害者が Facebook ページまたはグループの管理者であるか、広告費を支払っているか、またはリンクされているかを調べて、実際の価値を推定しようとします。ビジネスマネージャアカウントに。

「私たちが実際に観察したスティーラー コンポーネントは、被害者のブラウザから保存された資格情報を盗み、マルウェア作成者のサーバーにそれらを流出させます」と Ács は付け加えました。

「マルウェアの作成者は、新たに取得した資格情報を使用してソーシャル メディアでスパムを送信し、さらに多くのマシンに感染させ、フィードバック ループを作成します。」

感染してソーシャル メディア アカウントが乗っ取られるのを防ぐには、未知のソースからの実行可能ファイルを決して実行せず、マルウェア対策ソフトウェアを常に最新の状態に保つ必要があります。

このマルウェア キャンペーンに関連する侵害の痕跡 (IOC) と YARA ルールは、Bitdefender のホワイトペーパー ( PDF ) の最後に記載されています。

脅威インテリジェンス企業の SEKOIA はまた、Stealc として知られる新しい情報窃盗株を発見し、ダーク Web やハッキング フォーラムで、使いやすい管理パネルと広範なデータ盗用機能を特徴として宣伝しました。

S1deload Stealer とは異なり、Stealc マルウェアはクラックされた偽のソフトウェアを介して配布されます。この手法は、Vidar、Redline、Raccoon、Mars などの他の情報窃盗プログラムをプッシュするためにも使用されます。

Comments