Royal という名前のランサムウェア攻撃が急速に拡大しており、25 万ドルから 200 万ドル以上の身代金を要求する企業を標的にしています。

Royal は 2022 年 1 月に開始された作戦であり、以前の作戦で精査された経験豊富なランサムウェア アクターのグループで構成されています。

最も活発なランサムウェア活動とは異なり、Royal は Ransomware-as-a-Service として活動しておらず、関連会社のないプライベート グループです。

AdvIntel の CEO である Vitali Kremez 氏は、 BleepingComputer に対し、最初の起動時に BlackCat などの他のランサムウェア オペレーションの暗号化ツールを利用したと語っています。

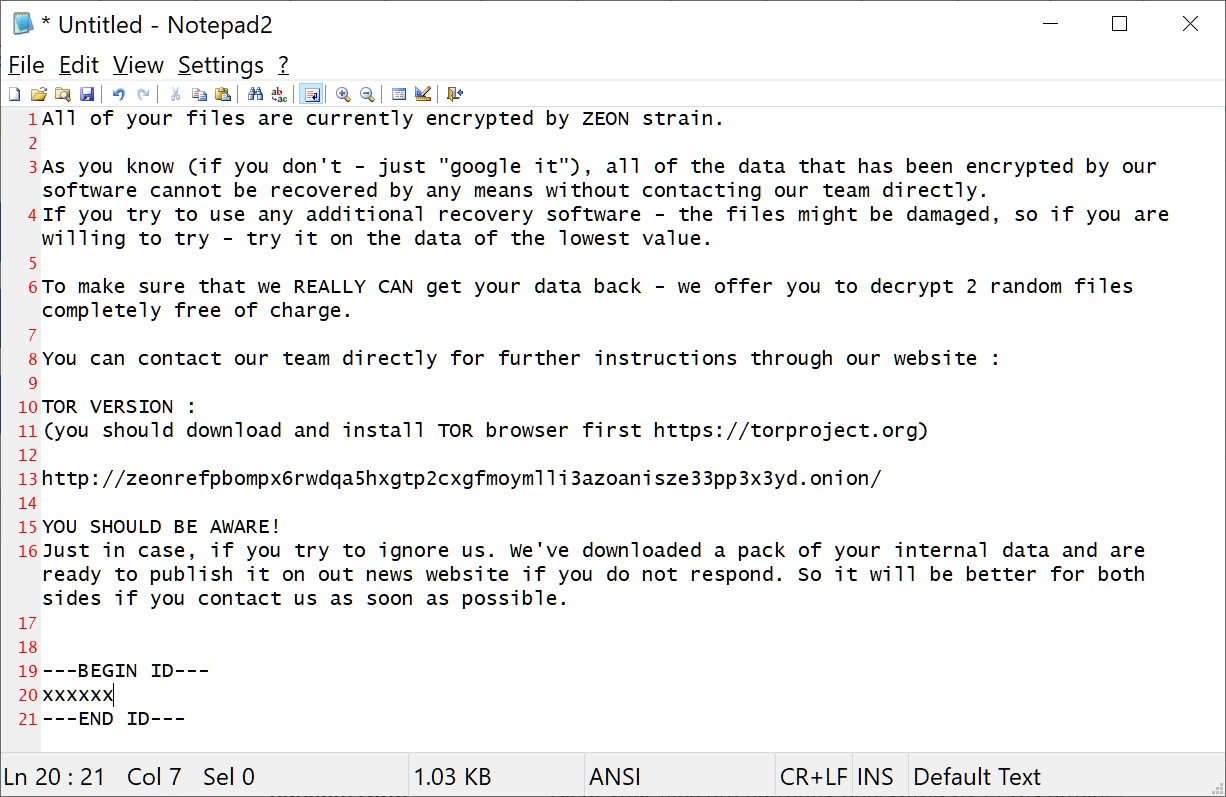

その後すぐに、サイバー犯罪企業は独自の暗号化ツールを使用し始めました。最初は Zeon [サンプル] で、Conti のものと非常によく似た身代金メモが生成されました。

ソース: BleepingComputer

しかし、2022 年 9 月中旬以降、ランサムウェア ギャングは再び「Royal」にブランド名を変更し、新しい暗号化ツールによって生成された身代金メモでその名前を使用しています。

Royal が被害者を侵害する方法

王室の作戦は、データ漏洩サイトを使用せず、攻撃のニュースを静かに保ちながら、陰で活動してきました.

しかし、今月ギャングの活動が活発化するにつれて、被害者がBleepingComputerに現れ、サンプルがVirusTotalにアップロードされました。

Kremez と被害者との会話で、BleepingComputer はギャングがどのように活動しているかをよりよく把握しています。

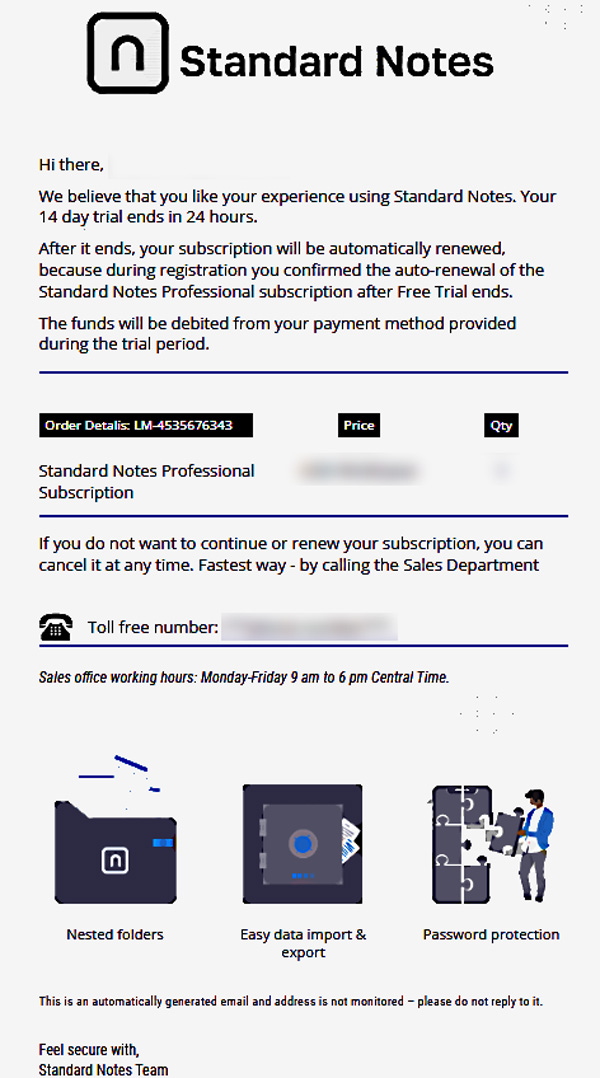

Kremez 氏によると、Royal グループは、サブスクリプションの更新を装った電子メールで食品配達やソフトウェア プロバイダーになりすます、標的型コールバック フィッシング攻撃を利用しています。

これらのフィッシング メールには、被害者がサブスクリプションをキャンセルするために連絡できる電話番号が含まれていますが、実際には、攻撃者が雇ったサービスの番号です。

出典:AdvIntel

被害者がその番号に電話をかけると、攻撃者はソーシャル エンジニアリングを使用して被害者にリモート アクセス ソフトウェアをインストールするよう説得します。このソフトウェアは、企業ネットワークへの初期アクセスを取得するために使用されます。

BleepingComputer に語った Royal の被害者は、攻撃者がカスタム Web アプリケーションの脆弱性を利用してネットワークに侵入したことを共有しました。これは、攻撃者がネットワークへのアクセスを取得する方法についても創造的であることを示しています。

ネットワークにアクセスできるようになると、人間が操作する他のランサムウェア操作で一般的に使用されるのと同じアクティビティを実行します。彼らは永続性のために Cobalt Strike を展開し、資格情報を収集し、Windows ドメイン全体に横方向に拡散し、データを盗み、最終的にデバイスを暗号化します。

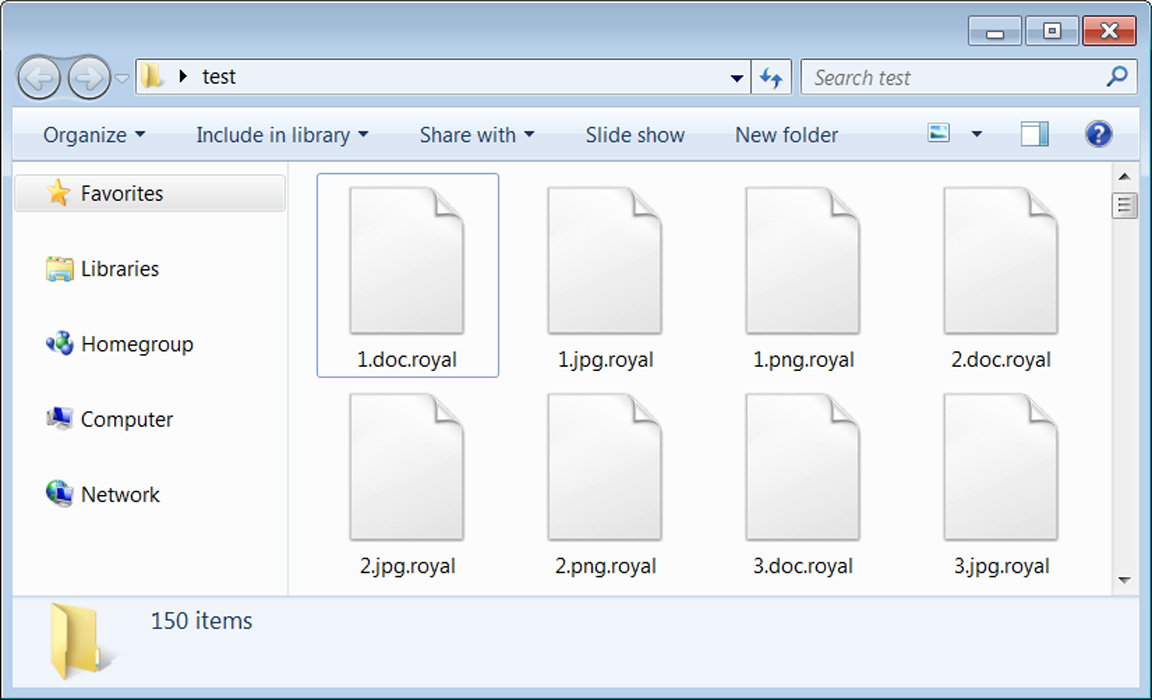

ファイルを暗号化するとき、Royal エンクリプターは、暗号化されたファイルのファイル名に.royal拡張子を追加します。たとえば、次に示すように、test.jpg は暗号化され、名前が test.jpg.royal に変更されます。

ソース: BleepingComputer

Royal の被害者は BleepingComputer に対し、仮想ディスク ファイル (VMDK) を直接暗号化することで仮想マシンを標的にしていると語っています。その後、攻撃者は身代金メモをネットワーク プリンターに出力するか、暗号化された Windows デバイスで作成します。

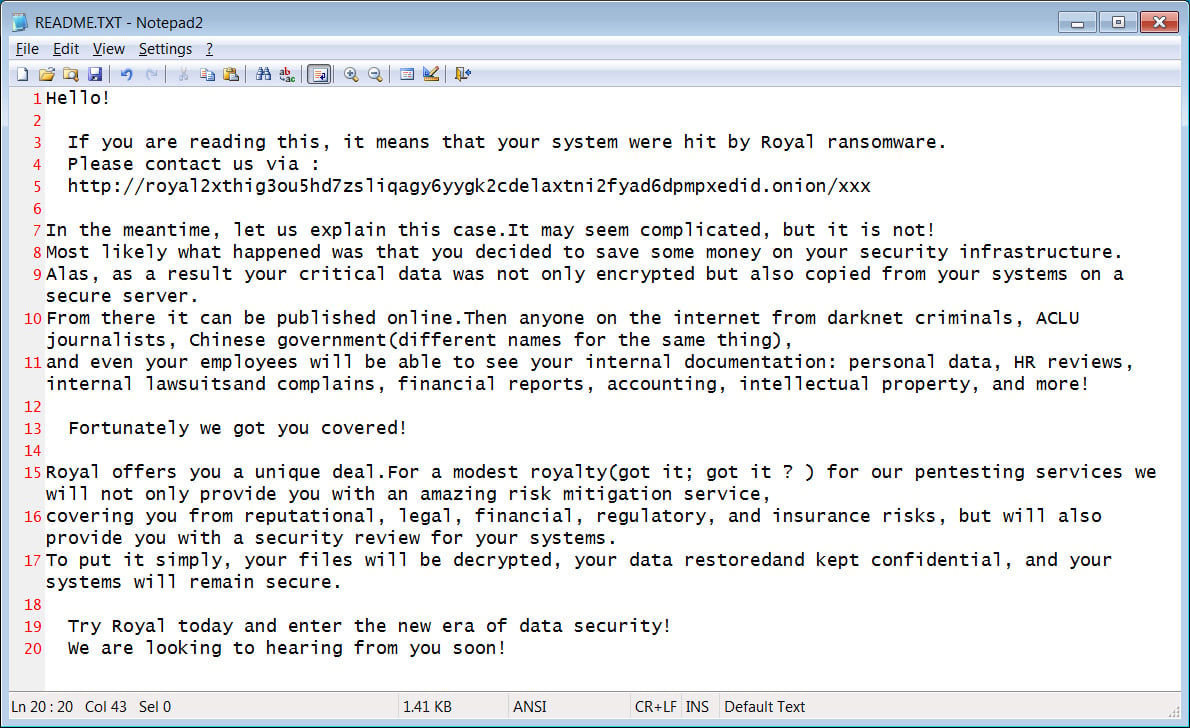

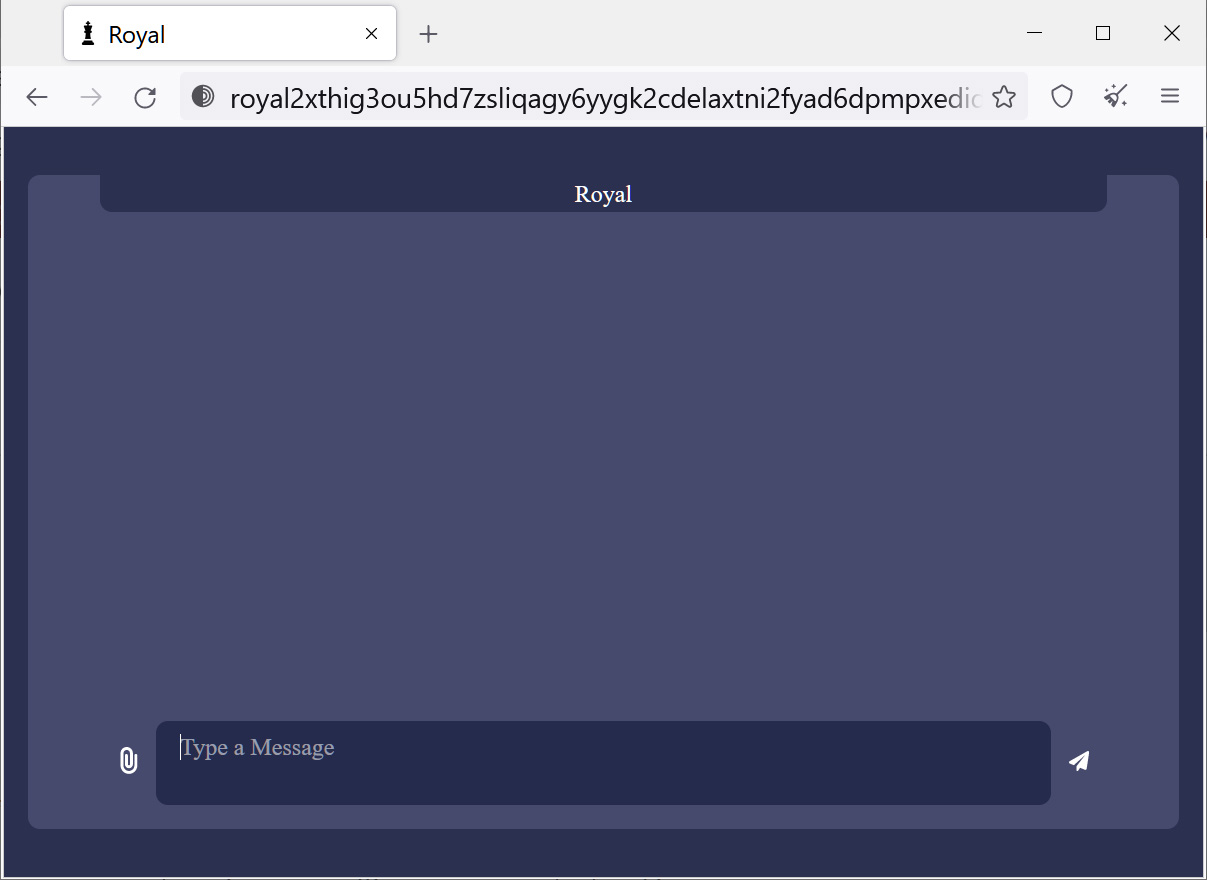

これらの身代金メモはREADME.TXTという名前で、被害者のプライベート Tor 交渉ページ (royal2xthig3ou5hd7zsliqagy6yygk2cdelaxtni2fyad6dpmpxedid.onion) へのリンクが含まれています。以下の身代金メモの XXX は編集されていますが、被害者に固有のものです。

ソース: BleepingComputer

Tor 交渉サイトは特別なものではなく、被害者が Royal ランサムウェア オペレーターと通信できるチャット画面が含まれているだけです。

これらの交渉の一環として、ランサムウェア ギャングは、25 万ドルから 200 万ドル以上の身代金要求を提示します。

ランサムウェア ギャングは通常、被害者が復号化ツールが機能することを証明し、盗まれたデータのファイル リストを共有するために、いくつかのファイルを復号化します。

ソース: BleepingComputer

BleepingComputer は支払いが成功したことを認識しておらず、このランサムウェア ファミリの復号化ツールも確認していません。

このグループは、二重恐喝攻撃のためにデータを盗むと主張していますが、Royal ブランドのデータ漏洩サイトはまだ開設されていないようです。

ただし、ネットワーク、ウィンドウ、およびセキュリティの管理者は、このグループに注意を払うことを強くお勧めします。これらのグループは急速に活動を強化しており、企業を標的とするランサムウェアの重要な活動の 1 つになる可能性が高いからです。

2022 年 8 月 29 日更新: 記事が更新され、開始日やコールバック フィッシングの例など、いくつかの修正が加えられました。

Comments