今週月曜日に最初に検出されたウクライナの組織を標的とした新しいランサムウェア攻撃は、悪名高いロシアの軍事脅威グループ Sandworm に関連付けられています。

この攻撃の波を最初に発見したスロバキアのソフトウェア会社 ESET は、RansomBoggs と名付けられたランサムウェアが複数のウクライナの組織のネットワークで発見されたと述べています。

「.NET で記述されたマルウェアは新しいものですが、その展開は Sandworm による以前の攻撃と似ています」と ESET の Research Labs は述べています。

「Sandworm による以前の攻撃と類似点があります。ドメイン コントローラーから .NET ランサムウェアを配布するために使用された PowerShell スクリプトは、エネルギー セクターに対する Industroyer2 攻撃で昨年 4 月に見られたものとほぼ同じです。」

被害者のネットワークに RansomBoggs ペイロードを展開するために使用された PowerShell スクリプトは POWERGAP として知られており、3 月にウクライナの組織に対する攻撃で破壊的なマルウェア CaddyWiper を配信した背後にもありました。

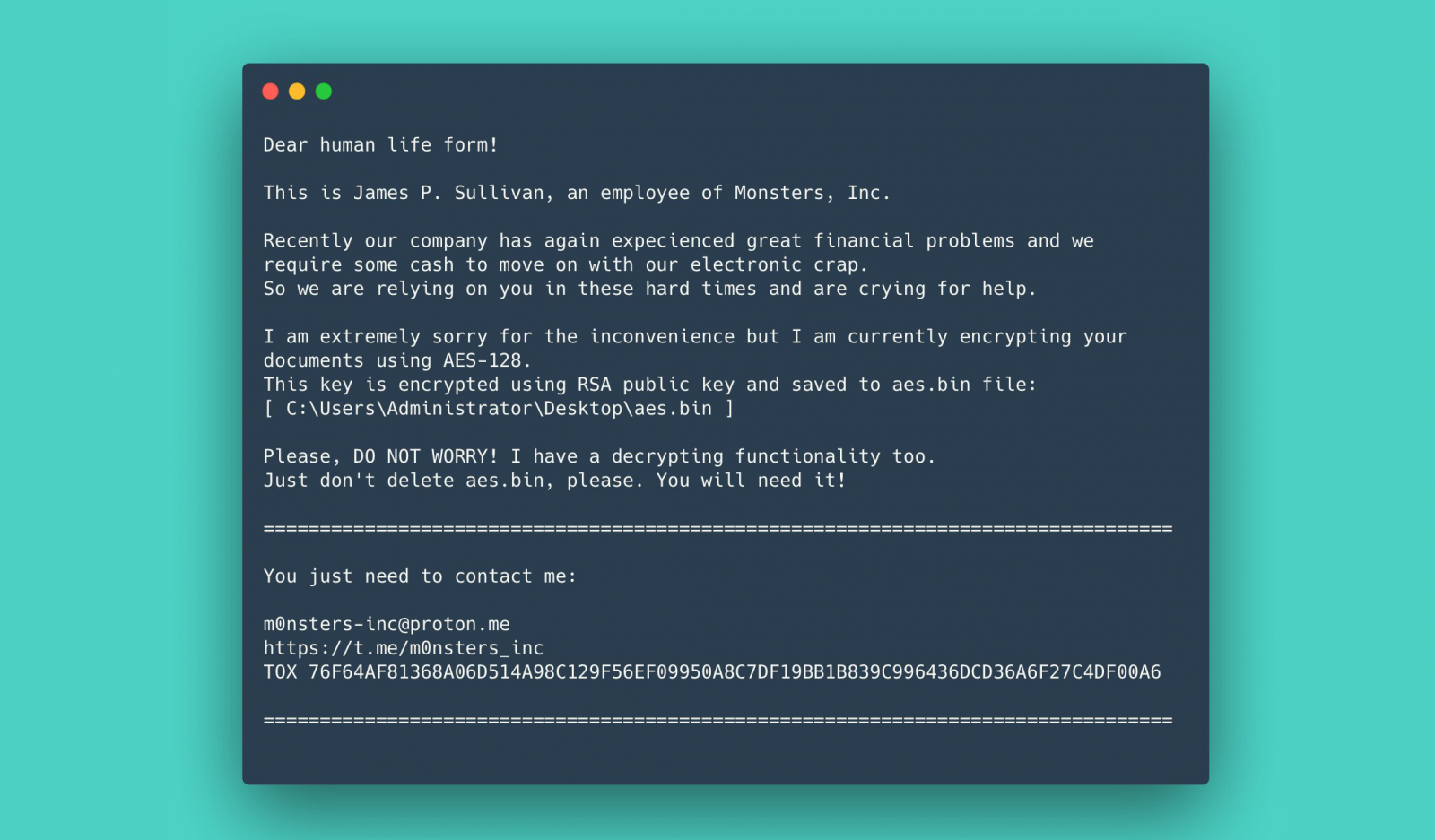

被害者のネットワークにプッシュされると、RansomBoggs はランダム キー (ランダムに生成され、RSA で暗号化され、aes.bin に書き込まれる) を使用して CBC モードで AES-256 を使用してファイルを暗号化し、暗号化されたすべてのファイル拡張子に .chsch 拡張子を追加します。

攻撃で使用された亜種に応じて、RSA 公開鍵はマルウェア自体にハードコーディングされるか、引数として提供されます。

暗号化されたシステムでは、ランサムウェアは、モンスターズ インクの映画の主人公であるジェームズ P. サリバンになりすました身代金メモもドロップし、マルウェアのコード内にさらなる参照も見つかりました。

今月初め、Microsoft は、Sandworm サイバー スパイ グループ (Redmond が IRIDIUM として追跡) を、10 月以降、ウクライナとポーランドの運輸および物流会社を標的とした Prestige ランサムウェア攻撃に関連付けました。

MSTIC は、「プレステージキャンペーンは、IRIDIUMの破壊的な攻撃計算の測定された変化を強調する可能性があり、ウクライナに人道的または軍事的援助を直接供給または輸送する組織へのリスクの増加を示している.

「より広く言えば、戦争に関連して支援を提供しているとロシア政府が見なす可能性のある東ヨーロッパの組織に対するリスクが高まる可能性があります。」

2 月には、米国と英国のサイバーセキュリティ機関が共同で発行したセキュリティ アドバイザリでも、Cyclops Blink ボットネットが破壊される前にロシアの軍事脅威グループにピン留めされ、実際の使用が防止されました。

Sandwormは、少なくとも 20 年間活動しているロシアのエリート ハッカーのグループであり、ロシア GRU の特殊技術メイン センター (GTsST) のユニット 74455 の一部であると考えられています。

これらは以前、ウクライナの銀行を標的としたKillDisk ワイパー攻撃や、2015 年と 2016 年のウクライナの停電につながる攻撃に関連していました [1、2、3 ] 。

Sandworm は、2017 年 6 月から数十億の被害をもたらした NotPetya ランサムウェアを開発したとも考えられています。

米国司法省は、2020 年 10 月に、NotPetya ランサムウェア攻撃、2018 年平昌オリンピック冬季オリンピック、および 2017 年フランス選挙に関連するハッキング活動を調整したとして、グループの工作員 6 人を起訴しました。

Comments