「V3G4」として追跡されている新しい Mirai ボットネットの亜種は、Linux ベースのサーバーと IoT デバイスの 13 の脆弱性を標的にして、DDoS (分散型サービス拒否) 攻撃に使用します。

このマルウェアは、脆弱なまたはデフォルトの telnet/SSH 認証情報をブルート フォース攻撃し、ハードコードされた欠陥を悪用してターゲット デバイスでリモート コード実行を実行することによって拡散します。デバイスが侵害されると、マルウェアはデバイスに感染し、ボットネットの群れに参加させます。

特定のマルウェアは、2022 年 7 月から 2022 年 12 月までの悪意のある活動を監視したことを報告した Palo Alto Networks ( Unit 42 ) の研究者によって 3 つの異なるキャンペーンで発見されました。

Unit 42 は、ハードコーディングされた C2 ドメインに同じ文字列が含まれており、シェル スクリプトのダウンロードが類似しており、すべての攻撃で使用されるボットネット クライアントが同じ機能を備えていることから、3 つの攻撃波はすべて同じ攻撃者から発信されたと考えています。

V3G4 攻撃は、次の 13 の脆弱性のいずれかを悪用することから始まります。

- CVE-2012-4869: FreePBX Elastix リモート コマンド実行

- ギタリアスなリモート コマンド実行

- CVE-2014-9727: FRITZ!Box Webcam リモート コマンド実行

- Mitel AWC リモート コマンド実行

- CVE-2017-5173: Geutebruck IP カメラのリモート コマンド実行

- CVE-2019-15107: Webmin コマンド インジェクション

- Spree Commerce 任意コマンド実行

- FLIR サーマルカメラのリモートコマンド実行

- CVE-2020-8515: DrayTek Vigor リモート コマンド実行

- CVE-2020-15415: DrayTek Vigor リモート コマンド実行

- CVE-2022-36267: Airspan AirSpot リモート コマンド実行

- CVE-2022-26134: Atlassian Confluence のリモート コマンド実行

- CVE-2022-4257: C-Data Web 管理システム コマンド インジェクション

.png)

ターゲット デバイスを侵害した後、Mirai ベースのペイロードがシステムにドロップされ、ハードコーディングされた C2 アドレスへの接続が試みられます。

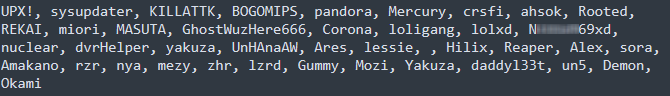

また、ボットネットは、競合する他のボットネット マルウェア ファミリを含む、ハードコードされたリストから一連のプロセスを終了させようとします。

V3G4 がほとんどの Mirai 亜種と異なる特徴は、1 つではなく 4 つの異なる XOR 暗号化キーを使用することで、マルウェアのコードのリバース エンジニアリングとその機能の解読をより困難にしています。

他のデバイスに拡散する場合、ボットネットはデフォルトまたは脆弱な認証情報を使用して接続を試みる telnet/SSH ブルート フォーサーを使用します。 Unit 42 は、以前のマルウェアの亜種が拡散のために telnet/SSH ブルート フォーシングと脆弱性の悪用の両方を使用していたことに気付きましたが、後のサンプルはスキャナーを使用していませんでした。

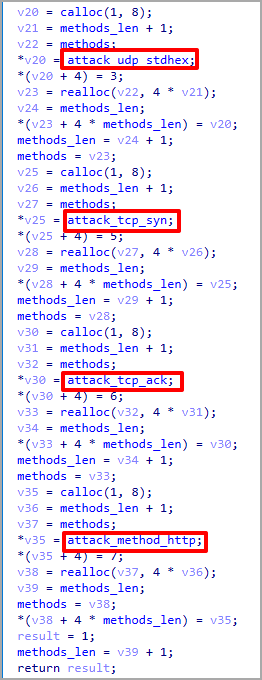

最後に、侵害されたデバイスには、TCP、UDP、SYN、および HTTP フラッディング メソッドを含む DDoS コマンドが C2 から直接発行されます。

V3G4 は、特定の Web サイトまたはオンライン サービスにサービスの中断を引き起こしたいクライアントに DDoS サービスを販売する可能性があります。

ただし、現時点では、この亜種は特定のサービスに関連付けられていません。

いつものように、Mirai のような感染からデバイスを保護する最善の方法は、デフォルトのパスワードを変更し、最新のセキュリティ アップデートをインストールすることです。

Comments