Hotabot ボットネット マルウェアを伴うこれまで知られていなかったキャンペーンは、少なくとも 2020 年 11 月以降、ラテンアメリカのスペイン語を話すユーザーをターゲットにし、バンキング トロイの木馬やスパム ツールに感染させました。

このマルウェアにより、オペレーターは被害者の Gmail、Outlook、Hotmail、または Yahoo の電子メール アカウントを制御し、受信箱に届く電子メール データと 2FA コードを盗み、侵害されたアカウントからフィッシング メールを送信することができます。

新しい Horabot の運用は Cisco Talos のアナリストによって発見され、その背後にいる攻撃者はブラジルに拠点を置いている可能性が高いと報告しています。

フィッシングから始まる

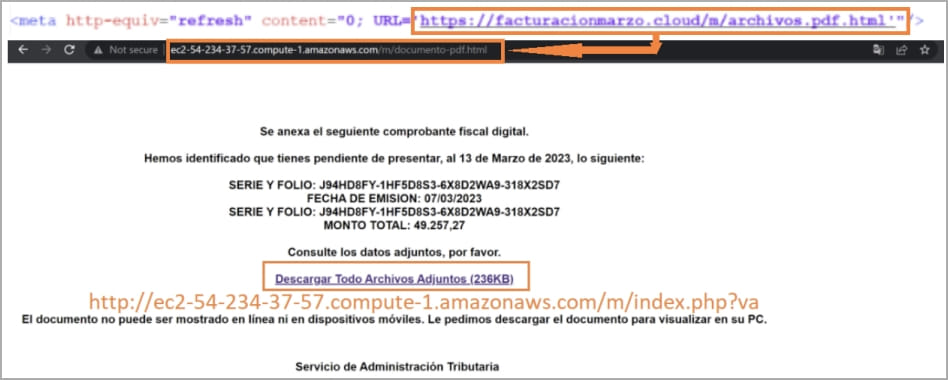

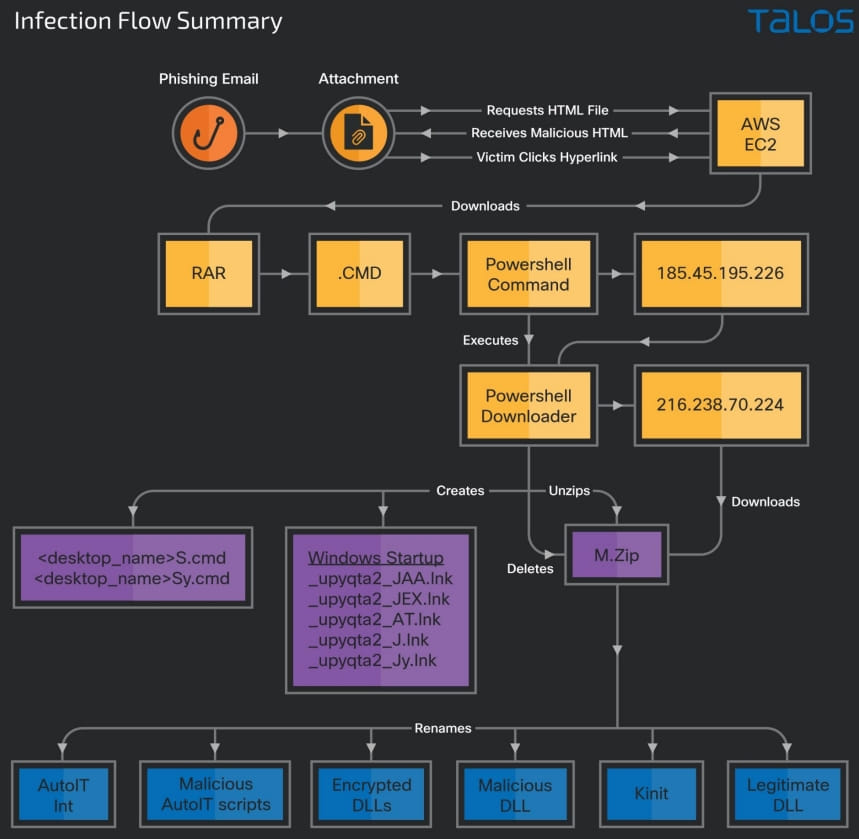

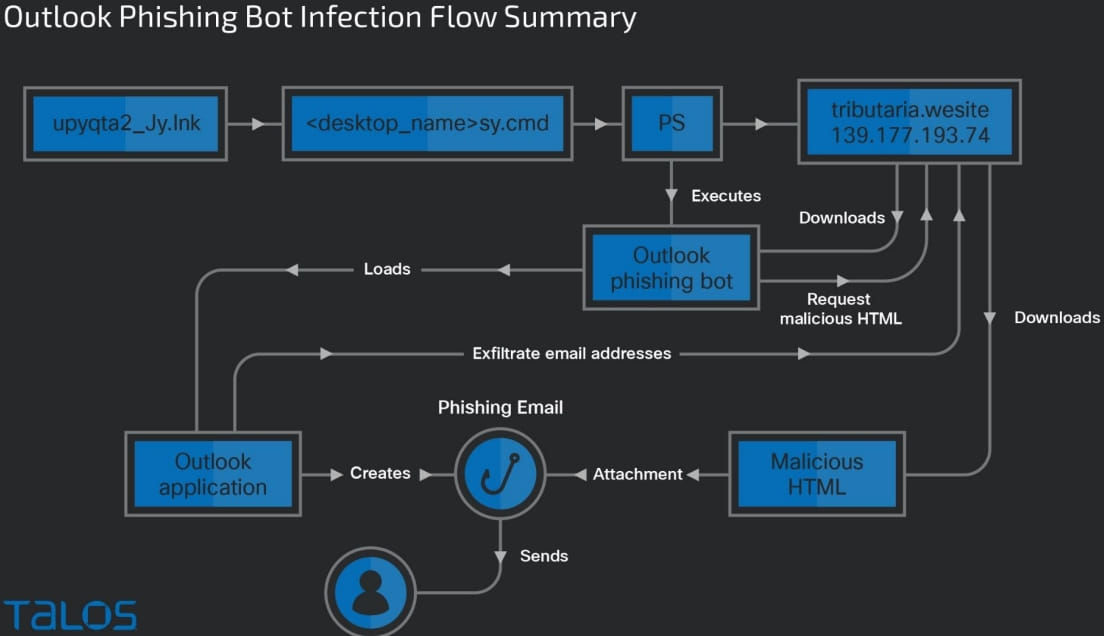

多段階の感染チェーンは、税金をテーマにしたフィッシングメールがターゲットに送信されることから始まります。この電子メールには、支払い領収書と思われる HTML が添付されています。

HTML を開くと URL リダイレクト チェーンが開始され、攻撃者が制御する AWS インスタンス上でホストされている HTML ページに被害者が誘導されます。

被害者はページ上のハイパーリンクをクリックし、拡張子が CMD のバッチ ファイルを含む RAR アーカイブをダウンロードします。このバッチ ファイルは、C2 サーバーからトロイの木馬 DLL と正規の実行可能ファイルのセットを取得する PowerShell スクリプトをダウンロードします。

これらのトロイの木馬は、別の C2 サーバーから最後の 2 つのペイロードを取得するために実行されます。 1 つは PowerShell ダウンローダー スクリプトで、もう 1 つは Horabot バイナリです。

バンキング型トロイの木馬

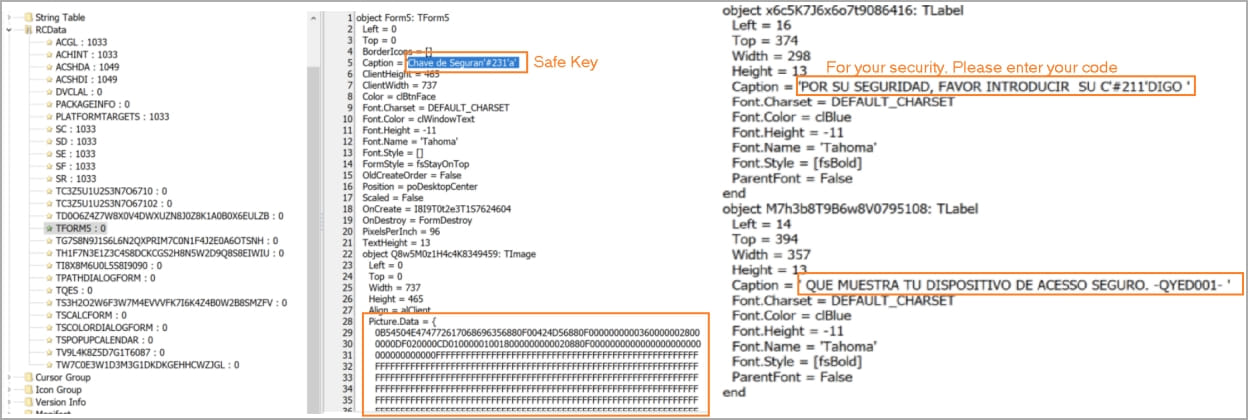

ダウンロードした ZIP 内の DLL ファイルの 1 つである「jli.dll」は、「kinit.exe」実行可能ファイルによってサイドロードされており、Delphi で書かれたバンキング型トロイの木馬です。

システム情報 (言語、ディスク サイズ、ウイルス対策ソフトウェア、ホスト名、OS バージョン、IP アドレス)、ユーザー資格情報、アクティビティ データが対象となります。

さらに、このトロイの木馬は、ファイル操作の実行などのリモート アクセス機能をオペレーターに提供し、キーロギング、スクリーンショットのスナップ、およびマウス イベントの追跡も実行できます。

被害者がアプリケーションを開くと、トロイの木馬はその上に偽のウィンドウを重ねて被害者を騙し、オンライン バンキング アカウントの認証情報やワンタイム コードなどの機密データを入力させます。

被害者のコンピュータから収集されたすべての情報は、HTTP POST リクエストを介して攻撃者のコマンド アンド コントロール サーバーに送信されます。

シスコは、このトロイの木馬には、サンドボックス内またはデバッガと並行して実行されるのを防ぐために、いくつかの分析防止メカニズムが組み込まれていると説明しています。

ZIP アーカイブには、Gmail、Hotmail、Yahoo などの一般的な Web メール サービスの資格情報を盗むように設計された、「_upyqta2_J.mdat」という暗号化されたスパム ツール DLL も含まれています。

資格情報が侵害されると、このツールは被害者の電子メール アカウントを乗っ取り、スパム メールを生成して、被害者のメールボックスにある連絡先に送信し、感染をやや無作為に進めます。

このツールは、キーロギング、スクリーンショットのスナップ、およびマウス イベントの傍受または追跡機能も備えており、おそらく冗長性を目的としてバンキング型トロイの木馬と機能的に重複しています。

ホラボット

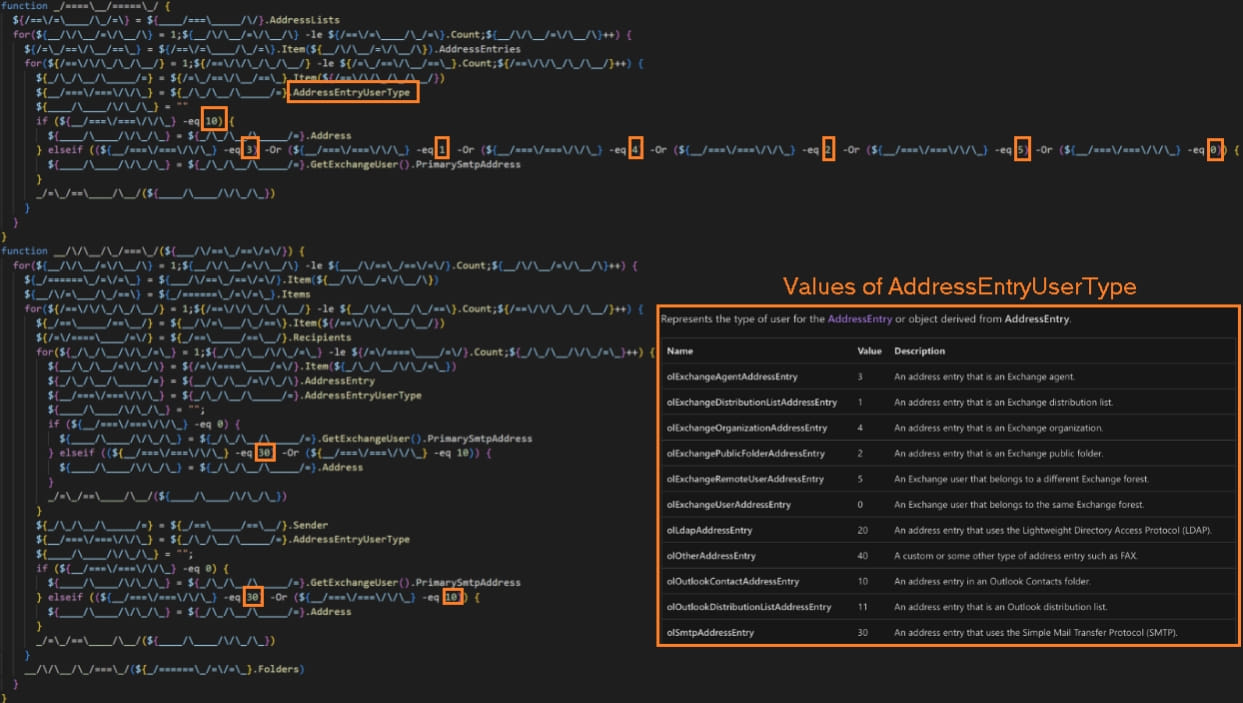

被害者のシステムにドロップされた主なペイロードは、文書化された PowerShell ベースのボットネットである Horabot で、被害者の Outlook メールボックスをターゲットにして連絡先を盗み、悪意のある HTML 添付ファイルを含むフィッシングメールを広めます。

マルウェアは被害者のデスクトップ Outlook アプリケーションを起動し、メールボックスの内容からアドレス帳と連絡先を精査します。

「初期化後、[Horabot] スクリプトは被害者プロファイルの Outlook アプリケーション データ フォルダから Outlook データ ファイルを検索します」 と Cisco はレポートで説明しています。

「被害者の Outlook データ ファイル内のすべてのフォルダーと電子メールを列挙し、電子メールの送信者、受信者、CC、BCC フィールドから電子メール アドレスを抽出します。」

抽出されたすべての電子メール アドレスは「.Outlook」ファイルに書き込まれ、エンコードされて C2 サーバーに流出されます。

最後に、マルウェアはローカルで HTML ファイルを作成し、外部リソースからコピーしたコンテンツをそのファイルに埋め込み、抽出されたすべての電子メール アドレスに個別にフィッシング電子メールを送信します。

フィッシングメールの配布プロセスが完了すると、ローカルに作成されたファイルとフォルダーは削除され、痕跡が消去されます。

この Horabot キャンペーンは主にメキシコ、ウルグアイ、ブラジル、ベネズエラ、アルゼンチン、グアテマラ、パナマのユーザーをターゲットにしていますが、同じまたは協力している攻撃者が、英語で書かれたフィッシング テーマを使用して、いつでも他の市場にその範囲を拡大する可能性があります。

Comments