「Hook」という名前の新しい Android マルウェアがサイバー犯罪者によって販売されており、VNC (仮想ネットワーク コンピューティング) を使用してリアルタイムでモバイル デバイスをリモートで乗っ取ることができると自慢しています。

この新しいマルウェアは、月額 5,000 ドルで販売されている Android バンキング型トロイの木馬であるErmacの作成者によって推進されており、脅威アクターがオーバーレイされたログイン ページを介して 467 以上のバンキングおよび暗号化アプリから資格情報を盗むのに役立ちます。

Hook の作成者は、新しいマルウェアはゼロから作成されたと主張しており、Ermac に比べていくつかの追加機能があるにもかかわらず、ThreatFabric の研究者はこれらの主張に反論し、2 つのファミリ間でコードが大幅に重複していることを報告しています。

ThreatFabric は、Hook には Ermac のコード ベースのほとんどが含まれているため、依然としてバンキング型トロイの木馬であると説明しています。同時に、古い株に見られるいくつかの不要な部分が含まれており、コードを大量に再利用したことを示しています。

より危険な Android マルウェア

その起源にもかかわらず、Hook は Ermac の進化形であり、Android ユーザーにとってより危険な脅威となる広範な機能セットを提供します。

Ermac と比較した Hook の新機能の 1 つは、Ermac だけが使用する HTTP トラフィックに加えて、WebSocket 通信が導入されたことです。ネットワーク トラフィックは、ハードコードされた AES-256-CBC キーを使用して引き続き暗号化されます。

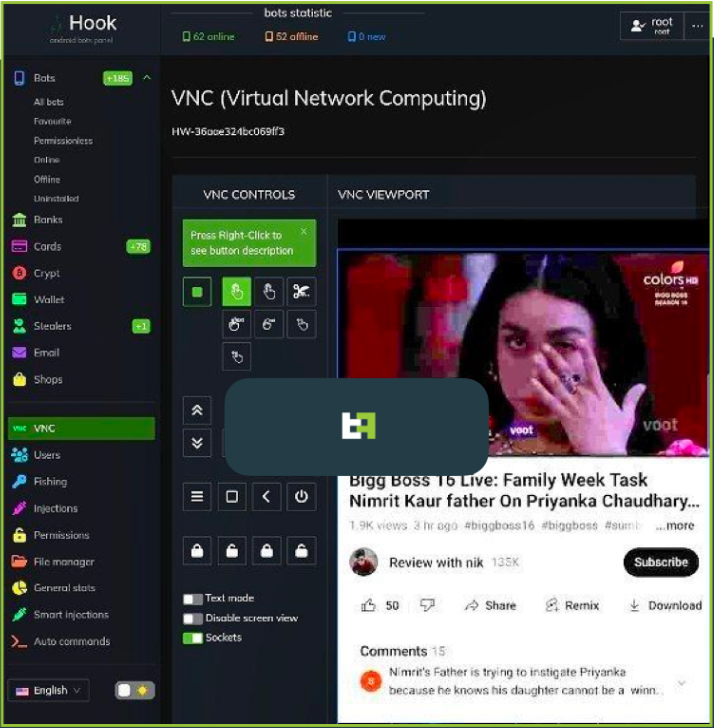

ただし、追加されたハイライトは、攻撃者が侵害されたデバイスのユーザー インターフェイスとリアルタイムで対話する機能を提供する「VNC」モジュールです。

この新しいシステムにより、Hook のオペレーターは、PII の抽出から金銭取引まで、デバイス上であらゆるアクションを実行できます。

「この機能により、Hook は完全な DTO を実行し、追加のチャネルを必要とせずにすべての中間ステップを使用して、PII の抽出からトランザクションまでの完全な詐欺チェーンを完了することができるマルウェア ファミリの仲間入りをします」とThreatFabric は警告しています。

「この種の操作は、不正スコアリング エンジンで検出するのがはるかに難しく、Android バンカーの主なセールス ポイントです。」

問題は、Hook の VNC が機能するために Accessibility Service へのアクセスが必要なことです。これは、Android 11 以降を実行しているデバイスで取得するのが難しい場合があります。

Hook の新しい (Ermac のコマンドに加えて) コマンドは、次のアクションを実行できます。

- RAT の開始/停止

- 特定のスワイプ ジェスチャを実行する

- スクリーンショットを撮る

- 特定のテキスト項目でのクリックをシミュレートする

- キーの押下をシミュレートする (HOME/BACK/RECENTS/LOCK/POWERDIALOG)

- デバイスのロックを解除する

- 上下にスクロール

- 長押しイベントをシミュレートする

- 特定の座標でクリックをシミュレートする

- 特定の座標値を持つ UI 要素にクリップボードの値を設定する

- 特定のテキスト値を持つ UI 要素のクリックをシミュレートする

- UI 要素の値を特定のテキストに設定する

上記とは別に、「ファイル マネージャー」コマンドはマルウェアをファイル マネージャーに変え、攻撃者がデバイスに保存されているすべてのファイルのリストを取得し、選択した特定のファイルをダウンロードできるようにします。

ThreatFabric が発見したもう 1 つの注目すべきコマンドは WhatsApp に関するもので、Hook が人気のある IM アプリにすべてのメッセージを記録できるようにし、オペレーターが被害者のアカウントを介してメッセージを送信できるようにします。

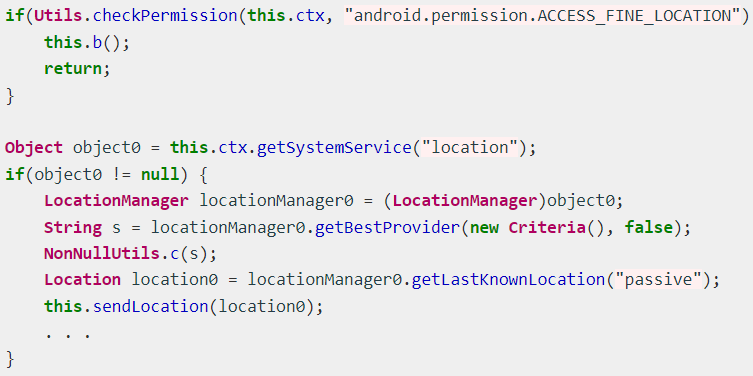

最後に、新しい位置情報追跡システムにより、Hook オペレーターは「Access Fine Location」権限を悪用して被害者の正確な位置を追跡できます。

世界的なターゲティング

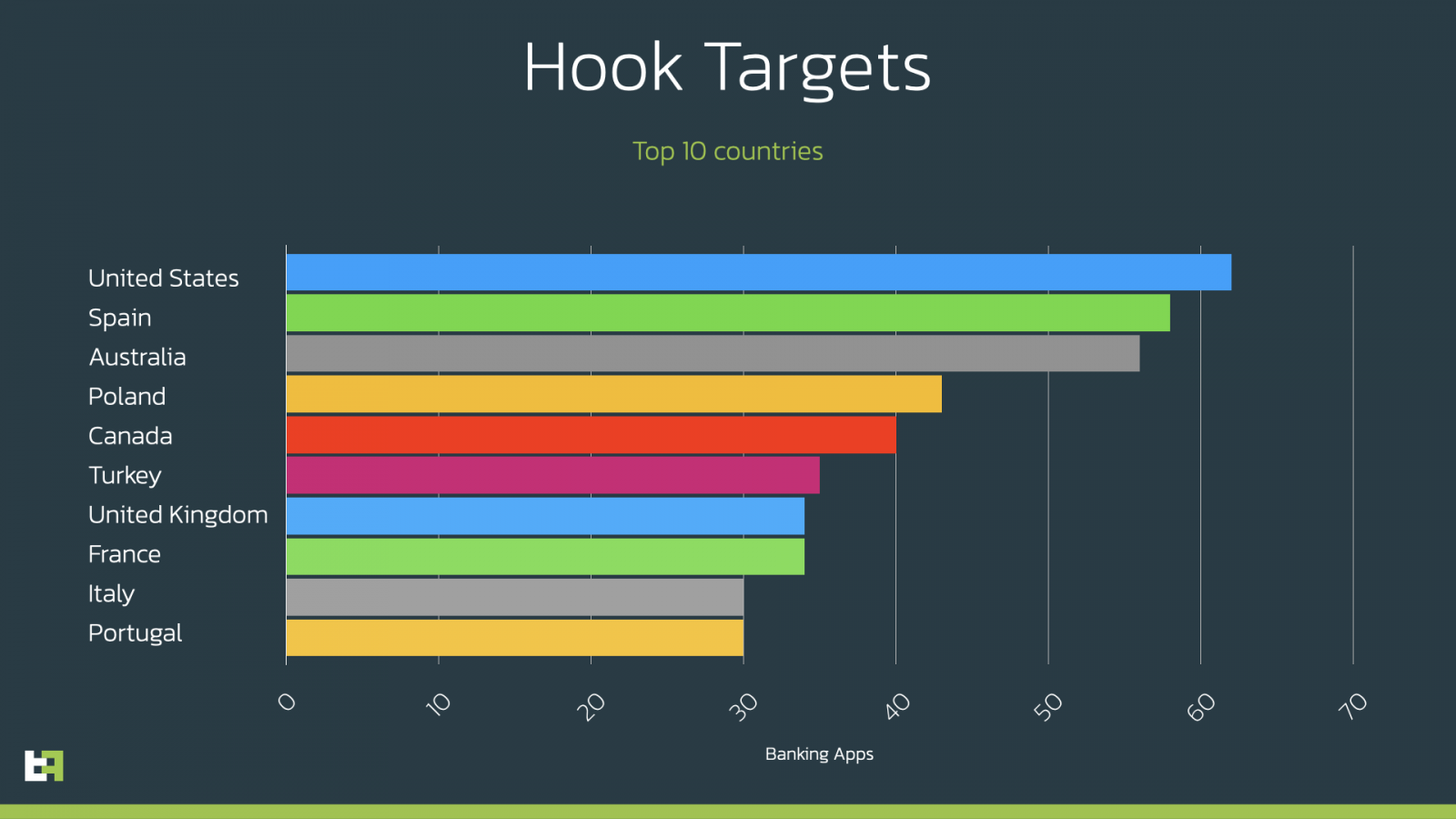

Hook のターゲット バンキング アプリケーションは、米国、スペイン、オーストラリア、ポーランド、カナダ、トルコ、英国、フランス、イタリア、およびポルトガルのユーザーに影響を与えます。

ただし、Hook の幅広いターゲット範囲が全世界をカバーしていることに注意する必要があります。 ThreatFabric は、興味のある方向けにレポートの付録にすべてのアプリのフック ターゲットをリストしました。

現在、Hook は「com.lojibiwawajinu.guna」、「com.damariwonomiwi.docebi」、「com.damariwonomiwi.docebi」、「com.yecomevusaso.pisifo」というパッケージ名で Google Chrome APK として配布されていますが、もちろん、これはいつでも変更される可能性があります。

Android マルウェアに感染しないようにするには、Google Play ストアまたは雇用主から提供されたアプリのみをインストールする必要があります。

Comments