「Dark Power」という名前の新しいランサムウェア オペレーションが登場し、身代金が支払われなければデータを公開すると脅迫し、ダーク Web のデータ リーク サイトに最初の被害者をリストアップしました。

ランサムウェア ギャングの暗号化ツールのコンパイル日は、攻撃が開始された 2023 年 1 月 29 日です。

さらに、この操作は、ハッカー フォーラムやダーク Web スペースではまだ促進されていません。したがって、それはおそらくプライベートプロジェクトです。

Dark Power を分析したTrellixによると、これは日和見的なランサムウェア操作であり、世界中の組織を標的にして、10,000 ドルという比較的少額の身代金の支払いを要求しています。

ダークパワー攻撃の詳細

Dark Power ペイロードは、クロスプラットフォームのプログラミング言語である Nim で記述されており、速度に関連する利点がいくつかあるため、ランサムウェアのようなパフォーマンスが重要なアプリケーションに適しています。

また、Nim はサイバー犯罪者の間で人気が高まり始めたばかりであるため、一般的に、防御ツールによって検出される可能性が低いニッチな選択肢と見なされています。

Trellix は Dark Power の感染ポイントに関する詳細を提供していませんが、エクスプロイト、フィッシング メール、またはその他の手段である可能性があります。

実行されると、ランサムウェアはランダム化された 64 文字の長さの ASCII 文字列を作成し、実行ごとに一意のキーで暗号化アルゴリズムを初期化します。

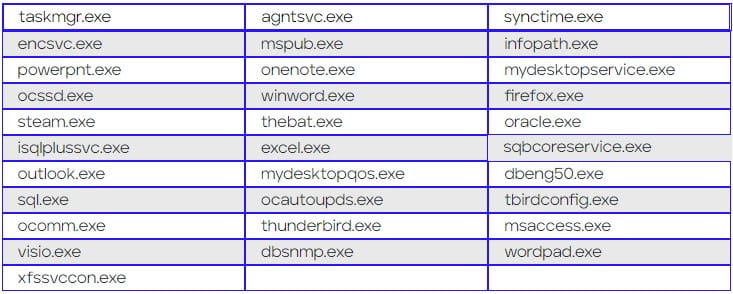

次に、ランサムウェアは被害者のマシン上の特定のサービスとプロセスを終了させて、暗号化のためにファイルを解放し、ファイル ロック プロセスをブロックする可能性を最小限に抑えます。

その段階で、ランサムウェアはハードコードされたリストにあるボリューム シャドウ コピー サービス (VSS)、データ バックアップ サービス、およびマルウェア対策製品も停止します。

上記のサービスがすべて停止された後、ランサムウェアは 30 秒間スリープ状態になり、コンソールと Windows システム ログをクリアして、データ復旧の専門家による分析を防ぎます。

暗号化には、AES (CRT モード) と、起動時に生成される ASCII 文字列が使用されます。結果のファイルは、「.dark_power」拡張子で名前が変更されます。

興味深いことに、ランサムウェアの 2 つのバージョンが実際に出回っており、それぞれが異なる暗号化キー スキームを使用していました。

最初のバリアントは、SHA-256 アルゴリズムを使用して ASCII 文字列をハッシュし、最初のキーを AES キーとして使用し、2 つ目のキーを初期化ベクトル (ノンス) として使用して、結果を 2 つの半分に分割します。

2 番目のバリアントは、SHA-256 ダイジェストを AES キーとして使用し、128 ビットの固定値を暗号化ノンスとして使用します。

DLL、LIB、INI、CDM、LNK、BIN、MSI などのシステム クリティカルなファイル、および Program Files と Web ブラウザー フォルダーは暗号化から除外され、感染したコンピューターの動作を維持し、被害者が身代金を表示できるようにします。攻撃者に注意して連絡してください。

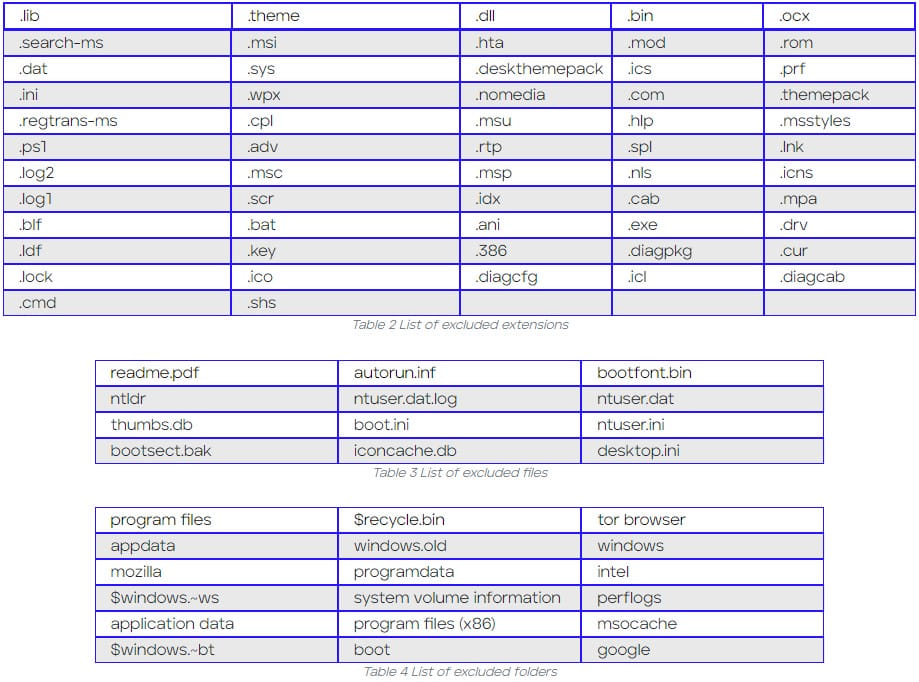

2023 年 2 月 9 日に最後に変更された身代金メモでは、被害者は 72 時間以内に XMR (Monero) で 10,000 ドルを提供されたウォレット アドレスに送信して、機能する復号化ツールを取得できます。

Dark Power の身代金メモは、他のランサムウェア操作と比較して際立っています。これは、何が起こったのか、および qTox メッセンジャーを介して連絡する方法に関する情報を含む 8 ページの PDF ドキュメントであるためです。

被害者と活動

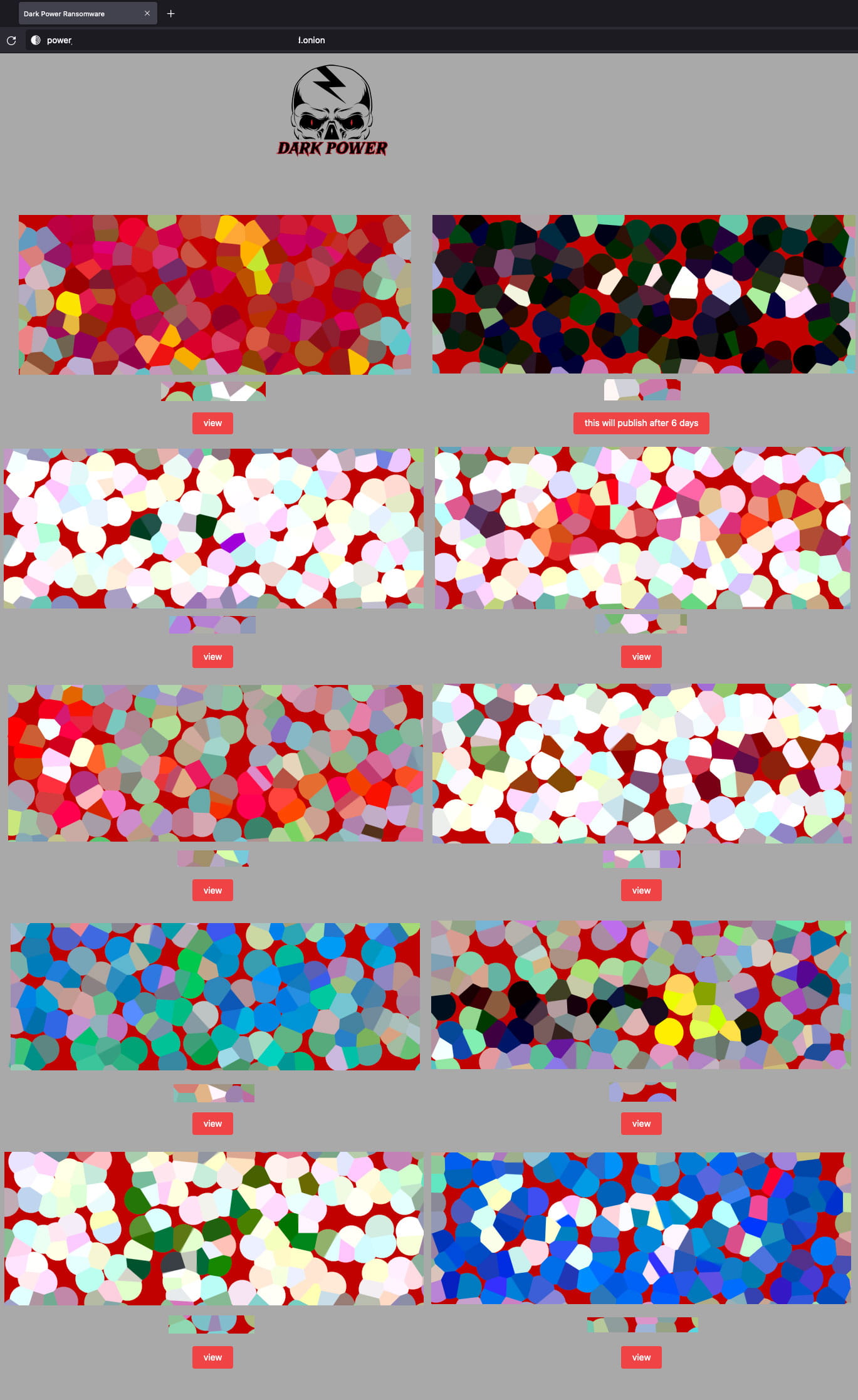

これを書いているとき、Dark Power の Tor サイトはオフラインでした。ただし、被害者との交渉が進展するにつれて、ランサムウェア ポータルが定期的にオフラインになることも珍しくありません。

Trellix は、米国、フランス、イスラエル、トルコ、チェコ共和国、アルジェリア、エジプト、ペルーから 10 人の被害者を確認したと報告しているため、標的の範囲はグローバルです。

Dark Power グループは、これらの組織のネットワークからデータを盗んだと主張し、身代金を支払わなければデータを公開すると脅迫しているため、これも二重恐喝グループです。

Comments