これまで文書化されていなかった CryWiper という名前のデータ ワイパーは、ランサムウェアを装っていますが、実際には、ロシアの市長のオフィスや裁判所に対する攻撃で、復元できないほどデータを破壊しています。

CryWiper は、この秋に Kaspersky によって最初に発見されました。このマルウェアは、ロシアの組織に対する攻撃で使用されたと言われています。

「2022 年の秋、私たちのソリューションは、CryWiper と名付けた、これまで知られていなかったトロイの木馬によるロシア連邦内の組織のネットワークへの攻撃の試みを検出しました」と、Kaspersky の新しいレポートは説明しています。

しかし、 ロシアのメディアによるレポートによると、このマルウェアはロシアの市長のオフィスや裁判所に対する攻撃に使用されたという。

コード分析で明らかになったように、CryWiper のデータ消去機能は間違いではなく、ターゲットのデータを破壊するための意図的な戦術です。

被害者のデータを消去する

CryWiper は、C++ で記述された「browserupdate.exe」という名前の 64 ビット Windows 実行可能ファイルであり、多くの WinAPI 関数呼び出しを悪用するように構成されています。

実行されると、侵入先のマシンで 5 分ごとに実行されるようにスケジュールされたタスクを作成します。

.png)

次に、被害者のマシンの名前を使用してコマンド アンド コントロール サーバー (C2) に接続します。 C2 は「実行」または「実行しない」コマンドで応答し、ワイパーをアクティブにするか休止状態にするかを決定します。

Kaspersky は、場合によっては 4 日間 (345,600 秒) の実行遅延が見られることを報告しています。これは、感染の原因について被害者を混乱させるのに役立つコードに追加された可能性があります。

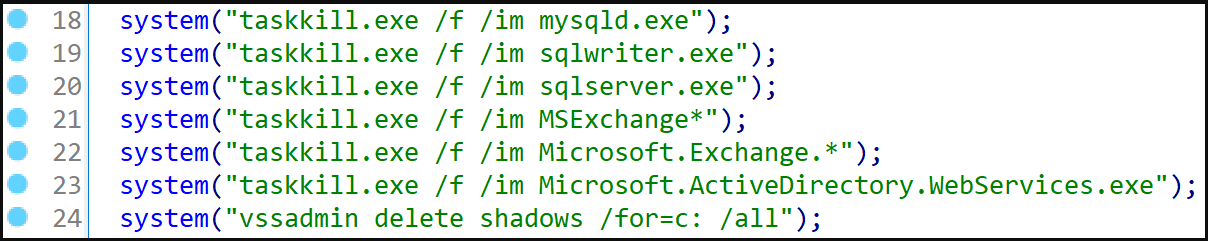

CryWiper は、MySQL、MS SQL データベース サーバー、MS Exchange 電子メール サーバー、および MS Active Directory Web サービスに関連する重要なプロセスを停止し、ロックされたデータを解放して破壊します。

次に、マルウェアは侵入先のマシンのシャドウ コピーを削除して、消去したファイルを簡単に復元できないようにします。

また、CryWiper は Windows レジストリを変更して RDP 接続を防止します。これにより、リモートの IT スペシャリストによる介入やインシデント対応が妨げられる可能性があります。

最後に、ワイパーは「.exe」、「.dll」、「lnk」、「.sys」、「.msi」、および独自の「.CRY」を除くすべての列挙されたファイルを破壊し、システム、Windows、コンピュータが完全に使用不能になるのを防ぐためのブート ディレクトリ。

ファイルを破壊するためのアルゴリズムは、疑似乱数ジェネレーターである「Mersenne Twister」に基づいています。これは IsaacWiper で使用されているものと同じアルゴリズムですが、研究者は 2 つのファミリー間のそれ以上の関係を確立しませんでした。

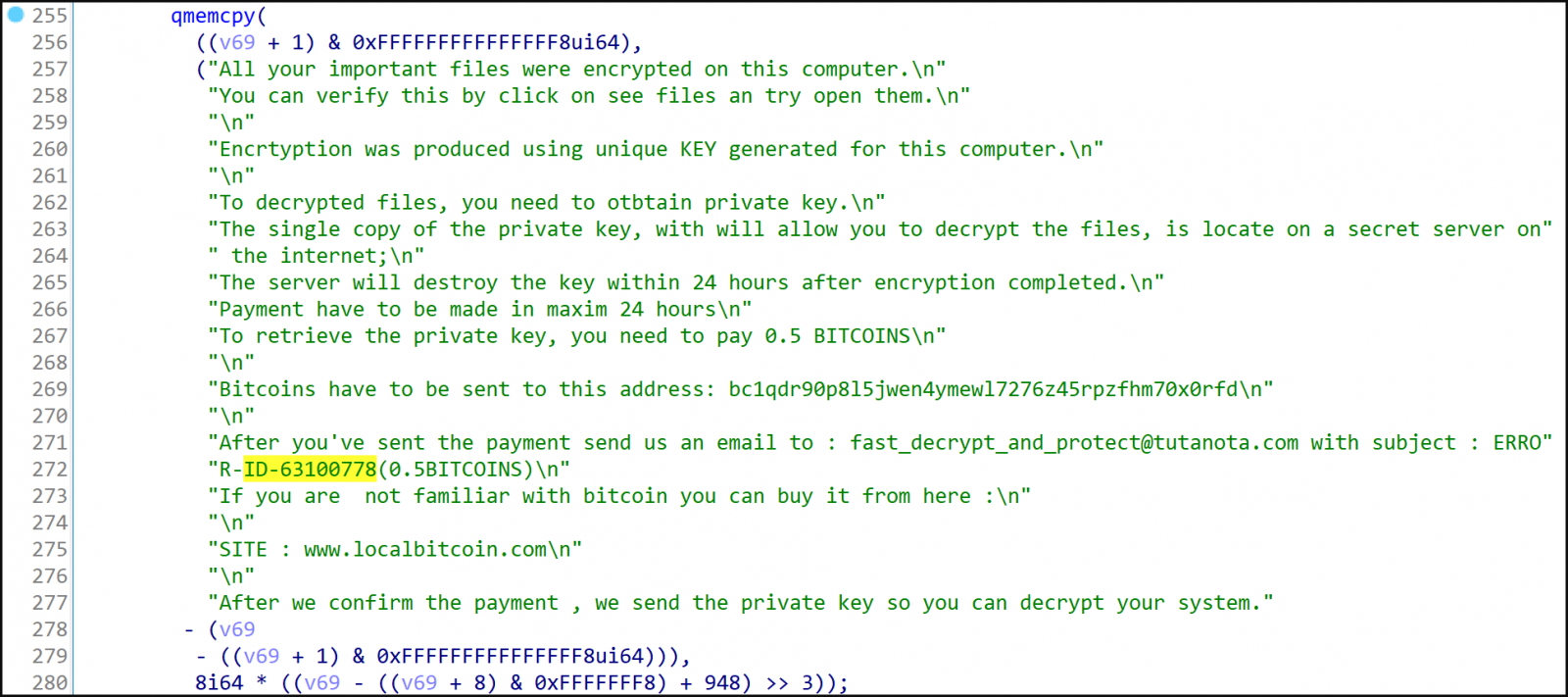

この手順の後、CryWiper は「README.txt」という名前の身代金メモを生成し、復号化ツールと引き換えに 0.5 ビットコイン (約 8,000 ドル) を要求します。残念ながら、破損したデータを復元することはできないため、これは誤った約束です。

CryWiper は典型的なランサムウェアではありませんが、深刻なデータ破壊やビジネスの中断を引き起こす可能性があります。

Kaspersky によると、CryWiper は、 DoubleZero 、 IsaacWiper 、 HermeticWiper 、 CaddyWiper 、 WhisperGate 、 AcidRain 、 Industroyer2など、2022 年に出現するワイパー ファミリには関連付けられていないようです。

11/2/2 更新: CryWiper ターゲットに関する詳細情報を追加しました (h/t Risky Biz )。

Comments