Chaos と呼ばれる急速に拡大するボットネットは、Windows および Linux デバイスを標的にして感染させ、クリプトマイニングや DDoS 攻撃の実行に使用しています。

この Go ベースのマルウェアは、x86、x86-64、AMD64、MIPS、MIPS64、ARMv5-ARMv8、AArch64、PowerPC などのさまざまなアーキテクチャにも感染する可能性があり、小規模オフィス/ホーム オフィスのルーターやエンタープライズ サーバーから幅広いデバイスで使用されています。 .

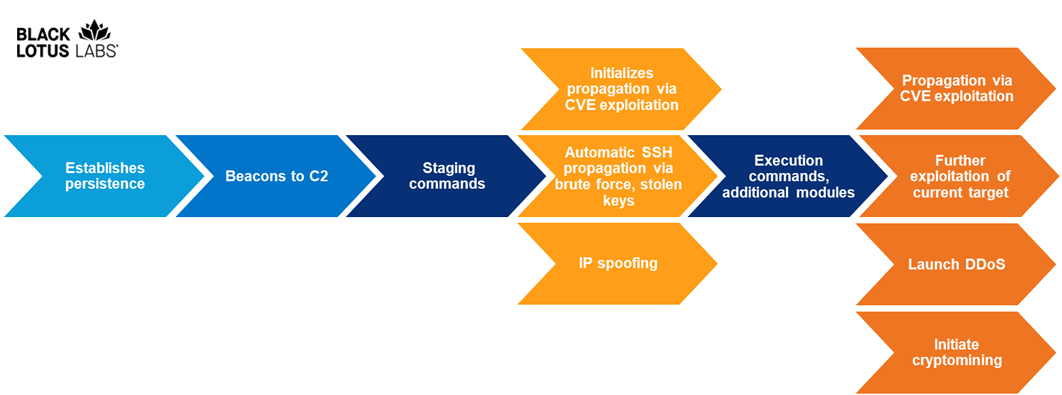

Chaos は主に、さまざまなセキュリティの脆弱性に対するパッチが適用されていないデバイスを攻撃し、SSH ブルート フォース攻撃を行うことによって拡散しますが、Chaos は盗んだ SSH キーを使用してさらに多くのデバイスをハイジャックします。

また、攻撃者がいつでも再接続してさらに悪用できるようにするリバース シェルを確立することで、ハイジャックされたデバイスにバックドアを仕掛けます。

Lumen’s Black Lotus Labs のセキュリティ研究者である Danny Adamitis、Steve Rudd、Stephanie Walkenshaw は、実際に発見された約 100 のサンプルを分析しているときに、Chaos が中国語で書かれており、中国ベースのコマンド アンド コントロール (C2) インフラストラクチャを使用していることを発見しました。

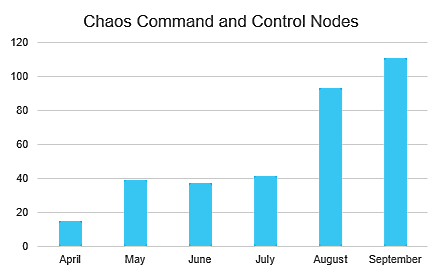

また、ボットネットが幅広い業界を標的にしており、4 月に最初に発見されて以来、指数関数的に拡大していることもわかりました。

「Lumen のグローバル ネットワークの可視性を使用して、Black Lotus Labs は、GitLab サーバーの侵害の成功や、ゲーム、金融サービスとテクノロジー、メディアとエンターテイメント業界を標的とした最近の一連の DDoS 攻撃を含む、いくつかの異なるカオス クラスターの C2 とターゲットを列挙しました。 – サービスとしての DDoS プロバイダーと暗号通貨交換と同様に」と研究者は述べています。

「今日のボットネット インフラストラクチャは、主要な DDoS マルウェア ファミリの一部よりも比較的小規模ですが、Chaos はここ数か月で急速な成長を見せています。」

ボットネットがデバイスの乗っ取りに成功すると、永続性を確立して C2 サーバーにアクセスします。C2 サーバーは、マルウェアにさらなる拡散、暗号通貨のマイニングの開始、または DDoS 攻撃の開始を促すステージング コマンドを送り返します。

Black Lotus Labs の研究者は、一部のボットがわずか数日で数十のコマンド (場合によっては 70 以上) を受信したことを確認したと付け加えました。

ボットネットはヨーロッパのターゲットに焦点を当てていますが、ボットはアメリカ大陸とアジア太平洋にホットスポットがあり、ほぼすべての場所に広がっています。唯一の例外はオーストラリアとニュージーランドで、これまでのところ Chaos ボットは検出されていません。

Chaos は、 Kaijiとして知られる別のボットネットのビルディング ブロックと機能を使用しているようです。このマルウェアは、クリプトマイニング、DDoS 攻撃の開始、感染したデバイスでのリバース シェルの確立も行うことができます。

「このレポートのために分析した 100 以上のサンプル内の機能の分析に基づいて、Chaos はカイジ ボットネットの次の反復であると判断します」と彼らは付け加えました。

「Kaiji は 2020 年に最初に発見され、SSH ブルート フォーシングを利用して新しいボットに感染し、DDoS 攻撃を開始することで、Linux ベースの AMD および i386 サーバーを標的にしていました。」

Black Lotus Labs は、Lumen のグローバル バックボーン上のすべての Chaos C2 サーバーをヌル ルーティングして、感染したデバイスからのデータの送受信をブロックしたと述べています。

ネットワーク防御担当者は、GitHub で共有されている侵害の痕跡を使用して、Chaos 感染と疑わしいサーバーへの接続を監視し、マルウェアが標的にし始める可能性のある新たに公開されたセキュリティ脆弱性に対してシステムにパッチを適用し続けることをお勧めします。

リモート ワーカーとルーターの所有者は、できるだけ早くセキュリティ アップデートとパッチをインストールし、すべてのデバイスのデフォルト パスワードを変更する必要があります。

「ここ数年、Go ベースのマルウェアへの移行が進んでいますが、感染するように設計されたさまざまなアーキテクチャとオペレーティング システムの観点から、Chaos の幅広さを示す株はほとんどありません」と彼らは結論付けています。

「企業や大規模な組織だけでなく、SOHO ルーターや FreeBSD OS など、企業のセキュリティ モデルの一部として日常的に監視されていないデバイスやシステムも標的にしています。

「そして、その前身からの大幅な進化により、Chaos は、野生での最初の文書化された証拠以来、急速な成長を遂げています。」

Comments