Cactus と呼ばれる新しいランサムウェア操作は、VPN アプライアンスの脆弱性を悪用して、「大規模な営利団体」のネットワークへの初期アクセスを行っています。

Cactus ランサムウェア オペレーションは、少なくとも 3 月から活動しており、被害者から多額の支払いを求めています。

新しい脅威アクターは、ランサムウェア攻撃で見られる通常の戦術 (ファイルの暗号化とデータの盗難) を採用しましたが、検出を回避するために独自の手法を追加しました。

暗号化された構成のひねり

Kroll の企業調査およびリスク コンサルティング会社の研究者は、Cactus が Fortinet VPN アプライアンスの既知の脆弱性を悪用して、被害者のネットワークへの初期アクセスを取得していると考えています。

この評価は、調査したすべてのインシデントで、ハッカーが VPN サービス アカウントを使用して VPN サーバーから内部に侵入したという観察に基づいています。

Cactus が他の操作と一線を画しているのは、暗号化を使用してランサムウェア バイナリを保護していることです。攻撃者はバッチ スクリプトを使用して、7-Zip を使用して暗号化バイナリを取得します。

元の ZIP アーカイブは削除され、実行を許可する特定のフラグを付けてバイナリが展開されます。全体のプロセスは異常であり、研究者はこれがランサムウェア エンクリプターの検出を防ぐためであると考えています。

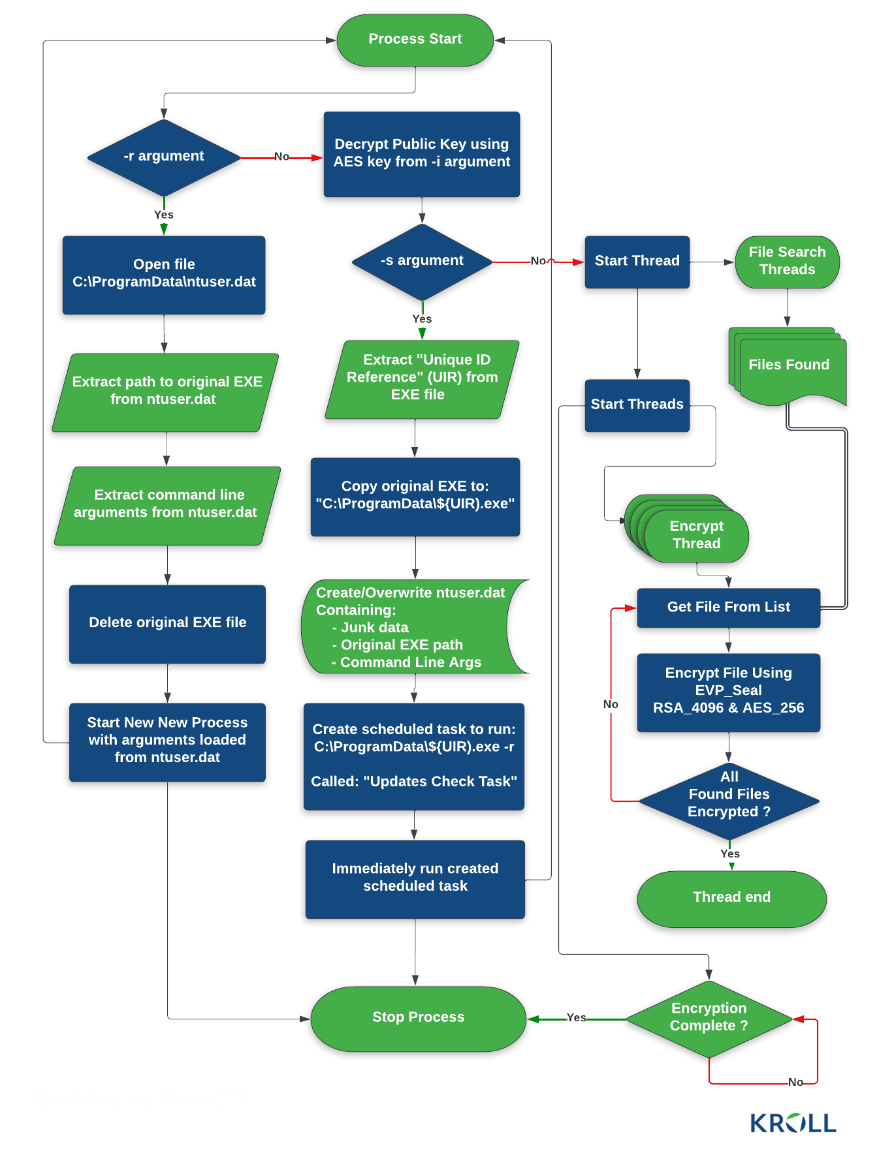

Kroll の研究者はテクニカル レポートで、3 つの主な実行モードがあり、それぞれが特定のコマンド ライン スイッチを使用して選択されることを説明しています: セットアップ ( -s )、構成の読み取り ( -r )、および暗号化 ( -i )。

-sおよび-r引数を使用すると、攻撃者は持続性を設定し、 C:ProgramDatantuser.datファイルにデータを保存できます。このファイルは、後で-rコマンド ライン引数を使用して実行したときに暗号化プログラムによって読み取られます。

ただし、ファイルの暗号化を可能にするには、攻撃者だけが知っている一意の AES キーを-iコマンド ライン引数を使用して提供する必要があります。

このキーは、ランサムウェアの構成ファイルと、ファイルの暗号化に必要な公開 RSA キーを復号化するために必要です。これは、暗号化バイナリにハードコードされた HEX 文字列として利用できます。

ソース: クロール

HEX 文字列をデコードすると、AES キーでロックを解除する暗号化されたデータが提供されます。

「CACTUS は基本的に自身を暗号化するため、検出が困難になり、ウイルス対策ツールやネットワーク監視ツールを回避するのに役立ちます」と、Kroll のサイバー リスク担当アソシエイト マネージング ディレクターである Laurie Iacono 氏は Bleeping Computer に語っています。

-i (暗号化) パラメーターに正しいキーを指定してバイナリを実行すると、情報のロックが解除され、マルウェアがファイルを検索してマルチスレッド暗号化プロセスを開始できるようになります。

Kroll の研究者は、選択したパラメータに応じた Cactus バイナリ実行プロセスをより適切に説明するために、以下の図を提供しました。

ソース: クロール

ランサムウェアの専門家であるMichael Gillespieも、Cactus がデータを暗号化する方法を分析し、マルウェアが処理状態に応じて、対象となるファイルに複数の拡張子を使用していることを明らかにしました。

暗号化のためにファイルを準備するとき、Cactus はその拡張子を .CTS0 に変更します。暗号化後、拡張子は .CTS1 になります。

ただし、Gillespie 氏は、Cactus には軽い暗号化パスに似た「クイック モード」も搭載できると説明しています。マルウェアをクイック モードと通常モードで連続して実行すると、同じファイルが 2 回暗号化され、各プロセスの後に新しい拡張子が追加されます (.CTS1.CTS7 など)。

Kroll は、.CTS 拡張子の末尾の数字が、Cactus ランサムウェアに起因する複数のインシデントで異なることを観察しました。

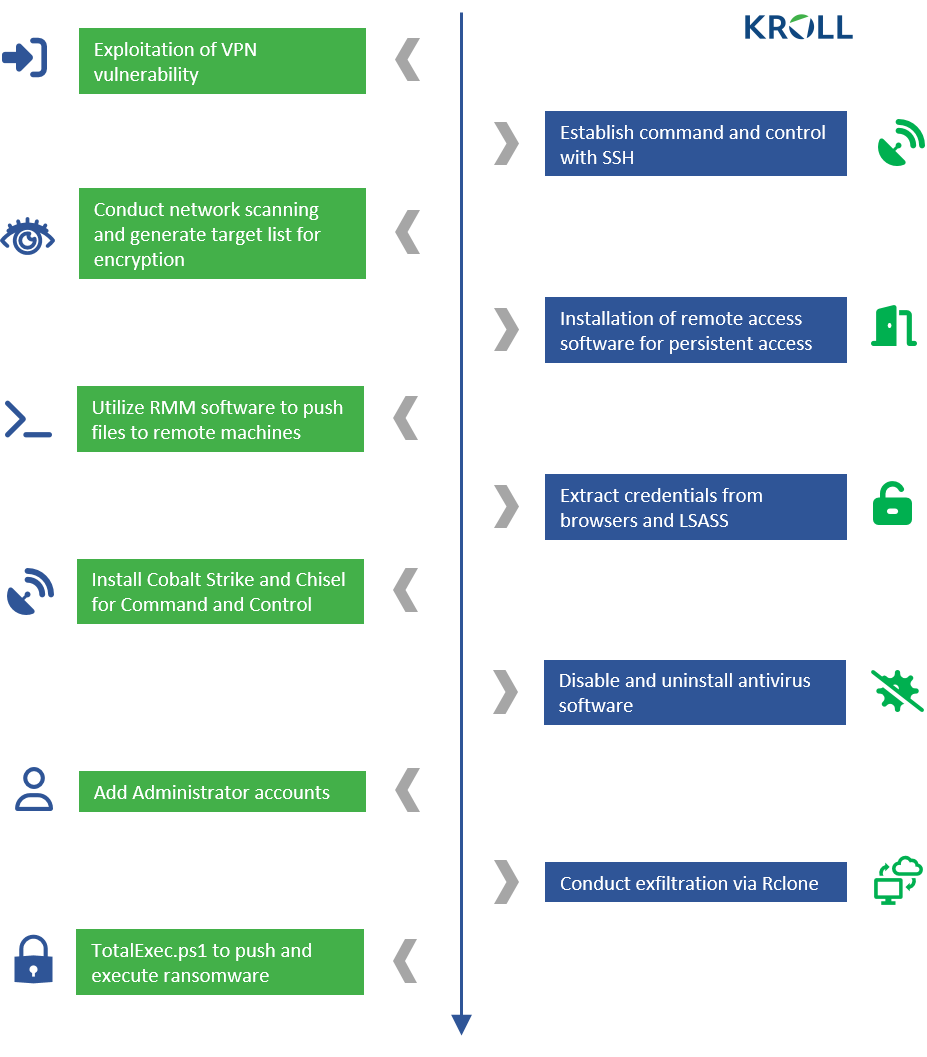

Cactus ランサムウェアの TTP

ネットワークに入ると、脅威アクターは、コマンド アンド コントロール (C2) サーバーから到達可能な SSH バックドアを使用して、スケジュールされたタスクを使用して永続的なアクセスを行いました。

Kroll の調査員によると、Cactus は SoftPerfect Network Scanner (netscan) を利用して、ネットワーク上の興味深いターゲットを探していました。

より詳細な偵察のために、攻撃者は PowerShell コマンドを使用してエンドポイントを列挙し、Windows イベント ビューアーで成功したログインを表示してユーザー アカウントを特定し、リモート ホストに ping を実行しました。

研究者はまた、Cactus ランサムウェアが、 nmapネットワーク スキャナーに相当する PowerShell である、 オープンソースの PSnmapツールの修正版を使用していることも発見しました。

攻撃に必要なさまざまなツールを起動するために、Cactus ランサムウェアは正規のツール (Splashtop、AnyDesk、SuperOps RMM など) と Cobalt Strike および Go ベースのプロキシ ツールChiselを介して複数のリモート アクセス方法を試行していると調査員は述べています。

Kroll の調査員によると、Cactus のオペレーターはマシンの権限をエスカレートした後、最も一般的に使用されているウイルス対策製品をアンインストールするバッチ スクリプトを実行します。

ほとんどのランサムウェア操作と同様に、Cactus も被害者からデータを盗みます。このプロセスでは、攻撃者は Rclone ツールを使用してファイルをクラウド ストレージに直接転送します。

データを盗み出した後、ハッカーは、BlackBasta ランサムウェア攻撃でよく見られる TotalExec と呼ばれる PowerShell スクリプトを使用して、暗号化プロセスの展開を自動化しました。

Gillespie 氏は、Cactus ランサムウェア攻撃の暗号化ルーチンは独特であると語っています。それにもかかわらず、同様の暗号化プロセスが BlackBasta ランサムウェア ギャングによって最近採用されているため、Cactus に固有のものではないようです。

ソース: クロール

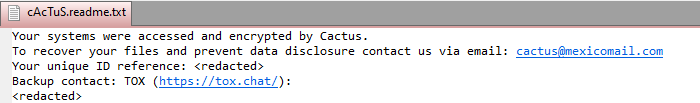

現時点では、Cactus が被害者に要求する身代金についての公開情報はありませんが、ある情報筋によると、身代金は数百万に上るとのことです。

ハッカーが被害者からデータを盗んだとしても、二重恐喝に関与する他のランサムウェア操作のようにリーク サイトを設定していないようです。

ただし、脅威アクターは、被害者が支払いを受けない限り、盗んだファイルを公開すると脅迫します。これは、身代金メモで明示されています。

ソース: クロール

Cactus の操作、標的となる被害者、およびハッカーが約束を守り、支払いがあれば信頼できる復号化ツールを提供するかどうかに関する広範な詳細は、現時点では入手できません。

明らかなことは、これまでのハッカーの侵入が Fortinet VPN アプライアンスの脆弱性を悪用し、データを暗号化する前に盗むという標準的な二重恐喝アプローチに従っている可能性が高いということです。

ベンダーからの最新のソフトウェア アップデートを適用し、ネットワークを監視して大規模なデータ流出タスクを監視し、迅速に対応することで、ランサムウェア攻撃の最終段階で最も被害の大きい段階から保護することができます。

Comments