疑わしい中国のハッカーは、最近公開された FortiOS SSL-VPN の脆弱性を 12 月にゼロデイとして悪用し、新しいカスタムの「BOLDMOVE」Linux および Windows マルウェアを使用して、欧州政府とアフリカの MSP を標的にしました。

この脆弱性は CVE-2022-42475 として追跡されており、11 月に Fortinet によって静かに修正されました。 Fortinet は 12 月にこの脆弱性を公開し、攻撃者がこの脆弱性を積極的に悪用しているため、 顧客にデバイスにパッチを適用するよう促しました。

この脆弱性により、リモートの認証されていない攻撃者が、標的のデバイスをリモートでクラッシュさせたり、リモートでコードを実行したりすることができます。

しかし、 Fortinet がハッカーによるエクスプロイト方法の詳細を公開したのは今月になってからで、攻撃者が FortiOS デバイスで実行するように特別に設計されたカスタム マルウェアを使用して政府機関を標的にしていたことを説明しています。

攻撃者は、カスタム マルウェアを使用して FortiOS のログ プロセスにパッチを適用し、特定のログ エントリを削除したり、ログ プロセスを完全に無効にしたりして、悪用されたデバイスの持続性を維持することに重点を置いていました。

昨日、Mandiant は、2022 年 10 月以降、FortiOS デバイスへの攻撃用に明示的に設計された新しい「BOLDMOVE」マルウェアを使用して、FortiOS の欠陥を悪用した疑いのある中国のスパイ活動に関するレポートを公開しました。

新しい BOLDMOVE マルウェア

BOLDMOVE は、C 言語で書かれたフル機能のバックドアであり、中国のハッカーがデバイスをより高度に制御できるようにします。Linux バージョンは、FortiOS デバイスで実行するために特別に作成されています。

Mandiant は、さまざまな機能を備えた BOLDMOVE の複数のバージョンを特定しましたが、すべてのサンプルで観察された主要な機能セットには次のものがあります。

- システム調査を行っています。

- C2 (コマンド アンド コントロール) サーバーからのコマンドの受信。

- ホスト上でリモート シェルを生成します。

- 侵害されたデバイスを介してトラフィックをリレーします。

BOLDMOVE がサポートするコマンドにより、攻撃者はリモートでファイルを管理し、コマンドを実行し、インタラクティブなシェルを作成し、バックドアを制御できます。

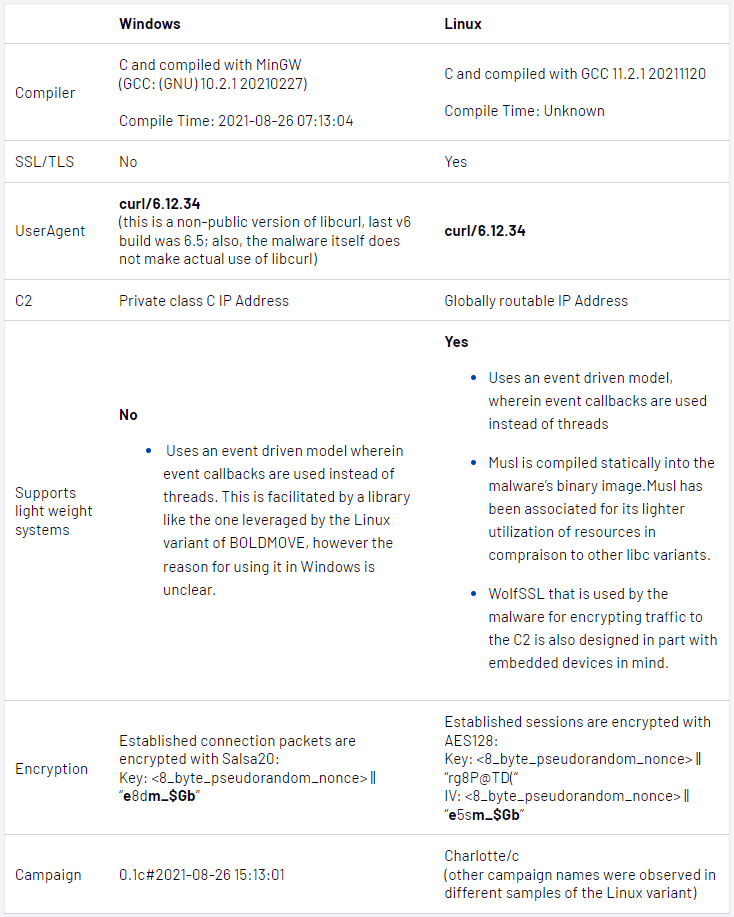

Windows と Linux の亜種は大部分が同じですが、使用するライブラリが異なります。Mandiant は、Windows 版が Linux の亜種よりもほぼ 1 年前の 2021 年にコンパイルされたと考えています。

ただし、Linux バージョンと Windows バージョンの最も重要な違いは、Linux バリアントの 1 つに、特に FortiOS デバイスを対象とする機能が含まれていることです。

たとえば、Linux の BOLDMOVE バージョンでは、攻撃者が侵害されたシステムの Fortinet ログを変更したり、ロギング デーモン (miglogd および syslogd) を完全に無効にしたりできるため、防御側が侵入を追跡するのが難しくなります。

さらに、このバージョンの BOLDMOVE はフォーティネットの内部サービスにリクエストを送信できるため、攻撃者はネットワーク リクエストを内部ネットワーク全体に送信し、他のデバイスに横方向に拡散することができます。

中国のサイバー スパイ グループは、ファイアウォールや IPS/ISD アプライアンスなどのパッチが適用されていないインターネットに接続されたデバイスを引き続き標的にします。

残念ながら、防御側がこれらのデバイスで実行されているプロセスを精査するのは簡単ではなく、Mandiant によると、ネイティブのセキュリティ メカニズムはデバイスを保護するのにうまく機能していません。

「そのようなデバイスで実行されている悪意のあるプロセスを検出するメカニズムも、脆弱性の悪用に続いてデバイスに展開された悪意のあるイメージをプロアクティブに追跡するテレメトリもありません」 と Mandiant はレポートで説明しています。

「これにより、ネットワーク デバイスはセキュリティ担当者にとって盲点になり、攻撃者はデバイスに隠れて長期間ステルスを維持しながら、標的のネットワークに足場を築くためにそれらを使用することができます。」

これらのデバイスの 1 つにカスタムメイドのバックドアが出現したことは、攻撃者が境界ネットワーク デバイスの動作方法とそれらが表す初期アクセス機会について深く理解していることを証明しています。

Comments