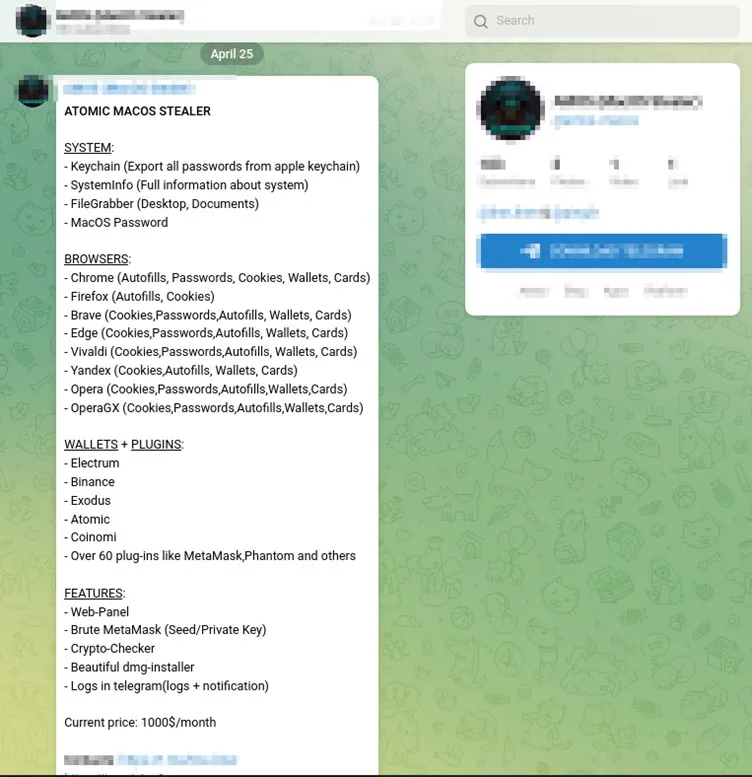

「Atomic」(別名「AMOS」) という名前の新しい macOS の情報を盗むマルウェアが、テレグラムのプライベート チャネルを介して、月額 1,000 ドルのサブスクリプションでサイバー犯罪者に販売されています。

この高額な価格で、購入者は macOS システムを標的とし、キーチェーン パスワード、ローカル ファイルシステムからのファイル、パスワード、Cookie、およびブラウザーに保存されているクレジット カードを盗むように設計された 64 ビットの Go ベースのマルウェアを含む DMG ファイルを入手します。

このマルウェアは、50 を超える暗号通貨の拡張機能からデータを盗もうとします。これらの拡張機能は、情報を盗むマルウェアの一般的な標的となっています。

価格については、サイバー犯罪者は、被害者を簡単に管理するためのすぐに使用できる Web パネル、MetaMask ブルート フォーサー、暗号通貨チェッカー、dmg インストーラー、Telegram で盗まれたログを受信する機能も利用できます。

このマルウェアは最近、 Trellixの研究者とCyble labsの研究者によって発見され、「Atomic」のサンプルを分析し、作者が2023年4月25日に新しいバージョンをリリースしたと報告したため、これは積極的に開発されたプロジェクトです。

執筆時点では、悪意のある dmg ファイルはVirusTotal でほとんど検出されず、59 の AV エンジンのうち 1 つだけが悪意のあるものとしてフラグを立てています。

その配布に関しては、購入者は独自のチャネルを設定する責任があります。これには、フィッシング メール、マルバタイジング、ソーシャル メディアの投稿、インスタント メッセージ、ブラック SEO、混入トレントなどが含まれる場合があります。

原子の特徴

Atomic Stealer は、一連の包括的なデータ盗難機能を誇り、オペレーターがターゲット システムの奥深くに侵入する機会を強化します。

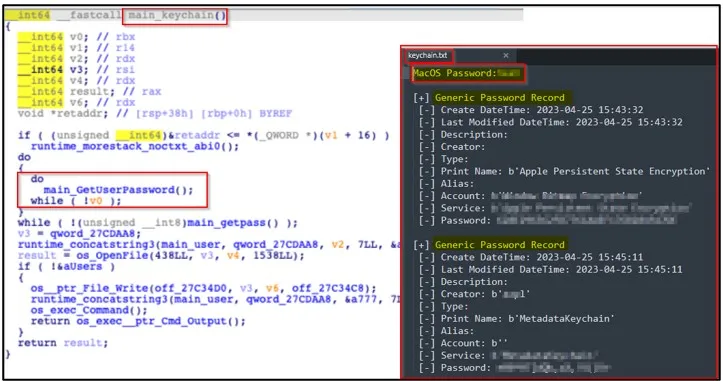

悪意のある dmg ファイルを実行すると、マルウェアは偽のパスワード プロンプトを表示してシステム パスワードを取得し、攻撃者が被害者のマシンで昇格された権限を取得できるようにします。

これは機密情報にアクセスするための要件ですが、将来の更新では、システム設定の変更や追加のペイロードのインストールにも利用される可能性があります。

この最初の侵害の後、マルウェアはキーチェーン パスワード、WiFi パスワード、Web サイト ログイン、クレジット カード データ、およびその他の暗号化された情報を保持する macOS の組み込みパスワード マネージャーを抽出しようとします。

上記を実行した後、Atomic は侵害された macOS マシンで実行されているソフトウェアから次のような情報を抽出します。

- デスクトップ暗号通貨ウォレット: Electrum、Binance、Exodus、Atomic

- 暗号通貨ウォレットの拡張機能: Trust Wallet、Exodus Web3 Wallet、Jaxx Liberty、Coinbase、Guarda、TronLink、Trezor Password Manager、Metamask、Yoroi、BinanceChain など、合計 50 の拡張機能が対象です。

- Web ブラウザ データ: Google Chrome、Mozilla Firefox、Microsoft Edge、Yandex、Opera、および Vivaldi からの自動入力、パスワード、Cookie、およびクレジット カード。

- システム情報: モデル名、ハードウェア UUID、RAM サイズ、コア数、シリアル番号など。

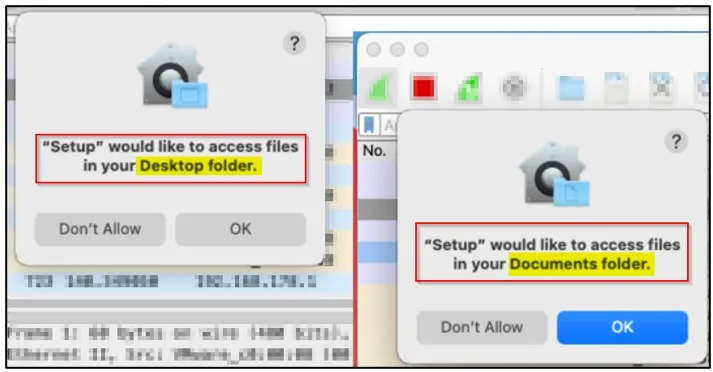

Atomic はまた、被害者の「デスクトップ」および「ドキュメント」ディレクトリからファイルを直接盗む機能をオペレータに提供します。

ただし、マルウェアはこれらのファイルへのアクセス許可を要求する必要があるため、被害者が悪意のある活動に気付く機会が生まれます。

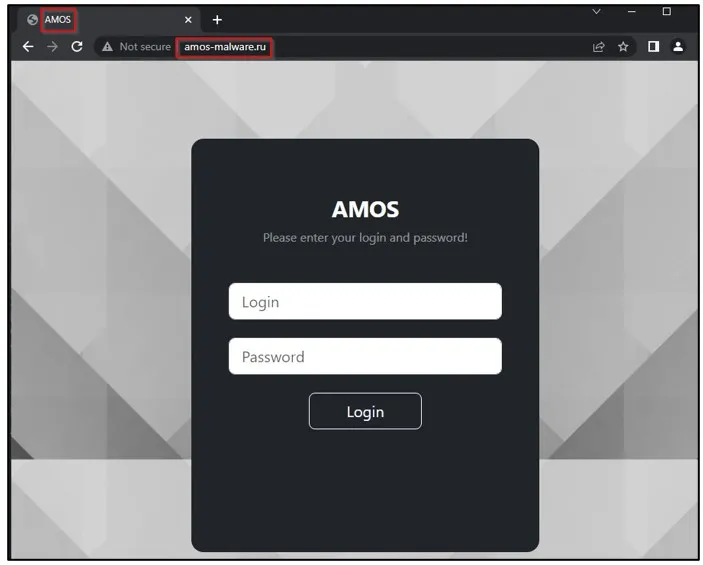

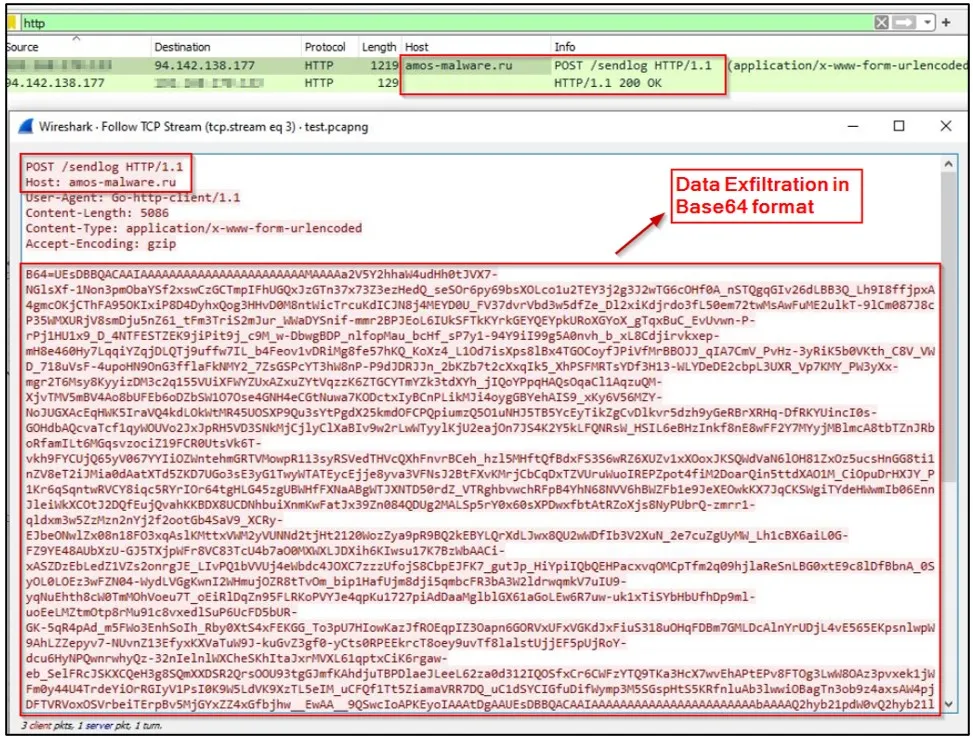

データを盗むとき、マルウェアはすべてを ZIP ファイルに圧縮し、Cyble によれば、「amos-malware[.]ru/sendlog」にある攻撃者のコマンド アンド コントロール サーバーに送信します。

そこから、選択された情報と ZIP アーカイブもオペレーターのプライベート Telegram チャネルに送信されます。

macOS は、Windows のように悪意のある情報窃盗活動の震源地ではありませんが、あらゆるスキル レベルの脅威アクターの標的になることが増えています。

北朝鮮の APT グループは最近、 3CX サプライ チェーン攻撃で新しい macOS 情報窃盗プログラムを展開しました。これは、Mac が現在、国家が支援するハッキング グループの標的になっていることを示しています。

Comments