「FluHorse」と呼ばれる新しい Android マルウェアが発見されました。これは、東アジアのユーザーを標的にして、正規版を模倣した悪意のあるアプリを作成するものです。

このマルウェアは Check Point Research によって発見され、2022 年 5 月以降、東アジアのさまざまな分野を標的にしていると報告されています。

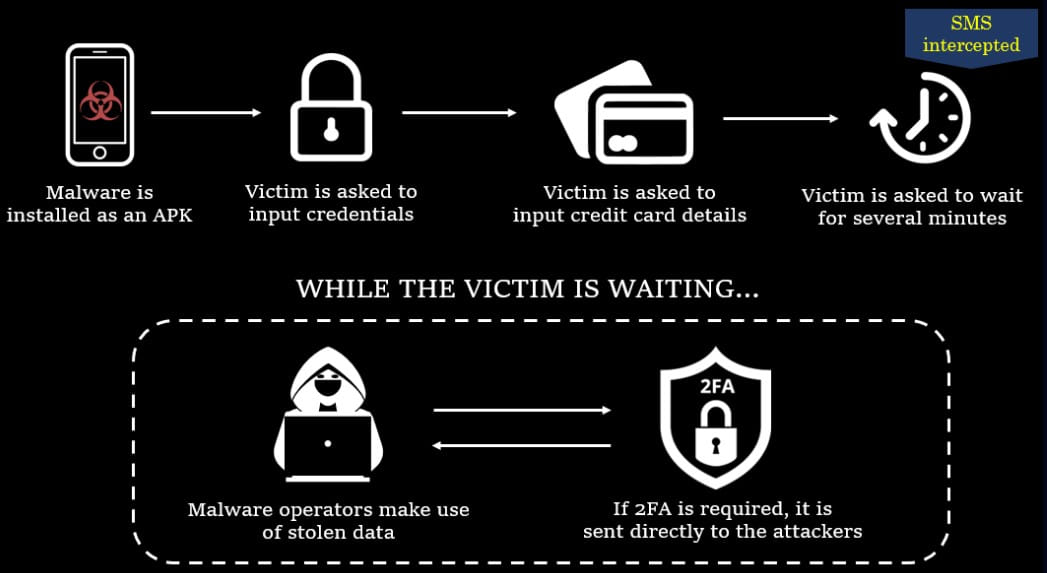

FluHorse マルウェアは電子メール経由で配布されますが、その目的は、標的のアカウント資格情報とクレジット カード データを盗み、必要に応じて 2 要素認証 (2FA) コードを盗むことです。

注目度の高いターゲット

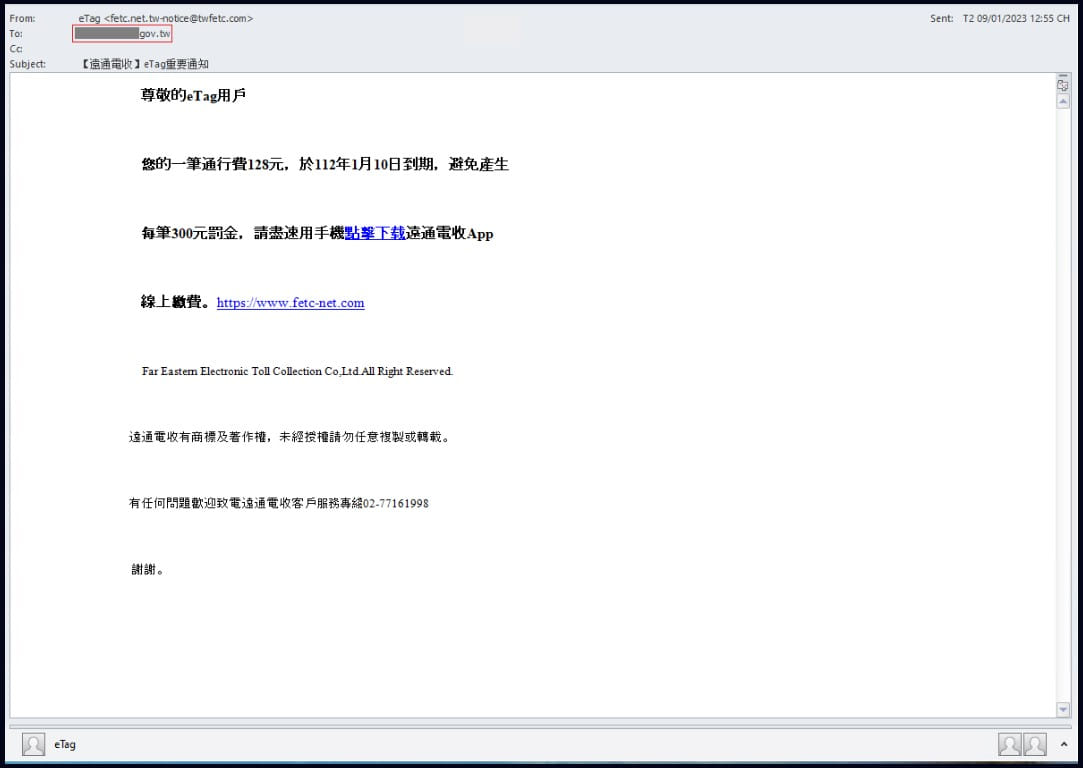

FluHorse 攻撃は、有名なターゲットに悪意のある電子メールを送信することから始まり、支払いの問題を解決するためにすぐに行動を起こすよう促します。

通常、被害者はメールに記載されたリンクからフィッシング サイトに誘導され、そこから偽のアプリ APK (Android パッケージ ファイル) をダウンロードします。

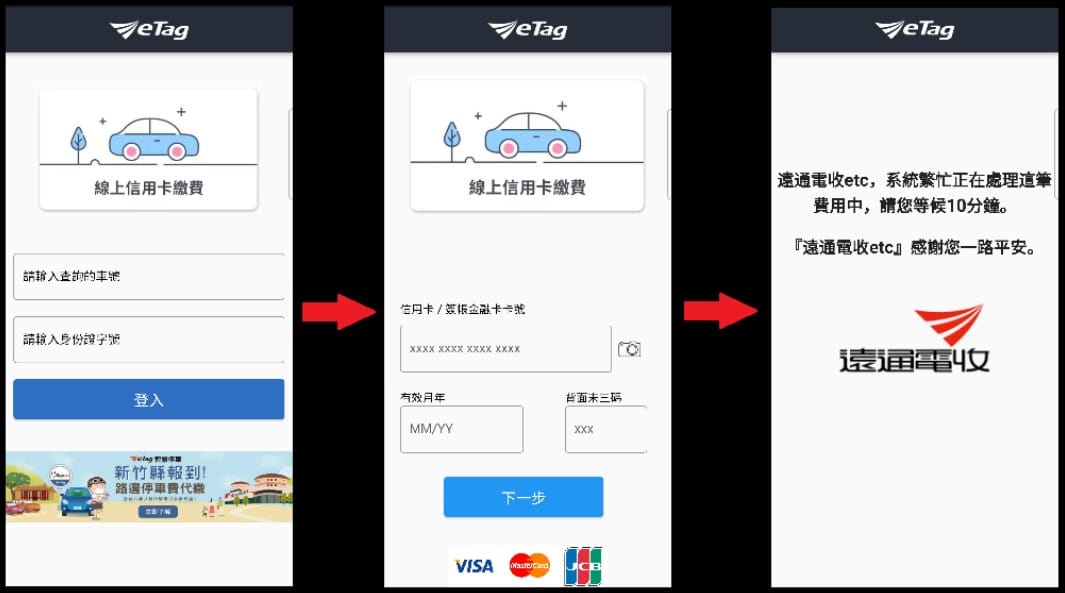

FluHorse キャリア アプリによって模倣されたアプリは、台湾で使用されている料金収受アプリの「ETC」と、ベトナムの銀行アプリである「VPBank Neo」です。これらのアプリの両方の正規バージョンは、Google Play でそれぞれ 100 万回以上ダウンロードされています。

Check Point は、このマルウェアが 100,000 人が使用する輸送アプリを装っていることも確認していますが、レポートではその名前は明らかにされていません。

3 つの偽アプリはすべて、インストール時に SMS アクセスを要求し、アカウントの乗っ取りが必要になった場合に備えて、受信する 2FA コードを傍受します。

(チェックポイント)

アナリストは、偽のアプリはオリジナルの GUI をコピーしているが、被害者の情報を取得するフォームをロードする 2 ~ 3 つのウィンドウ以外には多くの機能を備えていないとコメントしています。

被害者のアカウント資格情報とクレジット カードの詳細を取得した後、アプリは「システムがビジー状態です」というメッセージを 10 分間表示します。オペレーターがバックグラウンドで動作して 2FA コードを傍受し、盗まれたデータを活用している間、プロセスがリアルに見える可能性があります。

CheckPoint によると、悪意のあるアプリは Flutter プラットフォームを使用して Dart で作成されており、マルウェアのリバース エンジニアリングと逆コンパイルは困難でした。

「ARM の Flutter ランタイムは、組み込みのスタック ポインター (SP) ではなく、独自のスタック ポインター レジスタ (R15) を使用します」とCheck Point のレポートを読みます。

「どのレジスタをスタック ポインタとして使用しても、コードの実行やリバース エンジニアリング プロセスに違いはありません。ただし、逆コンパイラにとっては大きな違いがあります。非標準のレジスタの使用により、間違った醜い疑似コードが生成されます。 .”

分析は非常に難しかったため、CheckPoint は「flutter-re-demo」や「reFlutter」などの既存のオープンソース ツールの改善に貢献することになりました。

最終的に、この作業により、被害者の資格情報、クレジット カード データ、および傍受された SMS メッセージを C2 サーバーに送信する HTTP POST 通信を盗み出す機能が明らかになりました。

CheckPoint は、FluHorse キャンペーンが進行中であり、新しいインフラストラクチャと悪意のあるアプリが毎月出現していることを警告しているため、これは Android ユーザーにとって活発な脅威です。

Comments