過去 10 年間で、運用技術 (OT) / 産業用制御システム (ICS) を標的とした広く文書化されたサイバー攻撃は少数しかありませんでした。攻撃が少ないことは明らかに良いことですが、リスクのしきい値を決定するのに十分なサンプル サイズがないと、防御側が脅威環境を理解し、セキュリティ対策に優先順位を付け、リソースの割り当てを正当化することが難しくなる可能性があります。

この問題に対処するために、FireEye Mandiant Threat Intelligenceは、将来の脅威を予測するためのさまざまな指標に焦点を当てた、サブスクリプションの顧客向けのさまざまなレポートを作成します。ダーク Web フォーラムでの活動からの洞察、現場からの逸話、ICS 脆弱性研究、概念実証研究により、限られたインシデント データでも脅威の状況を説明することができます。このブログ投稿では、これらのソース セットの 1 つである ICS 指向の侵入および攻撃ツールに焦点を当てており、この投稿ではこれらをまとめてサイバー オペレーション ツールと呼びます。

ICS 指向のサイバー運用ツールとは、ICS の弱点を悪用したり、攻撃者が侵入や攻撃をサポートするために利用できるような方法で機器とやり取りしたりする機能を持つハードウェアとソフトウェアを指します。このブログ投稿では、 Metasploit 、 Core Impact 、 Immunity Canvasなどのフレームワーク上で実行するように開発されたエクスプロイト モジュールを、その数が非常に多いため、他のサイバー操作ツールから分離しました。

サイバー オペレーション ツールは、攻撃者が ICS を標的にするために必要な専門知識のレベルを低下させます

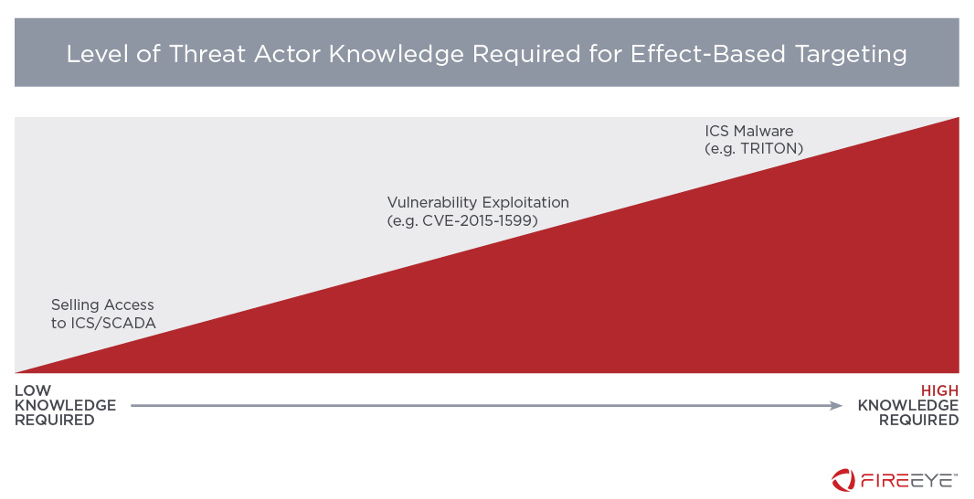

ICS は情報およびコンピュータ テクノロジの別個のサブドメインであるため、これらのシステムに対する侵入や攻撃を成功させるには、多くの場合、攻撃を成功させるためのより高いしきい値を設定する専門知識が必要です。侵入および攻撃ツールは、すでに専門知識を持っている人によって開発されることが多いため、これらのツールは、攻撃者がこの専門知識の一部を取得する必要性を回避したり、必要な知識をより迅速に取得するのに役立ちます。あるいは、経験豊富なアクターは、既知のツールやエクスプロイトを使用して身元を隠したり、予算を最大限に活用したりする可能性があります。

標準化されたサイバー作戦ツールの開発とその後の採用は、敵対的能力の増加を示す一般的な兆候です。これらのツールが研究者によって概念実証として開発されたものであろうと、過去のインシデントで使用されたものであろうと、それらにアクセスすることで、さまざまなアクターが将来のスキルやカスタム攻撃フレームワークを学習および開発するための障壁が低くなります。この前提に従って、既知のサイバー操作ツールを使用したエクスプロイトに対して脆弱な機器は、あらゆる種類の攻撃者にとって容易に手に入る成果となります。

ICS サイバー オペレーション ツールの分類

Mandiant Intelligence は、公開されている ICS 固有のサイバー オペレーション ツールを多数追跡しています。私たちが使用する「ICS固有」という用語には、厳密な定義はありません。私たちが追跡するサイバー作戦ツールの大部分は明確なケースですが、場合によっては、ツールの作成者の意図と、ツールが ICS ソフトウェアと機器に与える合理的に予見可能な影響を考慮しました。コモディティ マルウェアや既知のネットワーク ユーティリティなど、IT ベースであるが OT システムに影響を与える可能性があるツールは除外したことに注意してください。 nmap スクリプトの場合など、ツールが ICS と対話できるようにする特殊な適応または機能を特定した少数の例外のみを含めました。

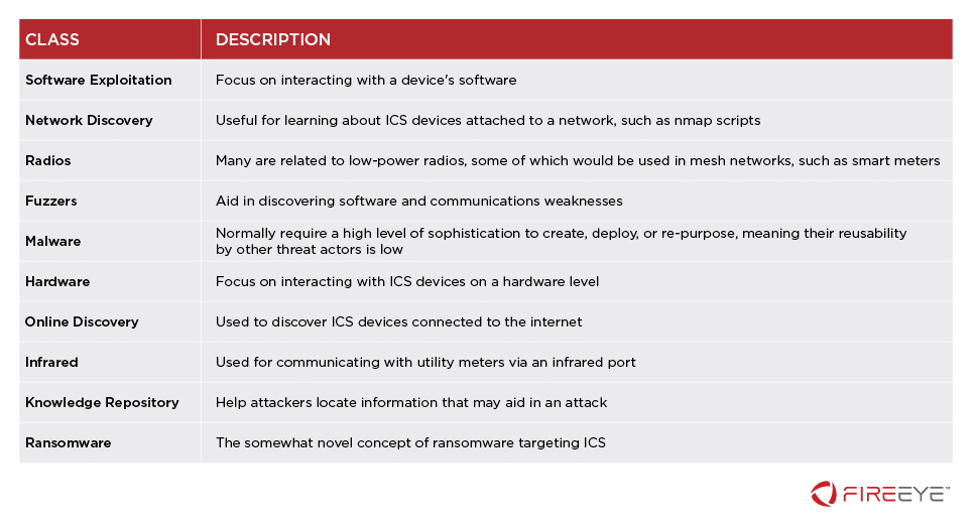

機能に基づいて、各ツールを 8 つの異なるカテゴリまたはクラスの少なくとも 1 つに割り当てました。

リストに含まれるツールの一部は 2004 年に作成されたものですが、ほとんどの開発は過去 10 年間に行われました。ツールの大部分は、ベンダーにとらわれないか、一部の最大の ICS 相手先商標製造会社 (OEM) の製品を対象として開発されています。シーメンスはこの分野で際立っており、ベンダー固有のツールの 60% が自社製品をターゲットにしている可能性があります。私たちが特定したその他のツールは、Schneider Electric、GE、ABB、Digi International、Rockwell Automation、および Wind River Systems の製品を対象として開発されました。

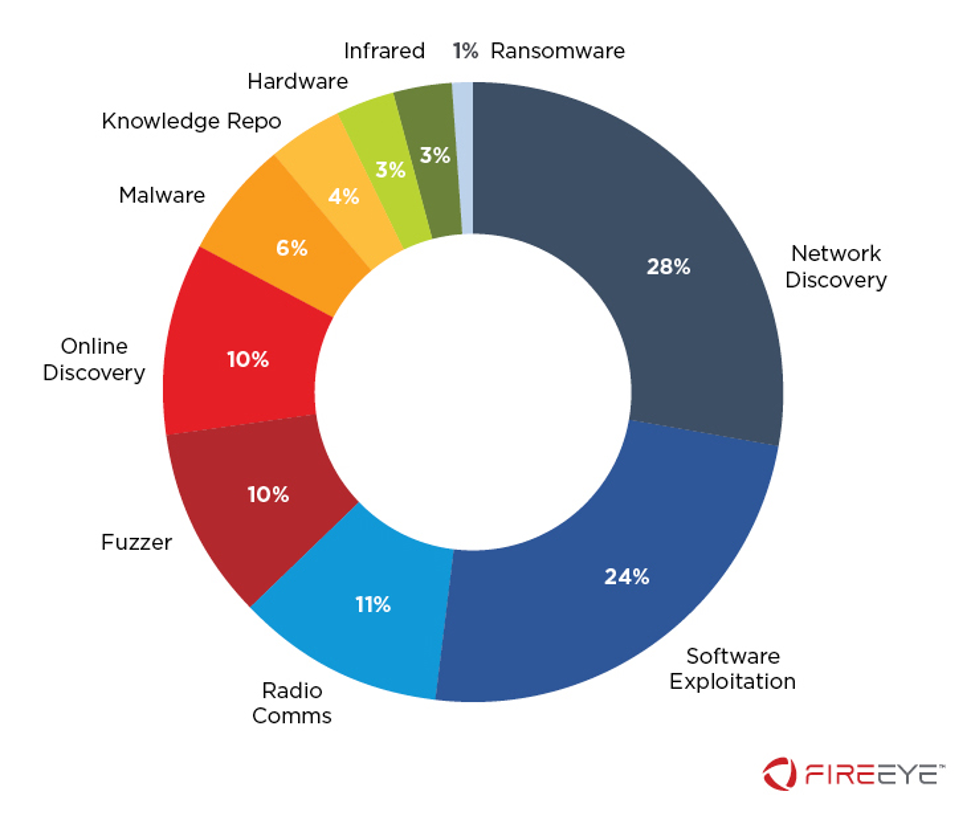

図 2 は、クラス別のツールの数を示しています。注目すべきは、ネットワーク検出ツールがツールの 4 分の 1 以上を占めていることです。また、場合によっては、特定の製品や脆弱性を標的とするモジュールの拡張リポジトリをホストしているソフトウェア エクスプロイト ツールを追跡していることも強調しています。

ソフトウェア エクスプロイト モジュール

ソフトウェア エクスプロイト モジュールは、全体的なシンプルさとアクセシビリティを考慮すると、サイバー オペレーション ツールの最も多くのサブコンポーネントです。ほとんどの場合、エクスプロイト モジュールは、特定の脆弱性を利用してエクスプロイト プロセスを自動化するために開発されます。その後、モジュールはエクスプロイト フレームワークに追加されます。このフレームワークは、さまざまな脆弱性、ネットワーク、およびデバイスを対象とする数百のモジュールを含む可能性があるリポジトリとして機能します。最も人気のあるフレームワークには、 Metasploit 、 Core Impact 、およびImmunity Canvasが含まれます。また、2017 年以降、 Autosploit 、 Industrial Exploitation Framework (ICSSPLOIT)、 Industrial Security Exploitation Frameworkなど、より新しい ICS 固有のエクスプロイト フレームワークの開発が確認されています。

エクスプロイト モジュールはシンプルでアクセスしやすいため、さまざまなスキル レベルのアクターにとって魅力的です。脆弱性がどのように機能するかを完全に理解したり、脆弱性を悪用するために必要な各コマンドを知らなくても、悪用モジュールを悪用する可能性があります。私たちが追跡するエクスプロイト モジュールのほとんどは、研究や侵入テスト用に開発された可能性が高いですが、攻撃のライフサイクル全体で利用される可能性もあります。

エクスプロイト モジュールの統計

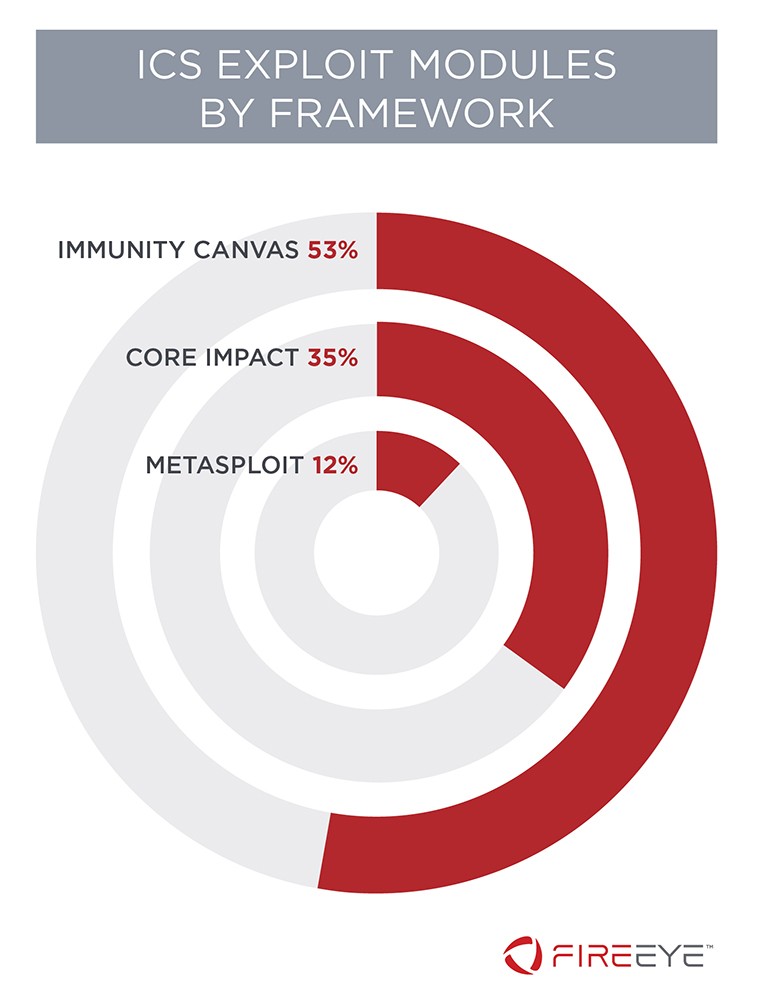

2010 年以降、Mandiant Intelligence は 3 つの主要なエクスプロイト フレームワーク( Metasploit 、 Core Impact 、 Immunity Canvas )のエクスプロイト モジュールを追跡してきました。現在、合計 500 を超える脆弱性に関連する数百の ICS 固有のエクスプロイト モジュールを追跡しており、そのうち 71% が潜在的なゼロデイです。その内訳を図 3 に示します。現在、Immunity Canvas は、ロシアのセキュリティ調査会社GLEGの取り組みによるところが大きいため、最も多くのエクスプロイトを持っています。

Metasploit フレームワークのエクスプロイト モジュールには、特に注意が必要です。モジュールの数が最も少ないにもかかわらず、Metasploit は無料で入手でき、IT 侵入テストに広く使用されています。一方、Core Impact と Immunity Canvas はどちらも商用ツールです。これにより、Metasploit は 3 つのフレームワークの中で最もアクセスしやすくなっています。ただし、これはモジュールの開発と保守がコミュニティによって提供されることを意味し、これがモジュール数の減少に寄与している可能性があります。

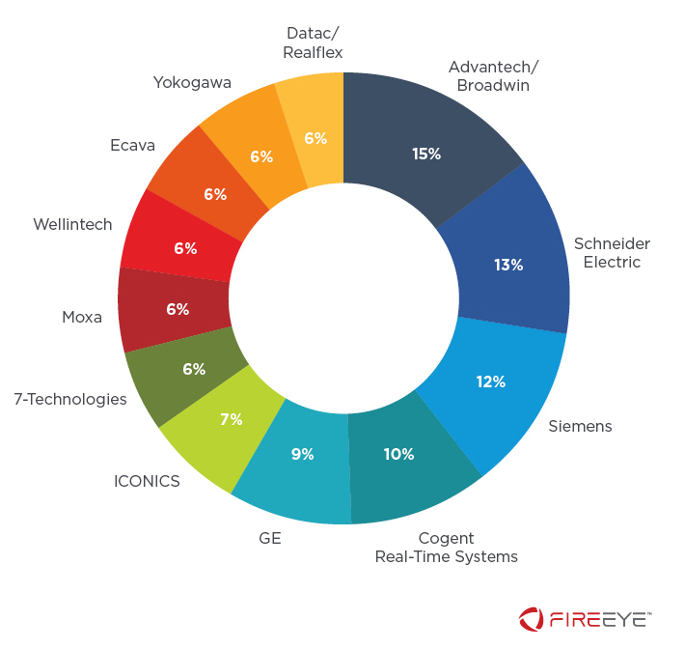

ICS 製品ベンダーごとのエクスプロイト モジュールの数を調べることも価値があります。この分析の結果を図 4 に示します。これは、エクスプロイト モジュールの数が最も多い (10 以上) ベンダーを示しています。

図 4 は、必ずしもどのベンダーが最も標的にされているかを示しているわけではありませんが、どの製品がエクスプロイト作成者から最も注目されているかを示しています。これには、実験するソフトウェアの入手可能性、特定の脆弱性に対するエクスプロイトの作成の一般的な容易さ、エクスプロイト作成者の専門知識と脆弱性がどのように一致するかなど、いくつかの要因が寄与する可能性があります。

グラフに含まれる一部のベンダーは他の企業に買収されていますが、買収前に脆弱性が特定されていたため、個別に追跡しました。その一例が、2011 年に 7-Technologies を買収し、製品ポートフォリオの名前を変更した Schneider Electric です。また、エクスプロイトされた脆弱性に関係なく、グラフがエクスプロイト モジュールのみをカウントしていることも強調しています。別々のフレームワークのモジュールが同じ脆弱性を標的にする可能性があり、それぞれが別々にカウントされます。

ICS サイバー オペレーション ツールとソフトウェア エクスプロイト フレームワークは、知識と専門知識のギャップを埋める

研究者やセキュリティ担当者によって頻繁にリリースされる ICS 固有のサイバー オペレーション ツールは、組織が進行中の脅威や製品の脆弱性について学習するのに役立つ有用な資産です。ただし、公開されているものと同様に、OT ネットワークを標的にすることに関心を持っている攻撃者のハードルを下げることもできます。通常、OT 環境に対する攻撃を成功させるには、攻撃者の高度なスキルと専門知識が必要ですが、この投稿で説明するツールとエクスプロイト モジュールを使用すると、知識のギャップを簡単に埋めることができます。

ICS サイバー オペレーション ツールの急増に関する認識は、進化する脅威環境の重要なリスク指標として役立つはずです。これらのツールは、防御側に、テスト環境でリスク評価を実行し、集約されたデータを活用して通信し、会社の幹部からサポートを得る機会を提供します。利用可能な ICS サイバー オペレーション ツールに注意を払わない組織は、新しい機能を模索する洗練された攻撃者と経験の浅い攻撃者の両方にとって簡単に達成できるリスクがあります。

FireEye Intelligence のお客様は、ICS サイバー オペレーション ツールとエクスプロイト モジュールの完全なリストと分析にアクセスできます。 FireEye Mandiant Cyber Physical Threat Intelligence サブスクリプションの詳細については、当社の Web サイトをご覧ください。

Comments