「MCCrash」という名前の新しいクロスプラットフォーム マルウェア ボットネットが、Windows、Linux、および IoT デバイスに感染して、Minecraft サーバーで分散型サービス拒否攻撃を実行しています。

このボットネットは、Microsoft の脅威インテリジェンス チームによって発見されました。ボットネットは、デバイスに感染すると、SSH 資格情報をブルート フォースすることによって、ネットワーク上の他のシステムに自己拡散できると報告しています。

「DDoS ボットネットを分析したところ、フォーラムやダークネット サイトで販売されているサービスとして、細工されたパケットを使用してプライベート Minecraft Java サーバーを標的とするように特別に設計された機能が明らかになりました」と Microsoft の新しいレポートは説明しています。

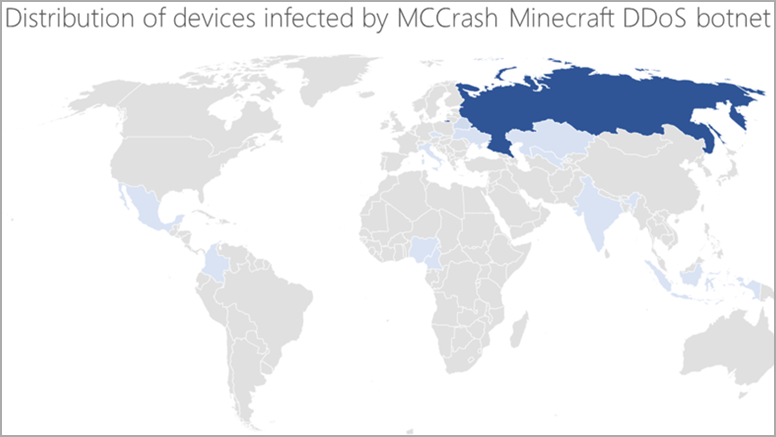

現在、MCCrash に感染したデバイスのほとんどはロシアにありますが、メキシコ、イタリア、インド、カザフスタン、シンガポールにも被害者がいます。

Minecraft サーバーは、サーバー上のプレイヤーを悲しませるためか、恐喝要求の一部として、DDoS 攻撃の標的になることがよくあります。

2022 年 10 月、 Cloudflare は、世界最大の Minecraft サーバーの 1 つである Wynncraft を標的とした記録的な 2.5 Tbbs の DDoS 攻撃を緩和したと報告しました。

海賊版ソフトウェアから始まる

Microsoft によると、ユーザーが偽の Windows 製品アクティベーター ツールとトロイの木馬化された Microsoft Office ライセンス アクティベーター (KMS ツール) をインストールすると、デバイスは最初に MCCrash に感染します。

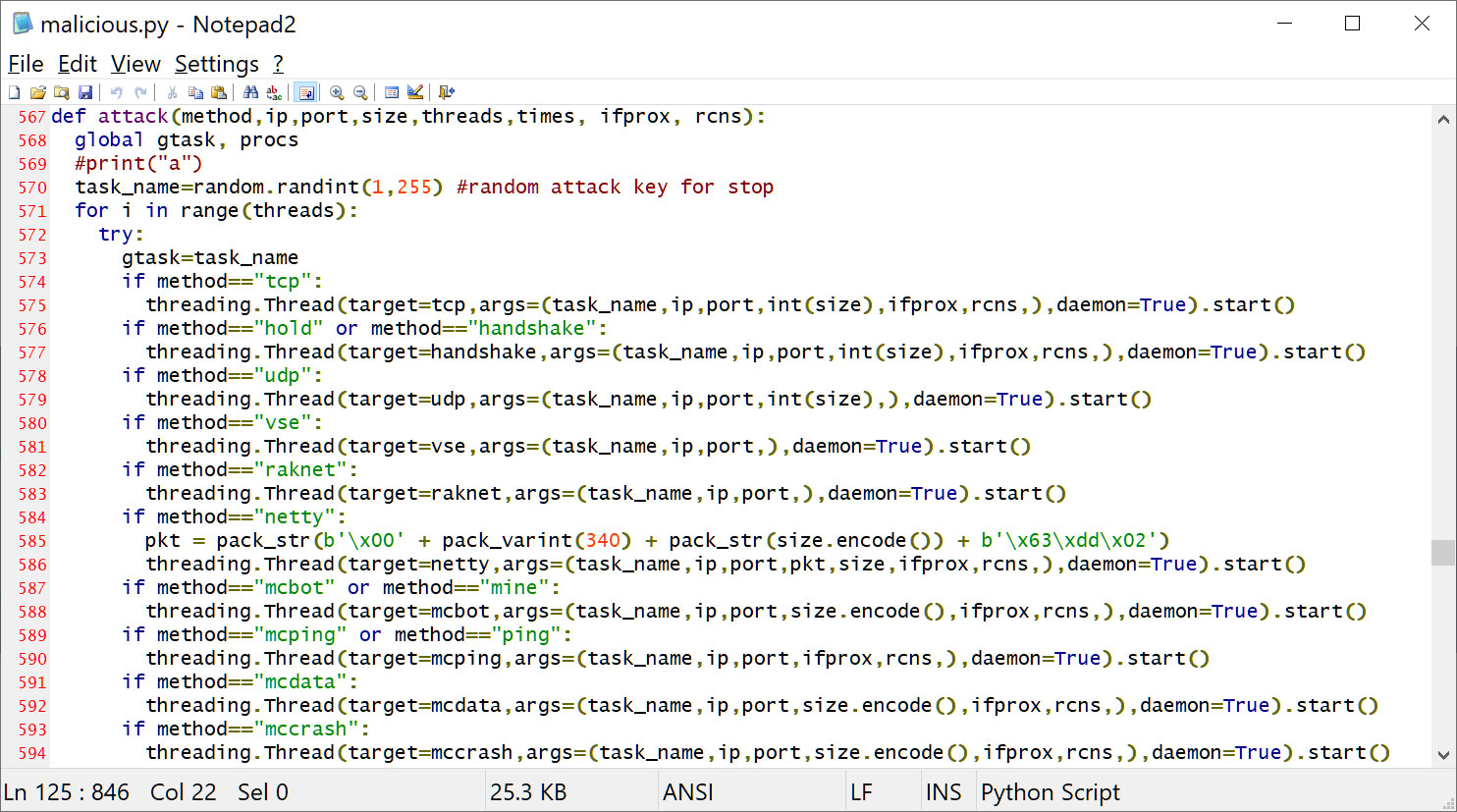

クラッキング ツールには、「svchosts.exe」という名前のファイルをダウンロードする悪意のある PowerShell コードが含まれています。このファイルは、主要なボットネット ペイロードである「malicious.py」を起動します。

ソース:

その後、MCCrash は、IoT および Linux デバイスに対してブルート フォース SSH 攻撃を実行することにより、ネットワーク上の他のデバイスに拡散しようとします。

「ボットネットは、インターネットに公開されたセキュア シェル (SSH) 対応デバイスのデフォルトの資格情報を列挙することで拡散します。

一般に、IoT デバイスは潜在的に安全でない設定でリモート構成が有効になっているため、これらのデバイスはこのボットネットのような攻撃を受けるリスクにさらされる可能性があります。

マルウェアは感染元の PC から削除される可能性がありますが、ネットワーク内の管理されていない IoT デバイスに残り、ボットネットの一部として動作し続ける可能性があるため、ボットネットの拡散メカニズムは独特の脅威となっています.” – Microsoft.

悪意のある Python ファイルは、Windows と Linux の両方の環境で実行できます。最初の起動時に、ポート 4676 を介して C2 との TCP 通信チャネルを確立し、実行しているシステムなどの基本的なホスト情報を送信します。

Windows では、MCCrash はレジストリ値を「SoftwareMicrosoftWindowsCurrentVersionRun」キーに追加し、実行可能ファイルをその値として永続性を確立します。

.png)

Minecraft サーバーへの攻撃

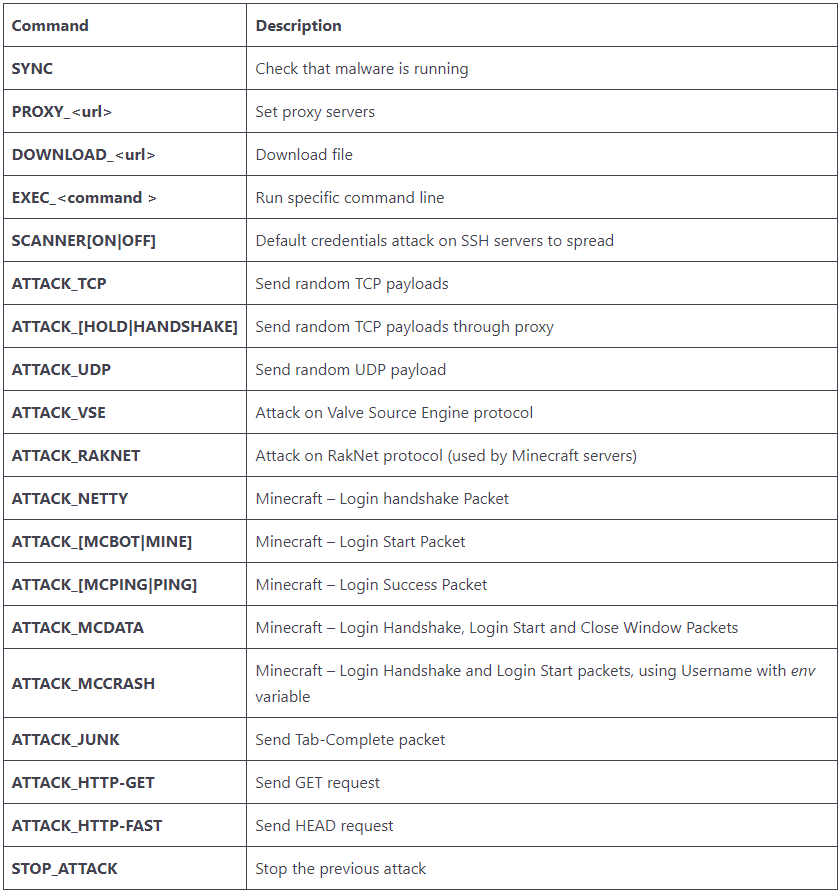

ボットネットは、最初の通信で識別された OS タイプに基づいて、C2 サーバーから暗号化されたコマンドを受信します。

次に、C2 は次のコマンドのいずれかを感染した MCCrash デバイスに送り返し、実行します。

上記のコマンドのほとんどは Minecraft サーバーへの DDoS 攻撃に特化しており、「ATTACK_MCCRASH」は標的サーバーをクラッシュさせる斬新な方法を使用しているため、最も注目に値します。

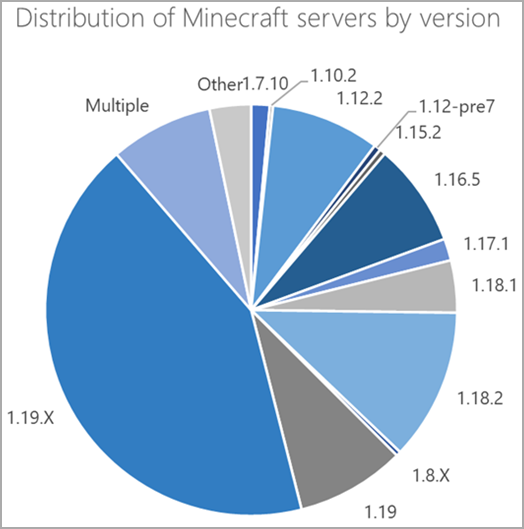

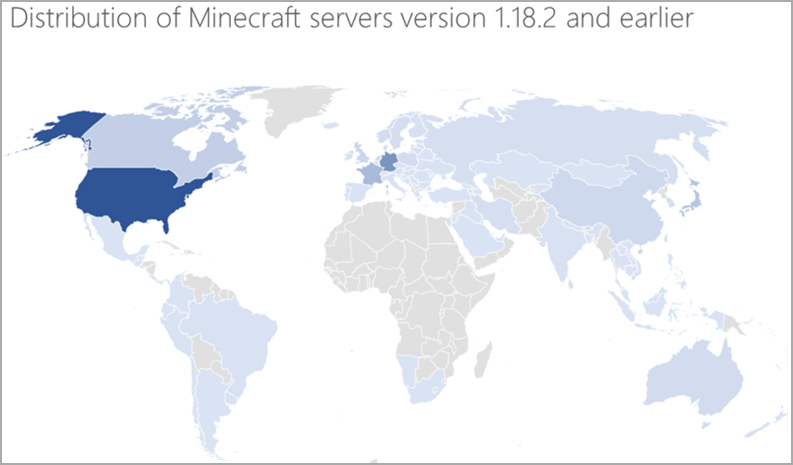

Microsoft によると、攻撃者は Minecraft サーバー バージョン 1.12.2 を標的とするボットネットを作成しましたが、1.7.2 から 1.18.2 までのすべてのサーバー バージョンも攻撃に対して脆弱です。

2022 年にリリースされたバージョン 1.19 は、ATTACK_MCCRASH、ATTACK_[MCBOT|MINE]、および ATTACK_MCDATA コマンドの現在の実装による影響を受けません。

それでも、かなりの数の Minecraft サーバーが古いバージョンで実行されており、そのほとんどは米国、ドイツ、フランスにあります。

「ボットネットの一部として監視されないことが多い IoT デバイスを利用するこの脅威の独自の能力により、その影響が大幅に増大し、検出される可能性が低下します」 と Microsoft はコメントしています。

IoT デバイスをボットネットから保護するには、ファームウェアを最新の状態に保ち、既定の資格情報を強力な (長い) パスワードに変更し、SSH 接続が不要な場合は無効にします。

Comments