Microsoft は本日、緊急セキュリティ更新プログラムをいつでも展開できるように、サポートされている最新の累積更新プログラム (CU) を適用してオンプレミスの Exchange サーバーにパッチを適用し続けるようお客様に促しました。

レドモンド氏は、Exchange サーバーの更新プロセスは「簡単」であり (多くの管理者は同意しないかもしれません)、更新プログラムのインストール後に常にExchange Server Health Checker スクリプトを実行することを推奨しています。

これは、パフォーマンスの問題を引き起こすことが知られている一般的な構成の問題や、単純な Exchange 環境の構成変更で修正できる問題を検出するのに役立ちます。問題が見つかった場合、スクリプトは、実行する必要がある追加の手動タスクの段階的なガイダンスを含む記事へのリンクを提供します。

「既知の脆弱性を悪用する攻撃から Exchange サーバーを防御するには、サポートされている最新の CU (この記事の執筆時点では、Exchange Server 2019の場合はCU12、Exchange Server 2016の場合はCU23、Exchange Server 2013 の場合は CU23 ) と最新の SU (これを書いている時点で、 2023 年 1 月の SU )」と交換チームは述べています。

「Exchange Server の CU と SU は累積的であるため、利用可能な最新のものだけをインストールする必要があります。最新の CU をインストールし、CU のリリース後に SU がリリースされたかどうかを確認します。そうであれば、最新 (最新) の SU をインストールします。 .”

Microsoft はまた、Exchange 管理者に、「更新エクスペリエンス調査」を通じて、Exchange Server の更新プロセスを改善する方法に関する情報を提供するよう依頼しました。

「この調査の目的は、Exchange Server の累積更新プログラム (CU) とセキュリティ更新プログラム (SU) のエクスペリエンスを理解して、エクスペリエンスを改善し、サーバーを最新の状態に保つ方法を探すことです」と同社は述べています。

「この調査で収集された情報は、Microsoft の Exchange Server エンジニアリング チームによってのみ使用され、更新エクスペリエンスを向上させるためにのみ使用されます。」

Exchange サーバーを標的とする攻撃者の目的には、ユーザーのメールボックス内の機密情報へのアクセス、ソーシャル エンジニアリング攻撃をより効果的にするのに役立つ会社のアドレス帳、および組織の Active Directory と接続されたクラウド環境へのアクセスが含まれます。

残念ながら、Exchange サーバーへの侵入を支援するために特別に設計された Checkmarks と呼ばれるカスタム自動攻撃プラットフォームを作成しようとする FIN7 サイバー犯罪グループの取り組みによって証明されるように、Exchange サーバーは非常に人気のある標的です。

脅威インテリジェンス企業の Prodaft によると、FIN7 の新しいプラットフォームは、180 万を超えるターゲットをスキャンした後、すでに 8,147 社の企業 (そのほとんどは米国に所在) のネットワークを侵害するために使用されています。

何万もの Exchange サーバーが保護されるのを待っています

本日の警告は、公式パッチがリリースされる 2 か月前に攻撃で悪用された ProxyLogon の脆弱性に対処するために緊急のアウトオブバンド セキュリティ アップデートを発行した後、Microsoft が管理者にオンプレミス Exchange サーバーに継続的にパッチを適用するよう依頼した後に出されました。

2021 年 3 月には、 少なくとも 10 のハッキング グループがさまざまな目的でProxyLogonのエクスプロイトを使用していました。

このような攻撃にさらされている膨大な数の組織を示すために、Dutch Institute for Vulnerability Disclosure (DIVD) は、Microsoft がセキュリティ更新プログラムをリリースしてから 1 週間後に、46,000 台のサーバーが ProxyLogon バグに対してパッチを適用していないことを発見しました。

最近では、2022 年 11 月に Microsoft がProxyNotShellと呼ばれる別の一連の Exchange のバグにパッチを適用しました。これにより、侵害されたサーバーで権限昇格とリモート コード実行が可能になりました。

攻撃者が Exchange サーバーのバックドアに使用した概念実証 (PoC) エクスプロイトは、ProxyNotShell セキュリティ更新プログラムが発行されてから 1 週間後にオンラインで公開されました。

最後になりましたが、CISA は連邦政府機関に対し、 OWASSRFと呼ばれ、Play ランサムウェア ギャングによってゼロデイとして悪用された Microsoft Exchange のバグにパッチを適用し、テキサスに拠点を置くクラウド コンピューティング プロバイダー Rackspace に属するパッチが適用されていないサーバーで ProxyNotShell URL 書き換え緩和策を回避するよう命じました。

これはさらに、サポートされている最新の CU をすべてのオンプレミス Exchange サーバーに展開するという Microsoft のアドバイスに従うことの重要性を示しています。なぜなら、攻撃者は一時的な保護しか提供しないため、緩和策だけでは、意欲的で十分なリソースを備えた攻撃者から防御できるとは限らないからです。

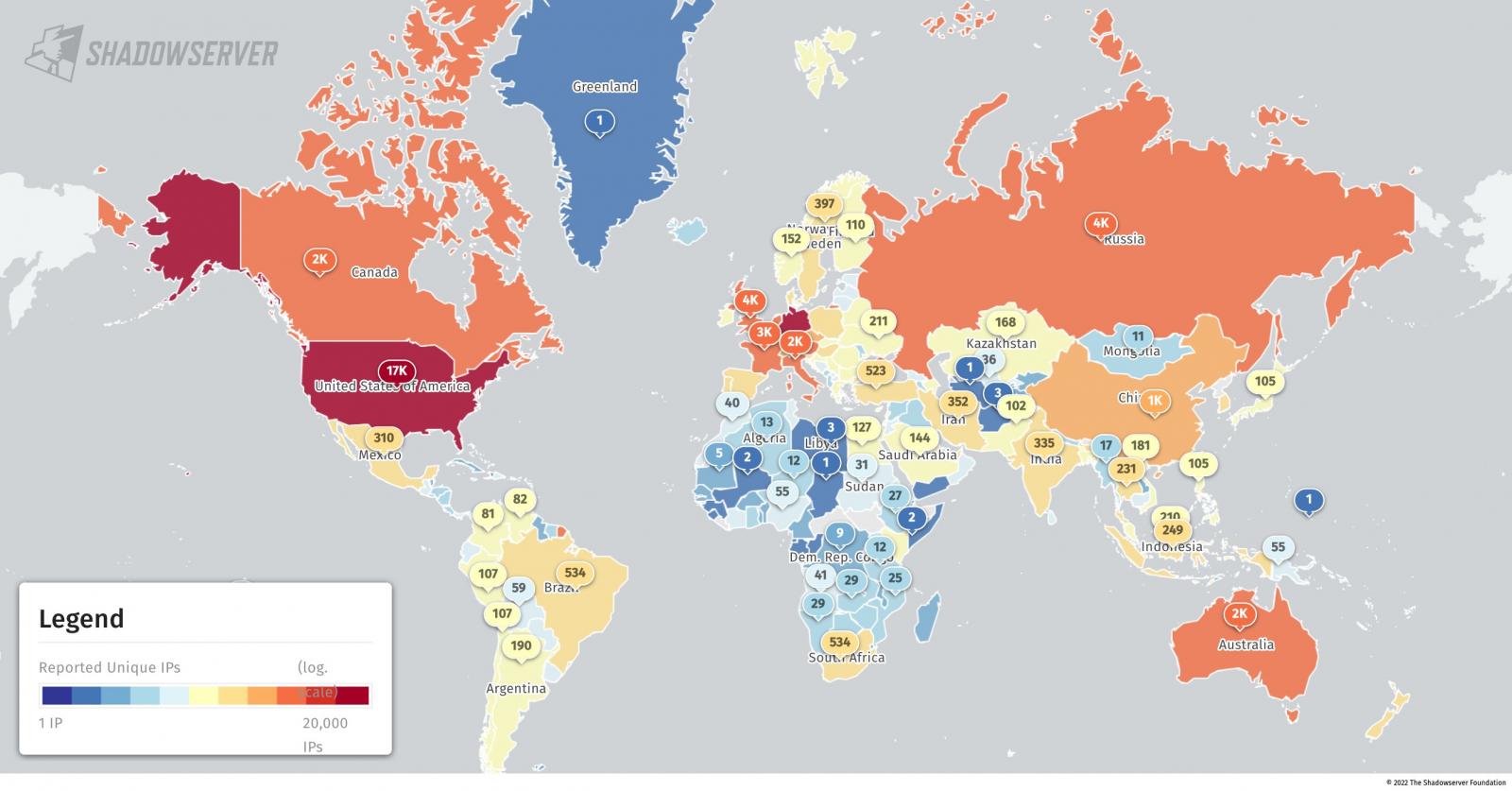

大まかに言えば、今月初め、Shadowserver Foundation のセキュリティ研究者は、オンラインで公開されている 60,000 台を超える Microsoft Exchange サーバーが、リモート コード実行 (RCE) の脆弱性 CVE-2022-41082 を標的とする ProxyNotShell エクスプロイトを利用した攻撃に対して依然として脆弱であることを発見しました。

さらに悪いことに、Shodan で検索すると、オンラインで公開されているかなりの数の Exchange サーバーが示され、2021 年に最も悪用された脆弱性の一部である ProxyShell および ProxyLogon の欠陥を標的とする攻撃から保護されるのを待っている数千のサーバーが存在します。

Comments