Microsoft は、CVE-2022-41040 および CVE-2022-41082 (ProxyNotShell とも呼ばれる) として追跡されている最新の Exchange のゼロデイ脆弱性に対する緩和策を更新しました。

最初の推奨事項は不十分でした。研究者は、これらの推奨事項を簡単に回避して、2 つのバグを悪用する新しい攻撃を許可できることを示したからです。

URL 書き換えルールの改善

3 週間前に Microsoft に非公開で報告された CVE-2022-41040 は、権限昇格を可能にするサーバー側のリクエスト フォージェリ (SSRF) であり、CVE-2022-41082 と連携して、オンプレミスの Exchange サーバー展開でリモート コード実行をトリガーします。

どちらのセキュリティ問題も深刻度の高いスコアが付けられています。これは主に、これらの問題を悪用するには認証が必要であるためです。

8 月には、このバグ チェーンを悪用して China Chopper Webshell をインストールし、Active Directory の偵察とデータの流出に関与する攻撃者が検出されました。

Microsoft は 10 月 3 日に、これらの既知の攻撃を防ぐための緩和策をリリースしました。提案された URL ブロック ルールは具体的すぎるため、攻撃者は引き続き Exchange の脆弱性を新しい攻撃で悪用する可能性があります。

複数のセキュリティ研究者がこれを指摘し、パッチが利用可能になるまで、より制限の少ない一時的な解決策を推奨しました。

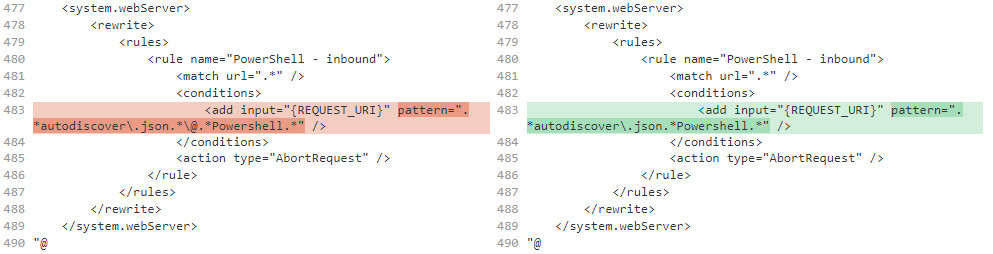

Microsoft は提案を確認し、更新された軽減策に採用しました。以下は、改善されたレコメンデーション (緑) と最初のレコメンデーション (赤) の主な違いです。

ソース: BleepingComputer

3 つの緩和オプション

火曜日に、Microsoft は改善された URL Rewrite ルールでアドバイザリを更新したことを発表し、Exchange Server の顧客がそれを確認し、提供された 3 つの緩和オプションのいずれかを採用することを推奨しました。

Exchange Emergency Mitigation Service (EEMS) が有効になっているお客様は、Exchange Server 2016 および Exchange Server 2019 の更新された URL 書き換え軽減策から自動的に恩恵を受けます。

EOMTv2 スクリプト(バージョン 22.10.03.1829) には、URL 書き換えルールの改善が含まれるようになりました。これは、インターネットに接続されたマシンで自動的に更新され、EEMS が有効になっていない任意の Exchange サーバーで再度実行する必要があります。

3 番目のオプションは、以下の手順に従って、以前に作成したルールを手動で削除し、改善されたルールを追加することです。

- IIS マネージャーを開く

- 既定の Web サイトを選択

- 機能ビューで、[ URL 書き換え] をクリックします。

- 右側の [アクション] ウィンドウで、[ルールの追加… ] をクリックします。

- [リクエストのブロック] を選択し、[ OK ] をクリックします

- 文字列「 .*autodiscover.json.*Powershell.* 」を追加します (引用符を除く)。

- [使用] で [正規表現] を選択します。

- [ブロック方法] で [リクエストの中止] を選択し、[OK] をクリックします。

- ルールを展開し、パターンが .*autodiscover.json.*Powershell.* のルールを選択し、[条件] で [編集] をクリックします。

- 条件の入力を {URL} から {REQUEST_URI} に変更します

- さらに、Microsoft は、管理者以外のユーザーのリモート PowerShell アクセスを無効にすることをお勧めします。操作にかかる時間は 5 分未満で、制限は 1 人または複数のユーザーに対してのみ適用できます。

さらに、Microsoft は、管理者以外のユーザーのリモート PowerShell アクセスを無効にすることをお勧めします。操作にかかる時間は 5 分未満で、制限は 1 人または複数のユーザーに対してのみ適用できます。

Microsoft は、オンプレミスの Exchange サーバーを使用しているお客様にこれらの軽減策を提供していることに注意してください。つまり、 ハイブリッド展開を行っている企業も危険にさらされています。

さらに、パブリック Web を介して Exchange サーバーを公開している組織は、攻撃のリスクが高くなります。それらの一部は政府、金融、および教育部門に属しており、国家のハッカーとサイバー犯罪者の両方にとって魅力的な標的となっています.

Comments