攻撃者は、安全性が低く、内部公開されている Microsoft SQL (MS-SQL) サーバーをハッキングして、Trigona ランサムウェア ペイロードを展開し、すべてのファイルを暗号化しています。

MS-SQL サーバーは、推測しやすいアカウント資格情報を利用したブルート フォース攻撃または辞書攻撃によって侵害されています。

サーバーに接続した後、攻撃者は、攻撃を発見した韓国のサイバーセキュリティ会社 AhnLab のセキュリティ研究者によって CLR Shell と呼ばれるマルウェアを展開します。

このマルウェアは、Windows セカンダリ ログオン サービス (ランサムウェアをサービスとして起動するために必要) の脆弱性を悪用して、システム情報を収集し、侵害されたアカウントの構成を変更し、特権を LocalSystem にエスカレートするために使用されます。

「CLR Shell は、Web サーバーの WebShell と同様に、攻撃者からコマンドを受け取り、悪意のある動作を実行する CLR アセンブリ マルウェアの一種です」とAhnLab は述べています。

次の段階では、攻撃者はドロッパー マルウェアを svcservice.exe サービスとしてインストールして起動します。これを使用して、Trigona ランサムウェアを svchost.exe として起動します。

また、再起動後もシステムが確実に暗号化されるように、Windows 自動実行キーを介してシステムを再起動するたびにランサムウェア バイナリが自動的に起動するように構成します。

システムを暗号化し、身代金メモを展開する前に、マルウェアはシステムの回復を無効にし、Windows ボリューム シャドウのコピーをすべて削除して、復号化キーなしでは回復を不可能にします。

2022 年 10 月にMalwareHunterTeam によって最初に発見され、.

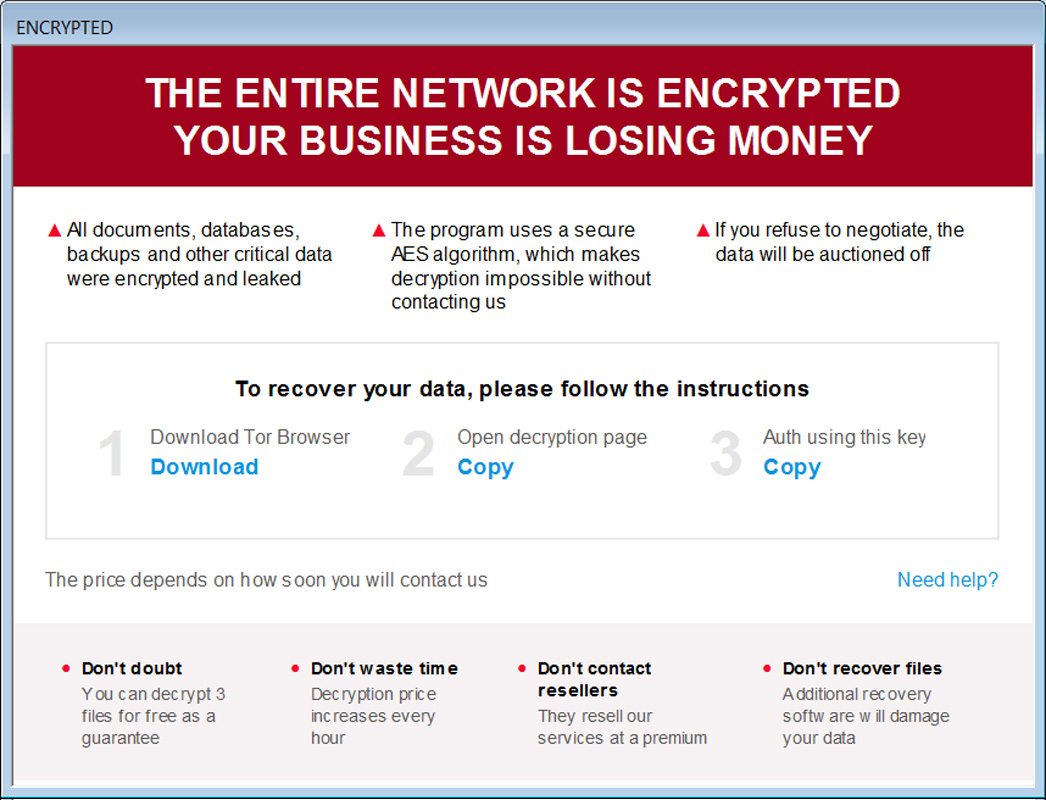

Trigona は、被害者のデバイス上のすべてのファイルを暗号化します。ただし、Windows および Program Files ディレクトリを含む特定のフォルダー内のファイルは除きます。暗号化する前に、ギャングは機密文書を盗んで、ダーク Web リーク サイトに追加すると主張しています。

さらに、ランサムウェアは、._locked 拡張子を追加して暗号化ファイルの名前を変更し、暗号化された復号化キー、キャンペーン ID、および被害者 ID (会社名) をすべてのロックされたファイルに埋め込みます。

また、攻撃に関する情報、Trigona Tor 交渉 Web サイトへのリンク、および交渉サイトへのログインに必要な認証キーを含むリンクを含む「how_to_decrypt.hta」という名前の身代金メモを各フォルダーに作成します。

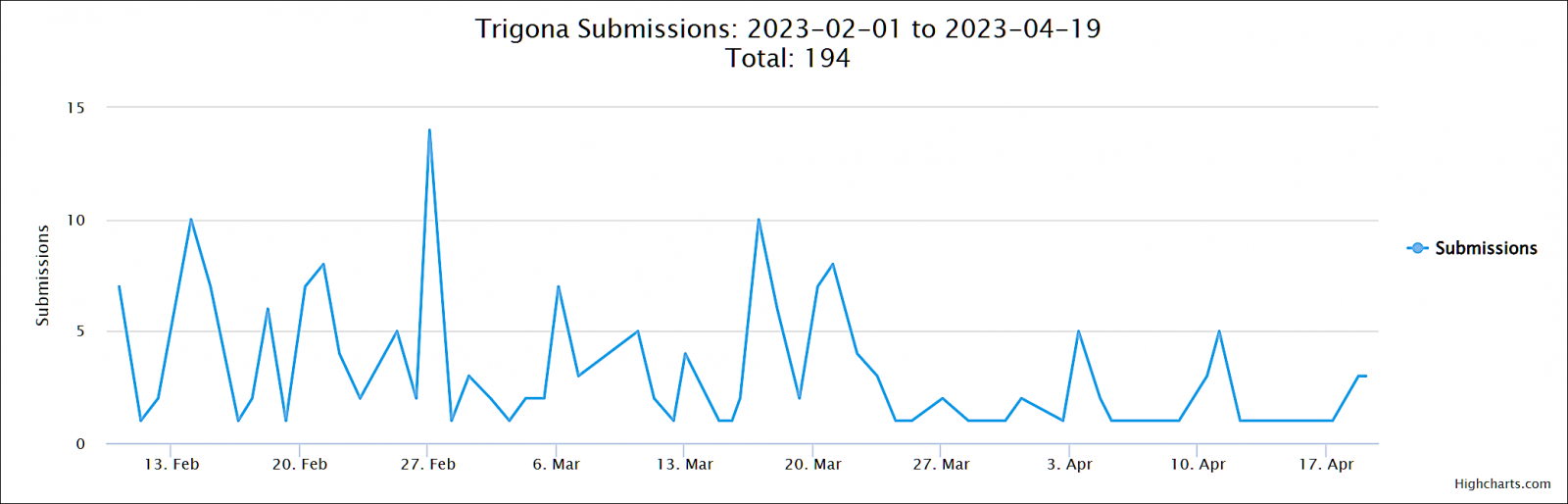

Trigona ランサムウェア ギャングは、年初から ID ランサムウェア プラットフォームに少なくとも 190 件の送信を行っており、絶え間ない攻撃の流れの背後にいます。

Comments