マイクロソフトは本日、最近パッチが適用された Outlook のゼロデイ脆弱性を悪用して、顧客が侵害の兆候を発見できるようにすることを目的とした詳細なガイドを公開しました。

CVE-2023-23397 として追跡されている Windows 用 Outlook クライアントのこの権限昇格セキュリティ欠陥により、攻撃者は NTLM リレー ゼロクリック攻撃でユーザーの操作なしで NTLM ハッシュを盗むことができます。

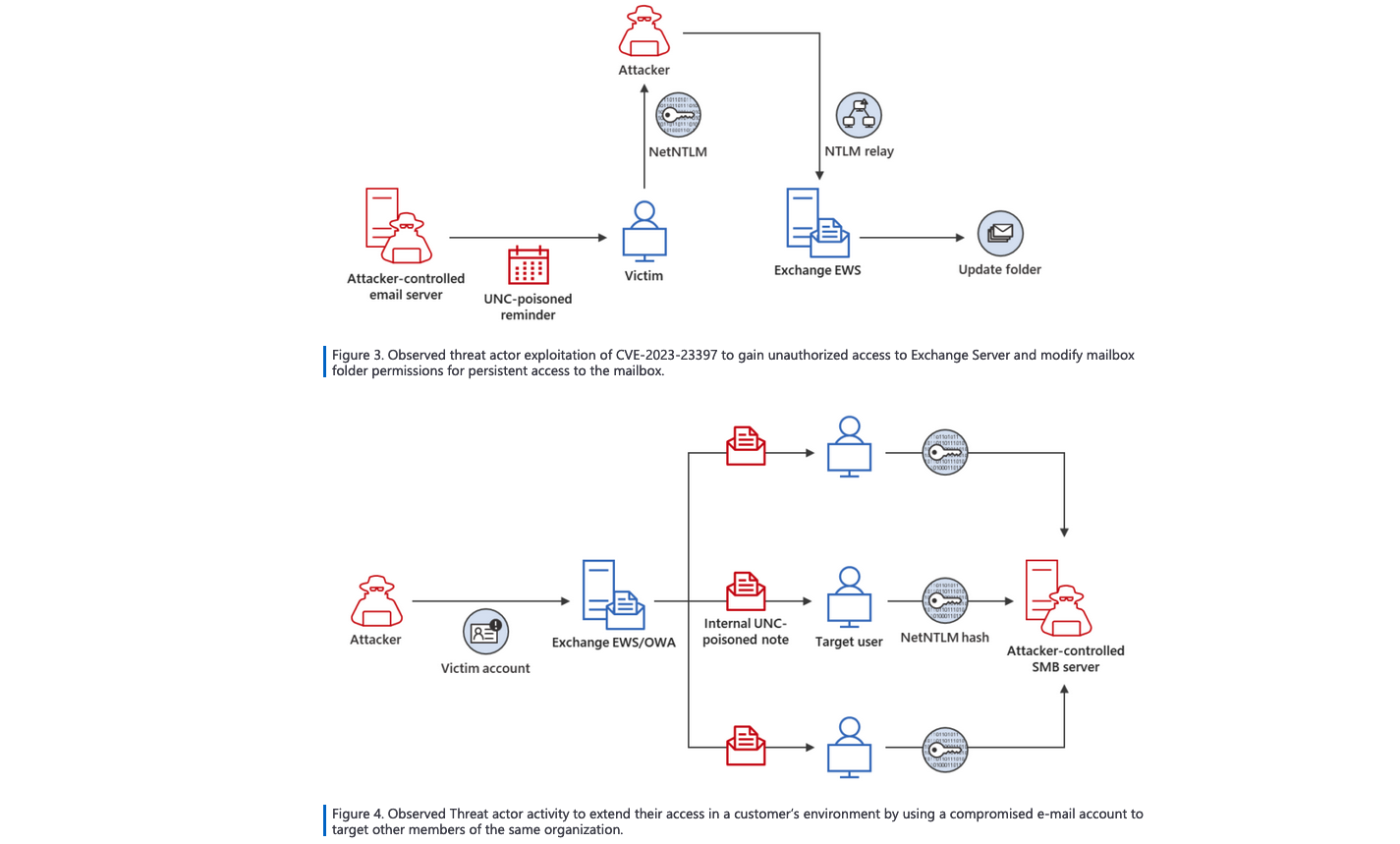

脅威アクターは、攻撃者が制御する SMB 共有への UNC パスを含む拡張 MAPI プロパティを持つメッセージを送信することで、これを悪用できます。

本日のレポートで、Microsoft は、CVE-2023-23397 エクスプロイトによって資格情報が侵害されたかどうかを検出するための複数の手法と、将来の攻撃を防御するための緩和策を共有しました。

同社はまた、管理者が Exchange ユーザーが標的にされているかどうかを確認するのに役立つスクリプトをリリースしましたが、レドモンド氏は、脅威アクターが罪を犯すメッセージを削除して痕跡を一掃した場合、防御側は悪用の他の兆候を探す必要があると述べました。

この Outlook の脆弱性に関連する侵害の痕跡の別のソースには、ファイアウォール、プロキシ、VPN、RDP ゲートウェイ ログ、Exchange Online ユーザーの Azure Active Directory サインイン ログ、Exchange の IIS ログなどの複数のソースから抽出されたテレメトリが含まれます。サーバ。

セキュリティ チームが侵害の兆候を確認する必要があるその他の場所は、Windows イベント ログなどのフォレンジック エンドポイント データや、エンドポイント検出および応答 (EDR) ソリューション (利用可能な場合) からのエンドポイント テレメトリです。

侵害された環境では、エクスプロイト後の指標は、Exchange EWS/OWA ユーザーの標的と悪意のあるメールボックス フォルダーのアクセス許可の変更に関連付けられており、攻撃者は被害者の電子メールに永続的にアクセスできます。

CVE-2023-23397 緩和策

Microsoft はまた、この脆弱性を狙った今後の攻撃をブロックする方法に関するガイダンスを共有し、最近リリースされた Outlook セキュリティ更新プログラムをインストールするよう組織に促しました。

Microsoft Incident Response チームは、「この脆弱性に対処するには、メールがホストされている場所 (Exchange Online、Exchange Server、その他のプラットフォームなど) や組織の NTLM 認証のサポートに関係なく、Outlook のセキュリティ更新プログラムをインストールする必要があります。

危険にさらされている組織がそのような攻撃や悪用後の行動を軽減するために講じることができるその他の対策には、次のものがあります。

- オンプレミスの Microsoft Exchange Server を利用している組織の場合は、 最新のセキュリティ更新プログラムを適用して、多層防御の軽減策が有効であることを確認してください。

- 疑わしいまたは悪意のあるリマインダー値が観察された場合は、スクリプトを使用してメッセージまたはプロパティのみを削除し、インシデント対応活動の開始を検討してください。

- 標的にされた、または侵害されたユーザーについては、ユーザーが疑わしいリマインダーを受け取ったコンピューターにログインしているアカウントのパスワードをリセットし、インシデント対応活動を開始します。

- 多要素認証を使用して、潜在的な Net-NTLMv2 リレー攻撃の影響を軽減します。注: これは、脅威アクターが資格情報を漏洩してオフラインでクラックすることを防ぐものではありません。

- Exchange で不要なサービスを無効にします。

- ポート 135 および 445 で、制御された許可リストにあるものを除くすべてのインバウンド IP アドレスからの接続をブロックすることで、SMB トラフィックを制限します。

- 環境で NTLM を無効にします。

ロシア軍のハッカーに悪用される

CVE-2023-23397 は、少なくとも 2022 年 4 月から積極的に悪用されており、ヨーロッパの少なくとも 15 の政府、軍事、エネルギー、輸送機関のネットワークを侵害するために使用されました。

マイクロソフトはこれらの攻撃を「ロシアを拠点とする脅威アクター」と公に結びつけましたが、レドモンドはまた、ハッキング グループがAPT28 ( STRONTIUM 、Sednit、Sofacy、および Fancy Bear としても追跡されます) であると考えていることを確認した非公開の脅威分析レポートで述べました。

この脅威アクターは以前、ロシアの軍事情報機関であるロシア連邦軍総参謀本部 (GRU) と関係がありました。

これらの攻撃で盗んだ資格情報は、ラテラル ムーブメントに使用され、Outlook メールボックス フォルダーのアクセス許可を変更するために使用され、特定のアカウントから電子メールを盗み出すことができました。

「NTLMv2 ハッシュを利用してリソースへの不正アクセスを取得することは新しい手法ではありませんが、CVE-2023-23397 の悪用は斬新でステルスです」と Microsoft Incident Response チームは付け加えました。

「ユーザーがタスクに関する疑わしいリマインダーを報告した場合でも、関連するメッセージ、タスク、または予定表アイテムの最初のセキュリティ レビューでは、悪意のあるアクティビティが検出されませんでした。さらに、必要なユーザー操作の欠如は、この脆弱性の独特の性質に寄与しています。 .”

Comments