マイクロソフトは、Windows 回復環境 (WinRE) の BitLocker バイパス セキュリティの脆弱性に簡単にパッチを適用できるようにするスクリプトをリリースしました。

この PowerShell スクリプトは、攻撃者が BitLocker デバイス暗号化機能のシステム ストレージ デバイスをバイパスできるようにするCVE-2022-41099の欠陥を悪用しようとする試みから WinRE イメージを保護するプロセスを簡素化します。

これの悪用に成功すると、物理的なアクセス権を持つ攻撃者が、複雑さの低い攻撃で暗号化されたデータにアクセスできるようになります。

Microsoft によると、ユーザーが BitLocker TPM+PIN 保護を有効にしている場合、この脆弱性を悪用することはできません。

「サンプル PowerShell スクリプトは、Windows 10 および Windows 11 デバイスでの WinRE イメージの更新を自動化するために Microsoft 製品チームによって開発されました」と、Microsoft は木曜日に公開されたサポート ドキュメントで述べています。

「影響を受けるデバイスの PowerShell で、管理者の資格情報を使用してスクリプトを実行します。使用できるスクリプトは 2 つあります。どちらのスクリプトを使用するかは、実行している Windows のバージョンによって異なります。」

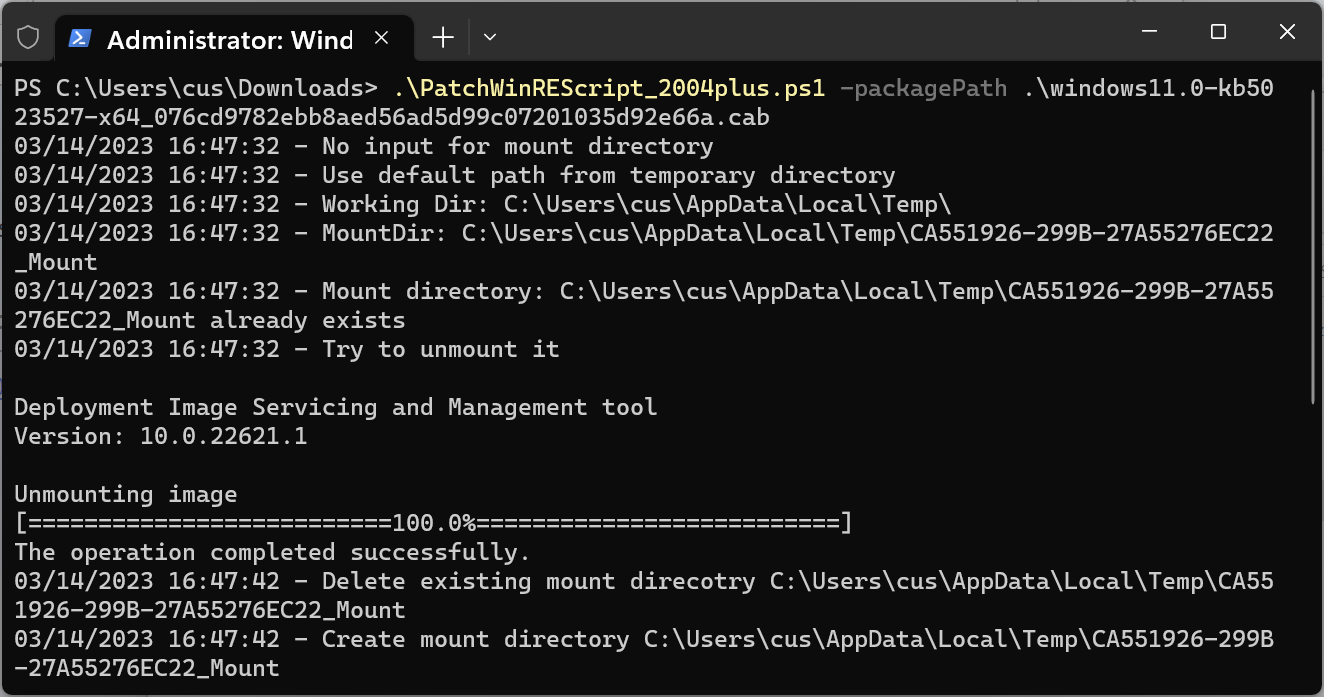

推奨されるスクリプト バージョンは、Windows 10 2004 以降 (Windows 11 を含む) を実行しているシステムにセキュリティ更新プログラムを適用するのに役立つ PatchWinREScript_2004plus.ps1 です。

他の PowerShell スクリプト (PatchWinREScript_General.ps1) は堅牢性が低く、Windows 10 1909 以前のバージョンで使用する必要があります (ただし、すべての Windows 10 および Windows 11 システムで実行されます)。

WinRE パッチ スクリプトの使用方法

CVE-2022-41099 パッチ スクリプトは Windows PowerShell から実行でき、管理者は WinRE イメージの更新に使用する Safe OS 動的更新パッケージのパスと名前を指定できます。

これらの更新プログラム パッケージは、OS バージョン固有およびプロセッサ アーキテクチャ固有であり、事前にMicrosoft Update カタログからダウンロードする必要があります。

scrips では、workDir パラメーターを渡して、パッチ適用プロセス中に使用するスクラッチ スペースを選択することもできます (指定しない場合、スクリプトは既定の Windows temp フォルダーを使用します)。

開始すると、スクリプトは次の手順を実行します。

- 既存の WinRE イメージ (WINRE.WIM) をマウントします。

- Windows Update カタログから入手できる、指定された Safe OS 動的更新 (互換性更新プログラム) パッケージを使用して WinRE イメージを更新します (デバイスにインストールされている Windows のバージョンで利用可能な最新の更新プログラムを使用することをお勧めします)。

- WinRE イメージをアンマウントします。

- BitLocker TPM プロテクターが存在する場合、BitLocker サービス用に WinRE を再構成します。

スクリプトを実行した後、WinRE イメージのパッチ適用プロセスを完了するためにシステムを再起動する必要はありません。

Comments