マイクロソフトは、「ミント サンドストーム」として知られるイランのハッキング グループが、イランのインフラストラクチャに対する最近の攻撃に対する報復と考えられるもので、米国の重要なインフラストラクチャに対してサイバー攻撃を行っていることを発見しました。

Mint Sandstorm はPhosphorous ハッキング グループの新しい名前であり、イラン政府のために活動していると考えられており、イスラム革命防衛隊 (IRGC) に関連しています。

新しいレポートで、Microsoft の脅威インテリジェンス チームの研究者は、Mint Sandstorm のサブグループが 2022 年に監視の実行から米国の重要なインフラストラクチャへの直接攻撃の実行に切り替えたと説明しています。

理論は、これらの侵入は、国が米国とイスラエルに帰したイランのインフラストラクチャへの攻撃に対する報復であるというものです.これらには、2021 年 6 月のイランの鉄道システムに対する破壊的な攻撃と、2021 年 10 月のイランのガソリン スタンドでの停止を引き起こしたサイバー攻撃が含まれます。

マイクロソフトは、イラン政府が現在、国家が支援する脅威アクターが攻撃を行う際の自由度を高めているため、サイバー攻撃が全体的に増加していると考えています。

「この標的化は、Microsoft が 2021 年 9 月以降に観察した、別の Mint Sandstorm サブグループを含む、イランの脅威アクターに起因するサイバー攻撃のペースと範囲の広範な増加とも一致しました」と、Microsoft はMint Sandstorm に関する本日のレポートで警告しています。

「イランの脅威アクターの攻撃の増加は、新しい国家安全保障機構の下でのイラン政権による他の動きと相関しているように見え、そのようなグループが彼らの活動にあまり縛られていないことを示唆している.

昨年、財務省の海外資産管理局 (OFAC) は、イランのイスラム革命防衛隊 (IRGC) に所属する10 人の個人と 2 つの組織に制裁を科しました。

カスタム マルウェアの展開

Microsoft によると、Mint Sandstorm のこの新しいサブグループは、公開された時点で概念実証のエクスプロイトを一般的に使用しているとのことです。これは、Zoho ManageEngine PoC を使用した攻撃がリリースされた同じ日に観察されたためです。

攻撃者は、既知の脆弱性を利用するためのコードである N-day エクスプロイトに加えて、Log4Shell などの古い脆弱性も使用して、パッチが適用されていないデバイスに侵入しました。

ネットワークにアクセスできるようになると、攻撃者はカスタムの PowerShell スクリプトを起動して、環境に関する情報を収集し、価値が高いかどうかを判断します。

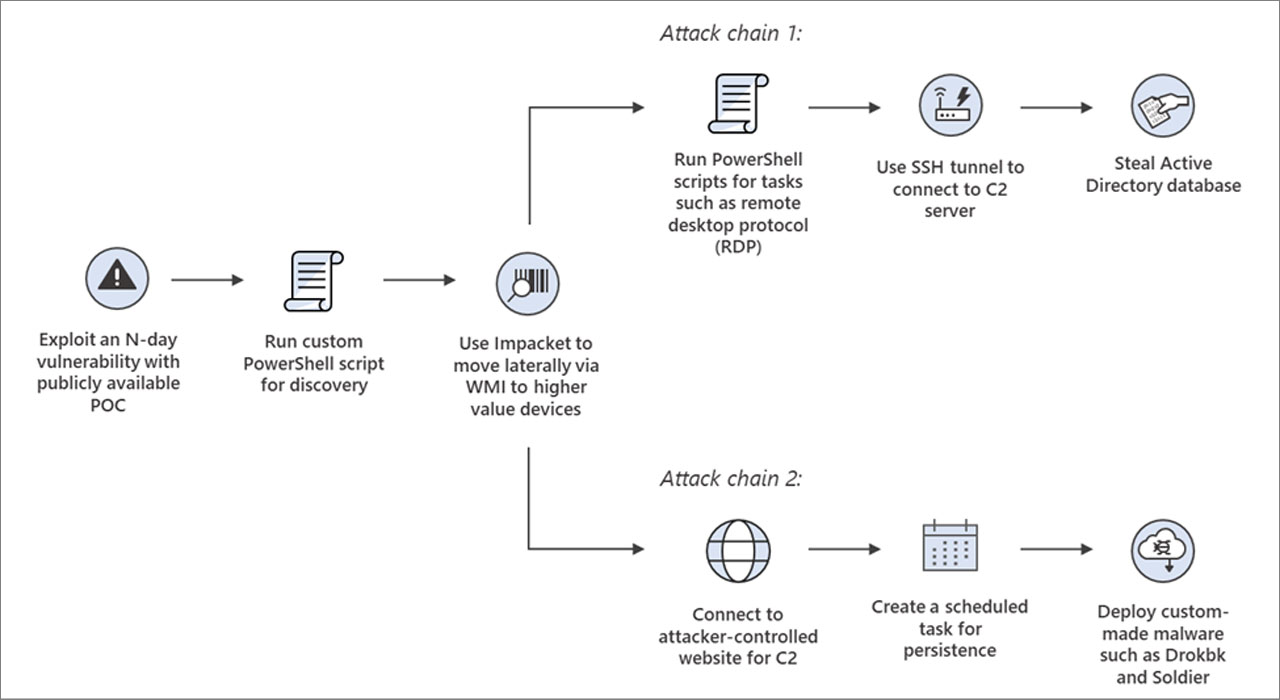

次に、ハッカーは Impacket フレームワークを使用して、2 つの攻撃チェーンのいずれかを実行しながら、ネットワーク上で横方向に拡散します。

最初の攻撃チェーンは、ターゲットの Windows Active Directory データベースの盗難につながります。このデータベースは、ハッカーがさらに侵入したり、ネットワークでの検出を回避したりするのに役立つユーザーの資格情報を取得するために使用できます。

出典:マイクロソフト

2 番目の攻撃チェーンは、Drokbk および Soldier と呼ばれるカスタム バックドア マルウェアを展開することです。どちらも、侵害されたネットワークで永続性を維持し、追加のペイロードを展開するために使用されます。

Microsoft によると、Drokbk (Drokbk.exe) [ VirusTotal ] は、インストーラーと、攻撃者が管理する GitHub リポジトリの README ファイルからコマンド アンド コントロール サーバー アドレスのリストを取得するバックドア ペイロードで構成される .NET アプリケーションです。

Soldier マルウェアは、追加のペイロードをダウンロードして実行し、自身をアンインストールできる .NET バックドアでもあります。 Drokbk と同様に、GitHub リポジトリからコマンド アンド コントロール サーバーのリストを取得します。

エクスプロイトを利用してネットワークを侵害することに加えて、Microsoft は、攻撃者が少数の標的の被害者に対して少量のフィッシング攻撃を行ったと述べています。

これらのフィッシング攻撃には、中東のセキュリティまたはポリシーに関する情報を含むように偽装された PDF をホストする OneDrive アカウントへのリンクが含まれていました。これらの PDF には、テンプレート インジェクションを使用してデバイス上でペイロードを実行する悪意のある Word テンプレートへのリンクも含まれています。

ソース:

これらのフィッシング攻撃は、CharmPower PowerShell エクスプロイト後のフレームワークを展開するために使用され、持続性とさらなるコマンドの実行を目的としていました。

「この Mint Sandstorm サブグループに起因する侵入で観察された機能は、オペレータが C2 通信を隠蔽し、侵害されたシステムで存続し、さまざまな機能を備えたさまざまな侵害後のツールを展開できるようにするため、懸念されています」と Microsoft は警告しています。

「影響はオペレーターの侵入後の活動によって異なりますが、最初のアクセスでさえ不正アクセスを可能にし、環境の機密性、完全性、および可用性に悪影響を及ぼす可能性のあるさらなる行動を助長する可能性があります.」

Microsoft は、特定の基準を満たさない実行可能ファイルをブロックするために、attack surface reduction ルールを使用することをお勧めします。

- 普及率、年齢、または信頼できるリストの基準を満たさない限り、実行可能ファイルの実行をブロックします

- Office アプリケーションによる実行可能コンテンツの作成をブロックする

- PSExec および WMI コマンドからのブロック プロセスの作成

攻撃者は、企業ネットワークへの初期アクセスを脆弱性に大きく依存しているため、Microsoft は、組織ができるだけ早くセキュリティ更新プログラムを適用することを推奨しています。

IBM Aspera Faspex、Zoho ManageEngine、および Apache Log4j2 は脅威アクターの標的として知られているため、パッチ適用には特に注意を払う必要があります。

Comments